Ing Social - Mas alla del Phishing

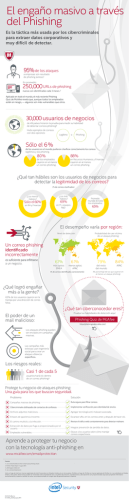

Ingeniería Social “Más allá del phishing” Diego García [email protected] @twdgo Segurinfo 2015 Asuncion – Paraguay Indice • Que es? • Técnicas y Factores. • Estadísticas. • Como evolucionó? • El Impacto en las empresas. • El Impacto en la sociedad. • Como protegernos. Que es? Es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos. Es el arte y la ciencia de conseguir que las personas cumplan nuestros deseos. Es un tipo NO TECNICO de intrusión que involucra la interacción humana engañando a otras personas para que rompan los procesos normales de seguridad. Es el conjunto de Técnicas Psicológicas y Habilidades Sociales utilizadas para la obtención de información de terceros. Que es? El arte del Engaño -the art of deceptionMás allá de las técnicas de hardware y software que se pueden implementar en las redes, el factor determinante de la seguridad es la “capacidad de los usuarios de interpretar correctamente las políticas de seguridad y hacerlas cumplir” -Kevin Mitnick- Que es? "Usted puede tener la mejor tecnología, firewalls, sistemas de detección de ataques, dispositivos biométricos, etc. Lo único que se necesita es un llamado a un empleado desprevenido e ingresan sin más. Tienen todo en sus manos." -Kevin Mitnick- Que es? Profesionales de Seguridad: “La única pc segura, es la que no ha sido encendida” Ingeniero Social: “Siempre se puede convencer a alguien para que la encienda…” Lo que hacía en mi juventud, es mil veces más fácil hoy en día. La tecnología alimenta al crimen Técnicas y Factores Engloba una serie de tretas, artimañas y engaños elaborados cuyo fin es confundir al usuario o, peor todavía, lograr que comprometa seriamente la seguridad de sus sistemas. Aprovecha sentimientos tan variados como curiosidad, la avaricia, el sexo, la compasión o el miedo, de esta forma se consigue el objetivo, una acción por parte del usuario. Técnicas y Factores El eslabón “MAS DEBIL”… Los 4 Principios Básicos: • Todos queremos ayudar. • El primer movimiento es siempre de confianza hacia el otro. • No nos gusta decir No. • A todos nos gusta que nos alaben. Técnicas y Factores Quienes la usan ? • • • • • • • • • Hackers. Espías Industriales / Agentes de Espionaje Industrial. Gobiernos Extranjeros / Agentes del Gobierno Extranjeros. Ladrones de Identidad. Empleados enojados. Recolectores de Inteligencia Empresarial. Agentes de Información / Investigadores Privados. Criminales. Terroristas. Técnicas y Factores Tipos de Ataques Pasivos Presenciales Observación. Buscando en La basura (Dumpster Diving (Trashing)) Mirando por encima del hombro Seguimiento de personas y vehículos Vigilancia de Edificios. Shoulder Surfing. (notas mentales). Office Snooping. (lock screen) Entrada en Hospitales Acreditaciones Ingeniería social en situaciones de crisis Ingeniería social en aviones y trenes de alta velocidad Agendas y teléfonos móviles Desinformación Tipos de Ataques Pasivos No Presenciales Telefónico. Phishing. Vishing. Smishing. Drive-by Infection (archivos dirigidos). eMail. IS Inversa. Tipos de Ataques Agresivos Suplantación de personalidad. Chantaje o extorsión. Despersonalización. Presión psicológica. Todo sobre el usuario final?? Técnicas y Factores Phishing Una técnica conocida es a través de formularios o pantallas de login falsas. Donde se le pide al usuario que valide sus datos de acceso sobre un sitio Web manipulado por el atacante. Técnicas y Factores Phishing Responsable del 77% de todos los ataques “sociales” reportados: 37.3 millones de usuarios reportaron ataques de phishing el año 2013. 88% de estas campañas se llevan a cabo cuando la víctima hace clic en hipervínculos existentes en correos electrónicos, y la mayoría de estas campañas simulan ser entidades bancarias. Algunos números importantes a ser considerados sobre phishing el año 2014 (aprovecharon el evento del mundial de Brasil ) Correos electrónicos enviados: 107 billones Correos electrónicos enviados por día: 294 mil millones 90% se trataban de spam y/o malware Técnicas y Factores eMail Los emails enviados pueden contener información interesante para los usuarios y ser bastante llamativos como la imaginación lo permita. Desde fotos de famosas hasta cómo construir un reactor nuclear. En los archivos adjuntos pueden existir virus, gusanos, backdoors, etc. permitiendo tener acceso total al atacante. Técnicas y Factores Telefónico “Vishing” Es la práctica de obtener información o generar una acción a través de un teléfono celular o VoIP, y puede realizarse a través de prácticas como “spoofing” (suplantación de identidad). En el 2012, 2.4 millones de usuarios de telefonía móvil fueron víctimas de fraude telefónico. El mismo número fue alcanzado en la primera mitad del 2013. En promedio, la perdida en dólares estadounidenses para cada una de las empresas afectadas fue de US$ 42.546. Técnicas y Factores Smishing Los smishers son los atacantes que realizan phishing a través de mensajes de texto. Buscan a través de Ingeniería Social que las víctimas hagan una de tres cosas: • • • • Hagan clic en un hipervínculo (60% de los ataques) Llamen a un número de teléfono (26% de los ataques) Respondan a un mensaje de texto (14%) El 60% de los adultos en los Estados Unidos recibió spam en sus dispositivos móviles en el 2012. DEMO Técnicas y Factores Dumpster Diving (Trashing) También conocido como "Trashing" (Buscar en la Basura), es otro método de Ingeniería Social. Mucha información puede ser encontrada en la basura. Ejemplos: Anotaciones, Manuales, Políticas, Memos, Extractos de Cuentas, Direcciones, CONTRASEÑAS! Técnicas y Factores Curiosidad (Hardware) El atacante deja un dispositivo de almacenamiento como pendrive, CD, memoria flash en un lugar donde pueda ser encontrado, mientras espera a que la víctima introduzca el dispositivo para infectarse con el código malicioso. A través de la curiosidad humana es posible llevar a cabo este tipo de ataque. Técnicas y Factores IS Inversa Es el modo avanzado de la Ingeniería Social, conocido como "Ingeniería Social Inversa". El atacante trata de parecer alguien de autoridad, para que le pregunten a él y así obtener información. Requiere mucha preparación, investigación y saber relacionarse con las personas. Evolución…. En los años 80´s: Actualmente: Las contraseñas no requerian tanta complejidad. Sistema de Autenticación Robusta. (TFA, AAA) Los sistemas eran mas vulnerables. Los sistemas siguen vulnerables. La gente no veia el impacto directo de los ataques. La gente identifica claramente el impacto de los ataques, esta un poco mas capacitada. Las leyes eran menos rigurosas. Las leyes evolucionaron. Los medios de interaccion eran limitados. Los medios de interaccion son ILIMITADOS!!!! Se complica….. Redes sociales Que datos compartimos o “regalamos”: • • • • • • Fecha de Nacimiento. Aniversario. Nombre de padres, parejas, mascotas, amigos. Ubicación. Fotos particulares, de parientes, vivienda, matricula de vehículos…. Preferencias musicales, gastronómicas, automovilísticas, etc….. SIN MUCHO ESFUERZO TIENEN TODOS LOS DATOS!!! Se complica….. Casos actuales Llamadas de extorsión simulando situaciones y pidiendo dinero a cambio: • • • Accidente de Familiar u conocido. Detención Policial de un pariente o conocido. Problemas de Salud de pariente o conocido. Mensajes de Texto, adjudicando premios, piden recarga de saldo o giros para entregar los premios. Ataques en domicilios particulares, simulan una situación de servicio técnico para ingresar al domicilio y robar. Impactos Empresas: Sociedad: Perdida de datos sencibles. Robo de contraseñas. Ataques sofisticados aprovechando el conocimiento adquirido o colectado. Robo de indentidad. Fraudes derivados del robo de datos Denegación de servicios Ambiente Laboral Inseguro/Inestable Robo de pertenencias. Fraudes financieros. Secuestros, extorsiones, homicidios. Como Protegernos…. Empresas: Desarrollar una política de clasificación de datos. Desarrollar planes de formación y capacitación para concientizar sobre de seguridad con EJEMPLOS CONCRETOS. Establecer mecanismos CLAROS de respuesta a Incidentes de Seguridad desde la detección por parte del usuario. Poner a prueba la susceptibilidad de los empleados de ataques de ingeniería social mediante una evaluación de seguridad. Como Protegernos…. Personas: Utilizar las “REDES SOCIALES” con cuidado. Dejar de pensar que toda la tecnología con sus posibilidades, son seguras, como si el proveedor cuidara los detalles de seguridad y control. Poner atención a las campañas de capacitación disponibles y validar las fuentes de las noticias sobre eventos de “inseguridad” Recordar que La mejor manera de esta protegido pasa por el conocimiento. Como Protegernos…. Conclusiones El factor humano es el punto débil en seguridad de información, es persuasible y manipulable debido a su naturaleza social. La ingeniera social apela a los sentimientos, deseos, creencias, experiencias e impulsos de las personas y se complementa con otras técnicas de Hacking para lograr su objetivo. Cuanto mas INTERACCION social mas expuestos estamos. Un ingeniero social es una persona que utiliza sus habilidades y conocimientos para disuadir o promover que una persona haga algo, muchas veces dejando de lado la ética y moral. Libros Peliculas Gracias! Diego García [email protected] @twdgo Segurinfo 2015 Asuncion - Paraguay

© Copyright 2026