introduccion.

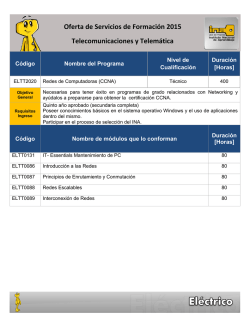

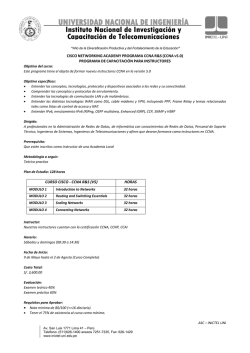

ADMINISTRACION DE LA SEGURIDAD INFORMATICA Planes y Respuestas a Contingencias SAD-1205/974 2-3-5 Dr. Heberto Ferreira Medina. UNAM/ITMorelia [email protected], [email protected] Objetivos • Objetivo de la Materia: • El alumno conocerá metodologías de seguridad y será capaz administrar la seguridad informática utilizando las principales plataformas y el enfoque de los ISMS. Estado del arte de la seguridad informática • Get ahead of cybercrime. EY’s Global Information. Security Survey 2014 • Software Security Assurance. State-of-the-Art Report (SOAR). Joint endeavor by IATAC with DACS Unidad 1 1. INTRODUCCION. 1.1. OBJETIVOS DE LA SEGURIDAD INFORMATICA. 1.2. DEFINICIONES: AMENAZA, VULNERABILIDAD, RIESGO, CONTROLES. 1.3. ISMS: SISTEMA DE ADMINISTRACION DE LA SEGURIDAD INFORMATICA. 1.4. NORMA ISO-27001. 1.1 Objetivos de la Seguridad Informática • El mundo cambio de la era industrial a la era de la • • • • • • información Donde la actividad económica esta basada en transacciones en la Internet El reto es proteger la información de actividades maliciosas Garantizar las comunicaciones seguras obliga a conocer todas las cosas sobre las que desarrolla la actividad humana de la comunicación Las certificaciones se convierten en un referente para los profesionales de esta área Areas de Certificación: CCNA, CCNP ROUTE, CCNP SWITCH, CCNP SECURE, CeH, CISSP (ISProfessional), CCSP (IS Cloud), CCNA Security, CCNA Wireless, CCNA Voice, CCVP ProfSIMS. http://www.networksims.com/ Seguridad CIA y AAA • CIA (Confidentiality, Integrity and Availability) • AAA (Authentication, Authorization, and Accounting) Objetivos • La protección ante intrusos es nuestro trabajo • Niveles de protección que debemos considerar: • Usuario en casa. Como garantiza un acceso seguro en hardware y software • Data miner/hijacker (secuestro/minero de datos). Esta actividad se convierte en parte muy importante para la seguridad del usuario por el Malware, Spyware (pequeños programas) que infectan y pasan desapercibidos para la mayoría de los usuarios); “Careto”, “CryptoLocker”, “Conficker.c”, etc. • Espionaje industrial. Este tipo de intrusión es utilizada por empresas competidoras y utilizan todo tipo de herramientas para acceder a empresas “interesantes”. • Actividades de gobierno. Ataques a internos y externos a la información, deben de construirse planes complejos de contingencia • Actividades militares a gran escala. Espionaje y contraespionaje son algunas de las actividades, cuando una persona o entidad es el objetivo es muy difícil de protegerse ante estos ataques. Objetivos • Protección a usuarios, sistemas y datos 1.2 Amenazas, Vulnerabilidad y Riesgos Amenazas Amenazas en servicios, seguridad basada en roles y el cómputo en la nube • Los ecosistemas de negocios y la interconexión es el reto, ¡como • • • • • • • garantizar su funcionamiento! El costo que hay detrás de los servicios de red es el principal motivo para defenderse de ataques y amenazas La ubicuidad y el cómputo móvil agregan un grado de complejidad a la seguridad en los servicios Los servicios en la nube es un nuevo reto, ¡cómo garantizar su seguridad! La seguridad basada en roles ha logrado resolver el problema de acceso, pero no garantiza la suplantación y los ataques a los servicios CiberSociedad Mitnick, Levin, Snowden, Assange, Anonymous, hackers famosos Hackers, Crackers, Lamers, Copyhackers, Bucaneros, Phreaker, Newbie, Scriptkiddie Seguridad y Cómputo forense • Computo forense es la forma de cómo organizar, establecer, • • • • • • • • • • buscar, ocultar, analizar y preservar evidencias Como responder ante incidentes Como organizar las evidencias para conformar un expediente criminal Investigación sobre intrusiones a los sistemas Investigaciones sobre actividad criminal Investigar infracciones a las políticas de seguridad Conocer el derecho informático y leyes de criminalización Conocer leyes sobre el derecho civil Administrar las leyes y derechos Cuidar y promover nuevas leyes de seguridad ante nuevos retos o formas de ataques Crear herramientas ante futuros cambios 1.3 ISMS -> ISO 27000 • Riesgos en la seguridad: • Espionaje visual • Tergiversar/representación falsa (misrepresentation) • Barrido de lógica (logical scavenging) • Espionaje (eavesdropping) • Interferencia • Ataques físicos • Remoción física. masquerading/spoofing • Interpretación de usuarios/dispositivos • Piggy back. Ataque de agregación (lengüeta) • Spoofing. Suplantación de dispositivos • Weaving. Tejer la red, o crear confusión en la red • Caballos de troya. • Bombas lógicas. Triggers • Gusanos que mutan y saturan la red • Virus • Ataques DoS y DDoS • Ataque incremental • Ataques activos • Puertas traseras • Browsin scrap • Interferencia agresión 1.4 ISO 27002 • Planeación continua del negocio • Control de acceso • Adquisición de Sistema, Desarrollo y Mantenimiento • Seguridad física y del entorno • Cumplimiento • Seguridad en el recurso humano • Seguridad en la organización • Administración de las computadoras y la red • Clasificación y control de activos • Políticas de seguridad • Administración de incidentes de seguridad • Análisis de riesgos y planes de contingencia Análisis de riesgos • Definición • Podemos definir el riesgo como: la posibilidad de que ocurra algún evento negativo para las personas y/o empresas. Ya que cualquier persona o entidad está expuesta a una serie de riesgos derivados de factores internos y externos, tan variables como su propio personal, su actividad, la situación económica, la asignación de sus recursos financieros o la tecnología utilizada (Rodríguez, 1995). Análisis de riesgos • Definición • Podemos definir el riesgo como: la posibilidad de que ocurra algún evento negativo para las personas y/o empresas. Ya que cualquier persona o entidad está expuesta a una serie de riesgos derivados de factores internos y externos, tan variables como su propio personal, su actividad, la situación económica, la asignación de sus recursos financieros o la tecnología utilizada (Rodríguez, 1995). Gestión del riesgo • El análisis de riesgo que tiene como propósito determinar los componentes de un sistema que requieren protección, sus vulnerabilidades que los debilitan y las amenazas que lo ponen en peligro, con el fin de valorar su grado de riesgo Análisis del riesgo • Una vez clasificada la información, tenemos que verificar los diferentes flujos existentes de información internos y externos, para saber quienes tienen acceso a que información y datos Análisis • Riesgo = Probabilidad de Amenaza x Magnitud de Daño Estimar la Probabilidad de Amenaza • ¿Cuál es el interés o la atracción por parte de individuos externos, de atacarnos? • ¿Cuáles son nuestras vulnerabilidades? • ¿Cuántas veces ya han tratado de atacarnos? • ¿Cuál es la magnitud del daño en caso de una amenaza ocurrida? Magnitud del daño Administración del riesgo (ontología): CORAS Framework (Risk Analysis of Security Critical Systems) Definición de políticos Reglamento de cómputo (seguridad) • Objetivos • Definición de Roles • Definición de servicios • Acceso a la Red LAN • Acceso a la red WAN • Monitoreo • Sanciones • Tipos de servicios permitidos • Tipos de descargas permitidos • Tipos de páginas pemitidos • Políticas ante violación de derechos de autor

© Copyright 2026