Diferenciar funciones del Sistema Operativo

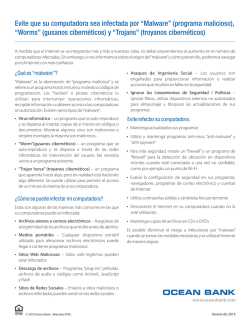

SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN "MÁRTIRES DE LA REFORMA" DIFERENCIAR LAS FUNCIONES DEL SISTEMA OPERATIVO INSUMOS Y MANTENIMIENTO AL EQUIPO DE CÓMPUTO PATERNO - MATERNO - NOMBRE PATERNO - MATERNO - NOMBRE HORIZONTAL VERTICAL 1 ADWARE Programa que automáticamente muestra publicidad Web sin consentimiento del usuario para generar lucro. "Ad"-Advertisement (anuncio). 3 ANÁLISIS Prueba, identificar componentes de un todo, separarlos y examinarlos para identificar fallas o problemas. 2 AMENAZA Todo elemento o acción capaz de atentar contra la seguridad de la información. 5 ANYWHERE Sistema de protección total para todas partes y en todos los dispositivos. 6 ARRANQUE Sector inicial de lectura de los platos del disco duro. 4 ANTIVIRUS Programa para detectar y eliminar virus informáticos. 7 ASISTENCIA 8 AUTENTIFICACIÓN Conjunto de técnicos especialista en la seguridad Confirmación, establecimiento de ser auténtico, informática virtual o física. usuario o programa original. 9 AVAST 10 BLUEJACKING Técnica consistente en enviar mensajes no Software, compañía mundiamente conocida por su programa antivirus Avast contra virus y solicitados entre dispositivos Bluetooth. amenazas informáticas. 11 BOMBA 12 BOOT Virus que se activan al producirse un Inicio, arranque del sistema. acontecimiento determinado, combinación de teclas, fecha u hora determinada. 13 CERTIFICADO 14 COMANDO Documento para constatar un determinado Instrucción, orden o mandato, acción solicitada hecho, una legalidad en la información. por el usuario para que lo ejecute el computador mediante la programación. 15 CONSOLA Interfaz de línea de órdenes o instrucciones para los sistemas computacionales. 17 COOKIE Pequeña información enviada por un sitio web y almacenada en el navegador del usuario. 19 CRACKER 16 CONTRASEÑA Forma de autentificación que utiliza para controlar el acceso hacia algún recurso. 18 CORTAFUEGOS Parte de un sistema o una red para bloquear el acceso no autorizado. 20 CRIPTOGRAFÍA De quebrar o romper, se refiere a las personas expertas en tecnología que irrumpen los sistemas de seguridad por lucro, protesta o desafio Técnica de cifrado o codificado para conseguir la confidencialidad de mensajes, hacerlos ininteligibles a receptores no autorizados. 21 DEFENDER Programa de seguridad cuyo propósito es prevenir, quitar y poner en cuarentena software espía. 22 DOMINIO Red de identificación asociada a un grupo de dispositivos o equipos conectados a la red Internet. 23 EJECUTABLE Archivo binario cuyo contenido se interpreta por la computadora, realiza secuencia de instrucciones, es un programa. 24 EMAIL Correo electrónico, servicio de red que permite a los usuarios enviar y recibir mensajes. 25 ESCUDO Sistema de protección contra virus informáticos detectados en sitios Web. 26 ESTEGANOGRAFÍA Estudio y aplicación de técnicas que permite ocutar mensajes u objetos dentro de otros, archivos portadores, para que cierta información pase inadvertida. 27 EXPLOIT 28 FIREWALL Fragmento o secuencia de datos, para aprovechar Cortafuegos, dispositivo configurado para la vulnerabilidad de seguridad en un sistema permitir, limitar, cifrar, descifrar el tráfico de informático. información entre dispositivos. 29 FORMATEAR Conjunto de operaciones informáticas que permiten restablecer un dusco duro. 30 FRAUDE Delito o ciberdelincuencia, toda acción antijurídica y culpable que se da por vías informáticas. 31 GRIME 32 GUSANO Sistema que adapta la forma de spyware, adware Gusano de internet, es un malware que se duplica o servicio maligno relentizando los PC o a si mismo, invisible y fácil propagación creando generando fallas. un efecto devastador en el PC 33 HACKER 34 HARDWARE Partes tangibles de los sistemas informáticos. Gente apasionada por los sistemas informáticos, expertos programadores, diseñadores de sistemas, expertos en redes. 35 HISTORIAL 36 HOAX Bulo o noticia falsa, engaños masivos por Registro en archivos temporales que guardan la Internet. información de los sitios Web visitados. 37 HOSPEDAJE 38 INTRUSO Usuarios no autorizados que accesan a un Servicio que provee a los usuarios de Internet es computador mediante la red. espacio para almacenar páginas Web o cualquier información. 39 KEYGEN 40 LAMMER Persona sin habilidades técnicas o intelectuales Programa informático para general un código o informáticas, pretendiendo lo contrario. serial para desbloquear un programa ilegalmente. 41 MACRO Serie de instrucciones que se ejecutan de forma secuencial en una sola llamada. 43 MONITOR 42 MALWARE Software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información. 44 MCAFEE Proceso por el cual, constantemente se supervisa Compañía de software relacionado con la los procesos de un sistema informático, seguridad informática. transmiciones y recepciones. 45 MEMORIA 46 NAVEGADOR Dispositivo que almacena datos informáticos de Software que permite el acceso a Internet, manera temporal o prolongada, auxiliar en los interpretando y proyectando los sitios Web. procesos. 47 NORTON 48 PANDA División de la compañía Symantec, software Empresa informática española especializada en la antivirus de gran confianza para prevención y creación de soluciones de seguridad informática. eliminación de malware. 49 PATERNO - MATERNO 50 PHISHING Suplantación de identidad, término informático que denomina un modelo de abuso informático, sitios Web falsos. 51 PRIVACIDAD 52 PROXY Ámbito de un individuo al derecho de protección Sistema de control de acceso, registro de tráfico de cualquier intromisión a sus datos personales, de datos, prohibir accesos no autorizados, mediante cualquier medio. mejorar el rendimiento de conexión. 53 PUERTO 54 REGEDIT Registro de Windows, base de datos jerárquica Interfaz a través de la cual los diferentes tipos de que almacena la configuración del sistema datos se pueden enviar y recibir. Puede ser físico operativo. o lógico. 55 REGISTRO 56 RESPALDO Medida eficiente para proteger datos mediate Conjunto de campos que contienen los datos que copias seguras o backups en diversos sistemas de pertenecen a una misma repetición de entidad. almacenamiento. 57 RESTAURAR 58 SAFEZONE Escritorio virtualizado para aumentar la seguridad Componente de los sistemas operativos que al realizar transacciones en la Web, datos permite devolver la configuración de una cifrados, movimientos bancarios. computadora a momento de su instalación de fábrica. 59 SECTOR 60 SEGURIDAD Área de la Informática que se enfoca en la Sección de la superficie de un disco duro que protección de la infraestructura computacional corresponde al área encerrada entre dos líneas mediante estándares, protocolos, métodos, reglas radiales de una pista. y herramientas. 61 SERVIDOR 62 SISTEMA Programa o conjunto de programas que gestionan Programa informático que realiza conexiones los recursos de hardware, administrar bidireccionales o unidireccionales entre un aplicaciones y atienden peticiones con los equipo centrar y un cliente. usuarios. 63 SITIOWEB 64 SOFTWARE Colección de páginas de Internet relacionadas y Conjunto de componentes lógicos o instrucciones comunes a un dominio o un sitio. que hacen posible la realización de tareas específicas utilizado el hardware. 65 SPOOFING 66 TROYANO Técnicas de suplantación de identidad, generalmente con usos maliciosos o de investigación. Software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero termina afectando al equipo. 67 UPDATE 68 USUARIO Parche que se aplica a un programa para corregir Actores, sujetos, ciudadanos o entes que un error, agregarle funcionalidad o actualizarlo. interactuan en las redes digitales. 69 VIRUS 70 VULNERABLE Malware, software que tiene por objeto alterar el Puntos débiles del software que permiten un funcionamiento normal del ordenador. ataque, comprometiendo la integridad o confidencialidad de datos.

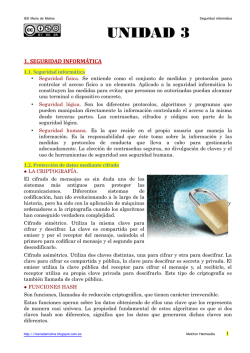

© Copyright 2026