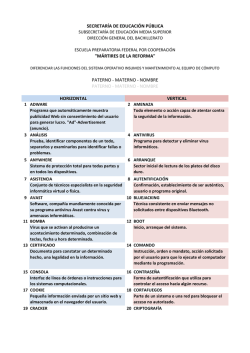

TFG Fernández Rivas 2015