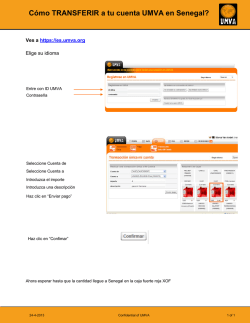

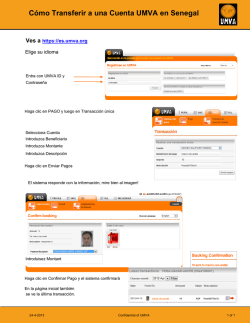

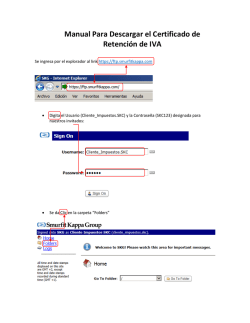

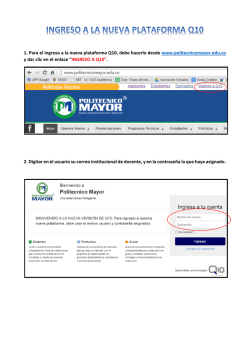

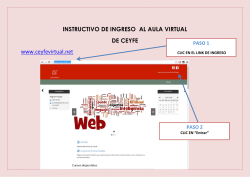

this document