Controles Detectivos

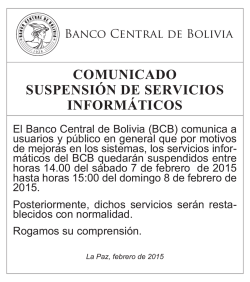

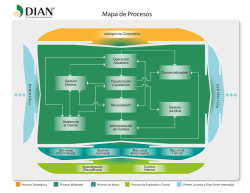

Conjunto de disposiciones metódicas, cuyo fin es vigilar las funciones y actitudes de las empresas y para ello permite verificar si todo se realiza conforme a los programas adoptados, ordenes impartidas y principios admitidos. Se considera que el control produce dos tipos de acciones según sea el ámbito donde se aplique: Influencia directiva, intenta que las actividades del sistema se realicen de modo tal que produzcan determinados resultados o alcancen objetivos específicos predefinidos. Influencia restrictiva, la acción se ejerce de modo tal que evite que las actividades de un sistema produzcan resultados no deseados. Elemento, característica o condición a controlar. Sensor: artefacto o método para medir las características o condiciones controladas, es decir instrumento para medir el rendimiento. Grupo de control: unidad o equipo de control para comparar los datos medidos con el rendimiento planeado. Determina la necesidad de corrección y envía la información a los mecanismos que deben normalizar o corregir la producción del sistema Grupo activante: mecanismo activador que es capaz de producir un cambio en el sistema operante, es decir, realizar la acción correctiva correspondiente. Correctivos De acuerdo a su objetivo No correctivos Miden las desviaciones e informan sobre ellas Prescinden de la medición e informacion de los desvíos que se pueden producir Retroalimentados Comparan los resultados obtenidos con los esperados Prealimentados Previenen la ocurrencia de resultados indeseados De acuerdo a su marco temporal De secuencia abierta De acuerdo a su pertenencia De secuencia cerrada El grupo de control es independiente del sistema operante Todos los elementos de control pertenecen al propio sitema operante Establecimiento de estándares: es la acción de determinar el/los parámetro/s sobre los cuales se ejercerá el control y, posteriormente, el estado o valor de esos parámetros considerado deseable. Comparación o diagnóstico: implica el cotejo entre los resultados reales con los deseables. La determinación de acciones correctivas. Lleva implícita una decisión: corregir o dejar como está. La ejecución de las acciones correctivas Sin éste, el control será estéril, inútil e incompleto. Más aún, infinitamente caro como respuesta al problema que intentó solucionar. Por ello, se considera que sin esta etapa simplemente no ha existido una acción de control. También llamado Control Interno Informático (CII), El Control Interno Informático puede definirse como el sistema integrado al proceso administrativo, en la planeación, organización, dirección y control de las operaciones con el objeto de. asegurar la protección de todos los recursos informáticos y mejorar los índices de economía, eficiencia y efectividad de los procesos operativos automatizados. Concluyendo, “El Control Interno es cualquier actividad o acción realizada manual y/o automáticamente para prevenir, corregir errores o irregularidades que puedan efectuar al funcionamiento de un sistema ara conseguir sus objetivos”. Controlar que todas las actividades se realizan cumpliendo los procedimientos y normas fijados, evaluar su bondad y asegurarse del cumplimiento de las normas legales. Definir, implantar y ejecutar mecanismos y controles para comprobar el grado de cumplimiento de los servicios informáticos. Realizar en los diferentes sistemas y entornos informáticos el control de las diferentes actividades que se realizan. Establecer como prioridad la seguridad y protección de la información del sistema computacional y de los recursos informáticos. Controles Internos sobre la organización del área de informática. Controles Internos sobre el análisis, desarrollo e implementación de sistemas. Controles Internos para la operación del sistema. Controles Internos para los procedimientos de entrada de datos, procesamiento de información y emisión de resultados. Controles Internos para la seguridad del área de sistemas. Según el ambiente informático: Controles Manuales: Aquellos que son ejecutados por el personal del área usuaria Controles Automáticos: Son generalmente los incorporados en el software, llamase estos de operación, de comunicación, de gestión de base de datos, programas de aplicación, etc. Según su finalidad: Controles Preventivos: Trata de evitar la producción de errores, como por ejemplo el software de seguridad que evita el acceso a personal no autorizado. Controles Detectivos: Tratan de descubrir a posteriores errores que no haya sido posible evitarlos con CP. Controles Correctivos: Tratan de asegurar que se subsanen todos los errores identificados mediante los controles detectivos. Controles Preventivos • Tratar de evitar o prevenir una acción • Ejemplo: Software de seguridad evita los accesos no autorizados Controles Detectivos • Cuando fallan los preventivos para tratar de conocer cuanto antes el evento • Ejemplo: Registro de intentos de acceso no autorizados Controles Correctivos • Facilitan la vuelta a la normalidad cuando se han producido fallas • Ejemplo: Recuperación de un archivo dañado a partir de las copias de seguridad El estudio COSO define el control interno como: ... proceso... efectuado por el Consejo de Administración, la dirección y demás personal de una entidad... destinado a garantizar razonablemente a la dirección que se alcanzarán los objetivos en materia de: - Eficacia y eficiencia de las operaciones; - Fiabilidad de la información financiera, - Cumplimiento de las leyes y reglamentos. a) Aspectos clave de la definición de COSO. El primer aspecto clave de la definición propuesta por COSO es que se trata de un proceso. En consecuencia los controles internos no deben ser hechos o mecanismos aislados, o decretos de la dirección, sino una serie de acciones, cambios o funciones que, en conjunto, conducen a cierto fin o resultado. Esto por sí solo extiende el concepto de control interno más allá de la noción tradicional de controles financieros, para convertir el control interno en un sistema integrado de materiales, equipo, procedimientos y personas. La siguiente frase de la definición, efectuada por el Consejo de Administración, la dirección y demás personal de una entidad, indica que el control interno es asunto de personas. Ninguna organización puede conocer todos los riesgos actuales y potenciales a los que está expuesta en cualquier momento determinado y desarrollar controles para hacer frente a todos y cada uno de ellos. En consecuencia las personas que componen la organización deben tener conciencia de la necesidad de evaluar los riesgos y aplicar controles, y deben estar en condiciones de responder adecuadamente a ello. El tercer elemento de la definición, destinado a garantizar razonablemente a la dirección, indica la importancia de conocer las limitaciones de los controles. No se puede esperar que los controles eviten todos los problemas y cubran todos los riegos, ni se puede permitir que la organización caiga en la autocomplacencia. La consecución de los objetivos no está asegurada; los controles sólo dan cierta seguridad pero no constituyen una panacea. b) El marco de control interno. Dentro del marco integrado se identifican cinco elementos de control interno y, lo que es más importante, las relaciones que existen entre dichos elementos. También pone de manifiesto que la estructura de control abarca las tres categorías de objetivos de una entidad: explotación eficiente, información financiera exacta, y cumplimiento de la normativa. SUPERVISIÓN ACTIVIDAD DE CONTROL DETERMINACIÓN DE RIESGOS AMBIENTE DE CONTROL INFORMACION COMUNICACIÓN Los cinco elementos del control interno son: 1.El ambiente de control 2.La evaluación del riesgo. 3.Las actividades de control. 4.Información y comunicación. 5.Supervisión. b.1) El ambiente de control. El primer elemento del control interno es el ambiente de control. Este da el tono para la organización, influyendo sobre el grado de conciencia que tiene el personal al respecto. Integridad, Ética y Capacidad. El ambiente de control está en función de la integridad y capacidad del personal de la organización. La eficacia de los controles internos no puede ser mejor que la ética y los valores de los individuos que los crean, administran y supervisan. Los factores a considerar cuando se evalúan la integridad, los valores éticos y la capacidad de los empleados incluyen: - La existencia e implantación de códigos de conducta. - La presión para cumplir metas de eficacia poco realistas. - La descripción oficial u oficiosa de los puestos de trabajo - El análisis de los conocimientos y habilidades que se requieren b.2) Evaluación del riesgo. Las organizaciones, cualquiera sea su tamaño, se enfrentan a diversos riesgos de origen interno y externo. La evaluación del riesgo es la identificación y análisis de dichos riesgos en lo que se refiere a la consecución de los objetivos, y constituye la base para determinar la forma de gestionar el riesgo. Aunque para crecer es necesario asumir riesgos prudentes, la dirección debe identificar y analizar los riegos, cuantificarlos, y prever la probabilidad de que ocurran así como las posibles consecuencias. En las cambiantes circunstancias actuales hay que prestar especial atención a ciertas condiciones: Progresos tecnológicos en el proceso de producción o en los sistemas de información, como consecuencia de los cuales los controles dejan de ser adecuados para reducir los nuevos riesgos que suponen. Los cambios que se producen en el entorno operativo pueden generar un nuevo entorno normativo o económico, aumentando la presión competitiva y creando nuevos riesgos para la empresa. Nuevas líneas de negocio, o nuevos productos, como consecuencia de los cuales los controles existentes dejan de reducir el riesgo de manera efectiva. La reestructuración de las empresas mediante el redimensionamiento a los ajustes de plantilla. Es un aspecto delicado ya que en el nuevo entorno existe la posibilidad de eliminar un puesto que desempeña una función clave de control sin instituir otro control en su lugar. La expansión o adquisición de explotaciones en el extranjero, que implica nuevos riesgos tal vez no del todo conocidos pero que deben tomarse en cuenta. Por ejemplo, el ambiente de control quizás responda a la cultura y las costumbres de la dirección local. Personal nuevo, que puede no conocer la cultura de la empresa o puede atender más a los resultados que a las actividades de control. De no estar debidamente formada la gente nueva en una organización puede decidir llevar el negocio a su manera en lugar de hacerlo como lo exige el nuevo entorno en que actúa. Crecimiento rápido. Cuando se produce una significativa expansión en la actividad, los sistemas existentes se ven sometidos a presiones que pueden producir fallos en los controles. Debido a la naturaleza dinámica de tales factores, la evaluación del riesgo no es una tarea a cumplir de una vez para siempre. Debe ser un proceso continuo, un actividad básica de la organización, como la evaluación continua de la utilización de los sistemas de información o la mejora continua de los procesos. Lo importante no es utilizar determinada metodología de evaluación del riesgo sino convertir la evaluación del riesgo en parte natural del proceso de planificación de la empresa. Situación general Riesgos detectados 37% de los organismos posee más de un sector responsable de los servicios de procesamiento de la información Riesgos: 37% • Dificultades para llevar a cabo estrategias y planes unificados relativos a la TI • Posible duplicación de esfuerzos y tareas 63% Riesgos detectados 63% de las áreas informáticas depende de una de las áreas usuarias Riesgos: 37% • Falta de independencia • Incorrecta gestión de prioridades en la prestación de servicios 63% Riesgos detectados 61% de las áreas informáticas carece de estructura interna formalmente definida Riesgos: • Falta de separación de funciones. 39% • Desconocimiento, por parte del personal, de sus responsabilidades. 61% • Dificultades ante eventuales necesidades de rendición de cuentas. Riesgos detectados 37% no dispone de planificación documentada 51% no dispone de planificación aprobada Riesgos: • Falta de dirección y control de las actividades y proyectos informáticos encarados. 12% 37% • Ineficiencia de los proyectos informáticos. • “Malas” inversiones en TI. 51% • Disparidad entre los objetivos de la organización y de la TI. Riesgos detectados 69% carece de procedimientos aprobados para el desarrollo y mantenimiento de sistemas 0% 31% 69% Riesgos: • Modificaciones no autorizadas sobre los Sistemas. • Incorrecta administración de prioridades. • Falta de aplicación de estándares de programación y documentación. • Implementación de Sistemas no probados. Riesgos detectados 69% carece de procedimientos aprobados para la administración de la seguridad 0% 31% 69% Riesgos: • Accesos no autorizados a la información o los recursos del Organismo. • Inexactitud o falta de confiabilidad de los datos o Sistemas. • Falta de disponibilidad de la información o recursos necesarios. Riesgos detectados 74% carece de plan de contingencias 26% Riesgos: 0% • Interrupciones a la continuidad operativa del Organismo, con la consiguiente imagen negativa e incumplimiento de la misión asignada. 74% Riesgos detectados 59% carece de procedimientos documentados de back up 0% Riesgos: 41% 59% • Pérdidas de información. • Interrupciones a la continuidad operativa del Organismo. • Dependencia del personal que se encarga de la tarea. • 77% carece de procedimientos documentados para las actividades de soporte técnico (impactando en la administración de prioridades, disconformidad de los usuarios, etc.) • 80% carece de procedimientos documentados para la gestión de licencias de software (con riesgos de incumplimiento de la normativa aplicable.) Riesgos detectados 57% no realiza auditorías internas de sistemas Riesgos: 43% • Desequilibrio entre la informatización del organismo y la realización de auditorías 57% La tecnología se convirtió en un factor clave de éxito para la gestión. Creciente sistematización de las actividades del Estado. Importantes inversiones en Tecnología Informática. Organización del Área de Informática: Dirección, perfiles de puestos, división del trabajo, establecimiento de estándares, políticas. Análisis, desarrollo e implementación de sistemas mitologías estándar de desarrollo, estudios de factibilidad, eficiencia y efectividad de análisis y desarrollo, documentación, mantenimiento e implementación. Operación del Sistema. Prevenir y corregir errores de operación, manipulación fraudulenta de información, seguridad en la operación, mantener oportunidad, veracidad, confiabilidad, suficiencia en el proceso de información. Procesamiento de entrada de datos, proceso de información y emisión de resultados. Procedimientos de captura, procesos integrados, confiables, veraces y exactos al igual que las salidas. Seguridad del Área de Sistemas Seguridad física y lógica, sobre la operación de los sistemas o sobre el personal. Seguridad de las bases de Datos. Seguridad de telecomunicaciones. Seguridad de redes y sistemas. Multiusuario. Para llegar a conocer la configuración del sistema es necesario documentar los detalles de la red, así como los distintos niveles de control y elementos relacionados: Entorno de red: Descripción de la configuración hardware de comunicaciones, descripción del software que se utiliza como acceso a las telecomunicaciones, control de red, situación general de los ordenadores de entornos de base que soportan aplicaciones críticas y consideraciones relativas a la seguridad de la red. Configuración del ordenador base: Configuración del soporte físico, en torno del sistema operativo, software con particiones, entornos( pruebas y real ), bibliotecas de programas y conjunto de datos. Entorno de aplicaciones: Procesos de transacciones, sistemas de gestión de base de datos y entornos de procesos distribuidos. Productos y herramientas: Software para desarrollo de programas, software de gestión de bibliotecas y para operaciones automáticas. Seguridad del ordenador base: Identificar y verificar usuarios, control de acceso, registro e información, integridad del sistema, controles de supervisión, etc. Las herramientas de control (software) más comunes son: - Seguridad lógica del sistema - Seguridad lógica complementaria al sistema - Seguridad lógica para entornos distribuidos. Control de acceso físico - Control de copias - Gestión de soportes magnéticos - Gestión y control de impresión y envíos de listados por red. - Control de proyectos - Control de versiones - Control y gestión de incidencias - Control de cambios Se utiliza las siguientes herramientas: El Muestreo Estadístico Como Técnica De Control: El evaluador o el auditor debe revisar altos volúmenes de documentos, por esto se hace necesario y es de obligatorio cumplimiento la utilización del método selectivo, usando técnica y científicamente las estadísticas, según el caso, para lo cual se deberá preparar previamente los programas y pruebas respectivas, mediante el sistema propiciado por la ciencia Estadística, logrando que los resultados de la evaluación sea confiable y oportuna con unas que conclusiones lógicas y reales, dentro de la determinadas operaciones de control, con criterio analítico y profesional. Método de Cuestionario o Preguntas para Evaluar el Sistema de Control Interno: Consiste en la evaluación con base a preguntas, las cuales deben ser contestadas por parte de los responsables de las distintas áreas bajo examen. Por medio de las respuestas dadas, el auditor obtendrá una evidencia que deberá constatar con procedimientos alternativos los cuales ayudarán a determinar si los controles operan tal como fueron diseñados. La aplicación de cuestionarios ayuda a determinar las áreas criticas de una manera uniforme. Método Narrativo o de Prosa para Evaluar el Sistema de Control Interno: Consiste en la descripción hecha por los funcionarios, como producto de entrevistas, encuestas, tanto escritas como verbales, detallada los procedimientos más importantes y las características del sistema de control interno y sus elementos, para las distintas áreas de la Entidad, mencionando los registros y formularios que intervienen en el sistema. Método Grafico para Evaluar el Sistema de Control Interno: Consiste en revelar o describir la estructura orgánica de las áreas y de los procedimientos utilizando gráficas, símbolos convencionales, flujo gramas etc. Con sus explicaciones que den una idea completa y correcta de los procedimientos de la empresa, con las siguientes ventajas: Identifica la ausencia de controles financieros, operativos y de gestión. Permite una visión panorámica de las operaciones o de la Entidad. Identifica desviaciones de procedimientos y de las normas. Identifica procedimientos que sobran o que faltan o partes dentro de los mismos y sus normas. Facilita el entendimiento de las recomendaciones del evaluador y su aplicabilidad sobre asuntos contables o financieros, operativos, normativos y técnicos.

© Copyright 2026