Descargar - Centro Nacional de Excelencia en

ANÁLISIS DE DERECHO COMPARADO SOBRE

CIBERDELINCUENCIA, CIBERTERRORISMO Y

CIBERAMENAZAS

AL MENOR

Madrid, Octubre de 2015

El Gobierno de España decidió desarrollar una Agenda Digital para

España como marco de referencia y hoja de ruta en materia de Tecnologías de

la Información y las Comunicaciones (TIC). Tras su presentación a los Grupos

Parlamentarios en la Comisión de Industria, Energía y Turismo del Congreso

de los Diputados el 27 de diciembre de 2012, la Agenda Digital para España

fue aprobada en Consejo de Ministros el día 15 de febrero de 2013.

Dentro de la Agenda Digital para España y en ejecución del Plan

Específico de Confianza en el Ámbito Digital (Eje I, Medida 4) se enmarca la

constitución del Grupo de Trabajo de Menores e Internet, que integra a

miembros de la Administración General del Estado, Instituciones y sociedad

civil que coordina la entidad pública Red.es.

El Grupo general se integra a su vez, en función de su ámbito de

actuación, por 5 subgrupos que coordinan los siguientes Ministerios y

organismos:

Grupo 1: Ministerio de Justicia, coordinador del Grupo “Marco

Normativo”.

Grupo 2: Ministerio del Interior, coordinador del Grupo “Seguridad y

Privacidad”.

Grupo 3: Comisión Nacional de los Mercados y la Competencia,

como coordinadora del Grupo “Confianza Digital”.

Grupo 4: INTEF (Instituto Nacional de Tecnologías Educativas y de

Formación del Profesorado, del Ministerio de Educación), como

coordinador del grupo “Sensibilización y Formación”.

Grupo 5: ONTSI (Observatorio Nacional de las Telecomunicaciones

y Sociedad de la Información), Integrado en Red.es, coordinador

del Grupo “Estudios y Métricas”.

Las tecnologías de la información y la comunicación (TIC) son percibidas

como una palanca fundamental del crecimiento económico y una base

2

prometedora para el establecimiento de relaciones personales y actividades

educativas que podrían aumentar la calidad de vida de los ciudadanos

españoles.

Sin embargo, es una realidad que las TIC también presentan una serie

de riesgos en general. Teniendo en cuenta el efecto transformador de las TIC,

se hace necesario establecer mecanismos legales específicos para la

protección de los usuarios de Internet ante cualquier amenaza derivada del uso

del mismo. Dentro de estas amenazas, adquieren especial relevancia las

cuestiones

atinentes,

con

carácter

general

a

la

ciberdelincuencia

y

ciberterrorismo y de forma particular al diseño de mecanismos legales que

eviten conductas lesivas contra el menor de edad usuario de las TIC.

En este contexto, el Grupo de Marco Normativo, coordinado por el

Ministerio de Justicia, al margen de las importantes reformas legislativas

impulsadas para mejorar y reforzar la protección de los menores en la red,

detectó la necesidad de conocer la situación normativa de los países de

nuestro entorno, definiendo para ello de forma detallada los conceptos que

habían de ser objeto de estudio1.

El presente documento de Análisis de Derecho Comparado sobre

ciberdelincuencia, ciberterrorismo y ciberamenazas al menor es el resultado del

estudio licitado2.

1

La determinación previa de todos los conceptos, términos y figuras sobre los cuales se desarrolla este

Análisis de Derecho Comparado, y que se recogen de forma detallada en la documentación del contrato

licitado, se realizó por la Coordinadora del Grupo de Marco Nomativo, Alejandra Frías López,

Magistrada, Asesora en el Ministerio de Justicia y Vocal del Consejo Nacional de Ciberseguridad.

2

Tras la pertinente licitación pública, la elaboración del estudio fue adjudicada al Instituto de Ciencias

Forenses y de la Seguridad, del Centro Nacional de Excelencia en Ciberseguridad, adscrito a la

Universidad Autónoma de Madrid. El informe ha sido dirigido por Álvaro Ortigosa, coordinado por

Araceli Bailón García y han colaborado las siguientes personas: Alvarez de Neyra, Susana; Ávila Gomez,

Enrique; Córdoba Benítez, Noelia; Cuiñas Insúa, María; Fernández-Punsola Ochoa, Sara; Gella Valdés,

Ana Isabel; Giménez-Salinas Framis, Andrea; González García, Abel, González Villasante, Mª del Pilar;

Jordá Sanz, Carmen; Marica, Andreea; Navarro Criado, Carlos; Pascual Franch, Alejandra; Pérez del

Notario Ramos, Sara; Pérez González, Joaquin; Ruiz Cid, Rocio; Salat Paisal, Marc; Urruela Cortés,

Carlota; Vázquez Barbosa, Sandra ;Vigil, Lorena.

La Entidad Pública Empresarial Red.es y el Ministerio de Justicia no se hacen responsables de los

comentarios, interpretaciones u opiniones expresadas por el adjudicatario en el presente documento.

3

INDICE

1.

CUESTIONES Y CONCEPTOS RELACIONADOS CON EL CONVENIO

DEL CONSEJO DE EUROPA SOBRE LA CIBERDELINCUENCIA, HECHO EN

BUDAPEST EL 23 DE NOVIEMBRE DE 2001.1.1.

1.1

Análisis de la implementación del mismo en los Estados firmantes y en

especial de:

A.

Tipos penales recogidos

B.

El Régimen de conservación de datos a que se refiere el art. 16 del

Convenio.

C.

Detalle de las reformas derivadas de la sentencia TJUE de 8 de abril de

2014.

D.

Obligación de conservación de datos personales por los proveedores de

servicios de Internet. Sanciones por incumplimiento.

E.

Regulación de las obligaciones recogidas en los artículos 19 y 20 del

Convenio de Budapest: registro y confiscación de datos informáticos

almacenados y obtención en tiempo real de datos sobre tráfico e interceptación

de datos sobre el contenido.

F.

Regulación legal de los registros remotos y monitorización de ordenador,

dispositivo electrónico, sistema informático, nombres de dominio, cuentas de

correo electrónico, páginas web, blogs, cuentas de redes sociales y restantes

sitios de Internet, instrumentos de almacenamiento masivo de datos

informáticos o base de datos, equipos informáticos…

4

2.

CUESTIONES Y CONCEPTOS RELACIONADOS CON EL CONVENIO

DEL CONSEJO DE EUROPA PARA LA PROTECCIÓN DE LOS NIÑOS

CONTRA

LA

EXPLOTACIÓN

Y

EL

ABUSO

SEXUAL,

HECHO

EN

LANZAROTE EL 25 DE OCTUBRE DE 2007 Y/O CON LA DIRECTIVA

2011/93/UE, DEL PARLAMENTO EUROPEO Y DEL CONSEJO, DE 13 DE

DICIEMBRE DE 2011, RELATIVA A LA LUCHA CONTRA LOS ABUSOS

SEXUALES Y LA EXPLOTACIÓN SEXUAL DE LOS MENORES Y LA

PORNOGRAFÍA INFANTIL.

2.1

Tipos penales a que se refiere la Directiva y el Convenio: regulación,

penas, circunstancias agravantes, plazos de preinscripción…

2.2

Especial estudio de los tipos relacionados con el ciberacoso, incluyendo

las medidas administrativas previstas en el ámbito de la Administración

Educativa

2.3

Especial estudio de los tipos relacionados con el sexting

2.4

Especial estudio de los tipos relacionados con el grooming

2.5

Régimen de inhabilitación de personas condenadas por estos delitos.

2.6

Existencia de registros de pedófilos y/o pederastas condenados:

organización y funcionamiento.

2.7

Control previo a la contratación de personas que trabajen en contacto

directo y habitual con menores de la existencia de antecedentes penales por

estos delitos así como si existen requisitos al respecto para el acceso a

determinadas profesiones que impliquen contacto directo y habitual con

menores.

2.8

Herramientas de investigación: regulación del agente encubierto en la

red:

2.9

Medidas contra los sitios web de Internet que contengan o difundan

pornografía infantil.

2.10 Medidas concretas de protección de los menores víctimas de estos

delitos en las investigaciones y procesos penales.

5

2.11 Especial mención a las Bases de ADN

•

Medidas legislativas o de otro tipo adoptadas para recoger y almacenar,

de conformidad con las disposiciones aplicables sobre protección de datos de

carácter personal y otras normas y garantías apropiadas que el derecho interno

prevea, los datos relativos a la identidad y perfil genético (ADN) de las

personas condenadas por los delitos tipificados con arreglo al presente

Convenio.

•

Autoridades competentes para acordar esta medida en relación incluso

al detenido.

•

Necesidad de asistencia letrada durante la toma de muestra en las

diferentes situaciones posibles, detenido en dependencias policiales, preso,

condenado…

•

Breve exposición de la cadena de custodia. Existencia de Protocolos al

respecto.

•

Negativa del implicado: formas y medidas posibles de imposición de la

medada recogida de la nuestra de perfil genético.

•

Perfiles genéticos de menores de edad condenados: régimen de

almacenamiento una vez alcanzada la mayoría de edad.

•

Plazos de cancelación del almacenamiento de perfiles genéticos.

•

Medidas legislativas o de otro tipo adoptadas para que esta información

pueda transmitirse a la autoridad competente de otra Parte: requisitos y

condiciones.

2.12 Si existe un sistema oficial de clasificación y graduación de imágenes de

abuso sexual infantil, caso de existir, inclusión del mismo, y si dicho sistema

tiene reflejo en la normativa penal de cara a la tipificación de los delitos y/o

graduación de las penas.

2.13 Obligación legal de denunciar y comunicar sospechas fundadas de que

un menor está siendo víctima de estos delitos. Breve referencia a las normas

de confidencialidad.

6

2.14 Regulación legal, penal y administrativa de las situaciones de acoso

escolar.

2.15 Derecho penal sustantivo de todos los delitos a que se refieren los

artículos 18 a 23 del Convenio de Lanzarote

2.16 Regulación de la competencia territorial a que se refiere el art. 25 del

Convenio, en especial para la persecución de delitos cometidos fuera de su

territorio.

3.

CUESTIONES Y CONCEPTOS RELACIONADOS CON LA DIRECTIVA

2011/36/UE, DEL PARLAMENTO EUROPEO Y DEL CONSEJO, DE 5 DE

ABRIL DE 2011, RELATIVA A LA PREVENCIÓN Y LUCHA CONTRA LA

TRATA DE SERES HUMANOS.

3.1

Estudio y análisis de los tipos penales que afecten al ámbito de la

ciberdelincuencia

3.2 Medidas de investigación utilizadas.

4.

CUESTIONES Y CONCEPTOS RELACIONADOS CON LA DIRECTIVA

2012/29/UE DEL PARLAMENTO EUROPEO Y DEL CONSEJO, DE 25 DE

OCTUBRE DE 2012, POR LA QUE SE ESTABLECEN NORMAS MÍNIMAS

SOBRE LOS DERECHOS, EL APOYO Y LA PROTECCIÓN DE LAS

VÍCTIMAS DE DELITOS, TAMBIÉN RELACIONADAS CON LAS NORMAS

ANTERIORMENTE MENCIONADAS:

4.1

Justicia Amigable

4.2

Existencia de registros de condenados por estos delitos, diferentes de

los de ADN a que se refiere el Convenio de Lanzarote.

4.3

Sanciones de retirada de nacionalidad y/o expulsión del país de

pedófilos y pederastas, incluyendo a ciudadanos comunitarios. Medidas de

vigilancia y seguimiento tras el cumplimiento de la condena de estos

delincuentes:

limitaciones

de

desplazamiento,

retirada

de

pasaportes,

7

obligatoriedad de notificación de cambios de domicilio, desplazamientos… y

sanciones penales y administrativas por incumplimiento de estas limitaciones.

4.4

Sistema de testigos protegidos.

5.

CUESTIONES Y CONCEPTOS RELACIONADOS CON LA DIRECTIVA

2013/40/UE, DEL PARLAMENTO EUROPEO DEL CONSEJO, DE 12 DE

AGOSTO DE 2013, RELATIVA A LOS ATAQUES CONTRA LOS SISTEMAS

DE INFORMACIÓN Y POR LA QUE SE SUSTITUYE LA DECISIÓN MARCO

2005/222/JAI DEL CONSEJO.

5.2

Discurso del odio por motivos de raza, religión, sexo y opinión: Tipos

penales vigentes, (aproximados o similares al art. 510 APLO reforma CP).

Regulación de la actuación de los poderes públicos y en especial de FFCCS, y

caso de existir, estadísticas de este tipo de delincuencia a nivel policial, fiscal y

judicial.

Existencia

de

fiscalías

especializadas

y/o

órganos

judiciales

especializados: requisitos para la obtención del carácter d especialista en este

ámbito. Existencia de programas de formación específica en la materia para los

distintos sectores implicados.

5.3

Cuestiones relacionadas con el ciberterrorismo. (Adiestramiento pasivo,

Medidas y herramientas de investigación policial como la posibilidad de

utilización del agente encubierto en la red al margen del crimen organizado.

Monitorización remota de dispositivos electrónicos: requisitos para su uso.

Conductas de incitación a la comisión de actos terroristas por medio de las

TICS. Sanciones de retirada de la nacionalidad y/o expulsión del país

incluyendo a ciudadanos comunitarios y si se recoge para otros delitos que

puedan cometerse a través de la red, como los delitos de odio. Régimen legal

de entrada y registro a efectos de persecución delictiva, en especial terrorista,

en lugares de culto y sedes de entidades religiosas. Tipos penales que afecten

a la posesión, fabricación, comercialización, desarrollo y depósito de armas

nucleares y radiológicas y sus componentes. Tipos penales de contrabando de

material de defensa y doble uso (MDDU). Definición penal de armas y agentes

biológicos. Requisitos para la entrada y registro en lugares de culto).

8

6.

VARIOS

6.1

Régimen de intervención de Comunicaciones: estudio de sus requisitos,

forma de llevarse a efecto…

6.2

Medidas adoptadas en relación al protocolo SPDY

6.3

Documentos

secretos:

Regulación

legal

y

exigencia

o

no

de

incorporación al proceso penal de documentos declarados secretos.

6.4

Sistemas electrónicos de vigilancia; Regulación legal y exigencia o no de

incorporación al proceso penal de las cuestiones que afectan a estos sistemas

de investigación: fuentes, organización, medios técnicos empleados…

6.5

Prueba electrónica:

➢

Regulación legal completa de la prueba electrónica: concepto y

descripción completa de normativa reguladora de la misma, en especial civil y

penal, analizando en particular cuestiones como:

•

Recogida de evidencias digitales

•

Aprehensión o incautación de dispositivos, fuera de lugar cerrado y

dentro de lugar cerrado. Régimen de entrada y registro.

•

Volcado de datos informáticos: requisitos de validez, forma de llevarse a

efecto…

•

Preservación de datos

•

Capturas de evidencia on line

•

Precinto y desprecinto de los diferentes elementos de soporte de

material electrónico.

•

Análisis de este material: personal que lo lleva a efecto, requisitos y

forma…

•

Registros remotos a través de troyanos.

•

Registros

transfronterizos

(analizando

igualmente

los

supuestos

previstos en el art. 32 del Convenio de Budapest)

•

Proposición, aportación y práctica de la prueba electrónica

9

•

Valoración de la prueba electrónica.

6.6

Régimen de retirada de contenidos ilícitos en Internet, así como de

retirada o cierre de páginas web. Régimen de bloqueo o limitación de acceso a

determinadas páginas web como las que fomentan la bulimia, anorexia…

6.7

Régimen de responsabilidad de todos los prestadores de servicios de

Internet, en especial los que faciliten enlaces a contenidos o instrumentos de

búsqueda.

6.8

Reglas existentes para los medios de comunicación que garanticen la

protección del derecho a la intimidad de los menores de edad, en especial

cuando son víctimas de delitos.

6.9

Seguridad en la red en relación al juego online y a la publicidad online.

6.10 Phishing

6.11 Sistemas y formas de verificación de la edad en la creación de cuentas

de correo, perfiles en redes sociales…así como las sanciones penales y

administrativas contempladas en la legislación vigente.

6.12 Especialización en Cibercrimen (ciberdelincuencia y ciberterrorismo)

Breve descripción del sistema de especialización de Jueces y

Magistrados:

•

Áreas de especialización judicial existentes

•

Proceso de especialización: Requisitos y formas de obtención de la

especialización judicial en los diferentes ámbitos en los que se prevea.

➢

Existencia o no de Jueces y Magistrados especializados en cibercrimen.

➢

Existencia o no en la planta judicial de Juzgados especializados en

cibercrimen.

➢

Existencia o no, e identificación en su caso, de fiscalías especializadas

en cibercrimen.

➢

Existencia o no, e identificación en su caso, de unidades policiales

especializadas en cibercrimen.

10

6.13 Ciberseguridad: requisitos de las empresas o profesionales que prestan

estos servicios, limitaciones, inscripción en registros administrativos, seguros

obligatorios, responsabilidades civiles y penales….

REFERENCIAS Y BIBLIOGRAFÍA

11

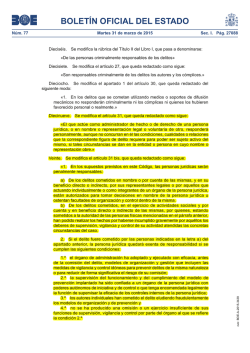

1. CUESTIONES Y CONCEPTOS RELACIONADOS CON EL CONVENIO

DEL CONSEJO DE EUROPA SOBRE LA CIBERDELINCUENCIA,

HECHO EN BUDAPEST EL 23 DE NOVIEMBRE DE 2001.1.1.

1.1 Análisis de la implementación del mismo en los Estados

firmantes y en especial de:

A. Tipos penales recogidos

El Convenio del Consejo de Europa sobre la Ciberdelincuencia, también

conocido como Convenio de Budapest es el primer tratado internacional que

hace frente a los delitos informáticos y a los delitos en Internet. Se trata del

Convenio nº 185 del Consejo de Europa y fue abierto a la firma en Budapest el

23 noviembre 2001 entrando en vigor tres años después: el día 1 julio 2004.

Hasta la fecha se ha consolidado como la mejor herramienta de trabajo

para los Estados partícipes en la lucha contra la delincuencia informática.

España firmó el Convenio el 23 noviembre 2001 y lo ratificó por el Instrumento

de ratificación del convenio de 1 de octubre de 20103 aunque las reformas

necesarias tras la ratificación del mismo no se convirtieron en una realidad en

nuestro ordenamiento jurídico penal hasta la entrada en vigor de la LO 5/2010

de 22 de junio que se produjo el 24 de diciembre de 2010. Dicha reforma se

inspiró en la Decisión Marco 2005/222/JAI que actualmente se ha sustituido por

la Directiva 2013/40/UE. La reforma del Código Penal de 2015 está

lógicamente inspirada en ésta última directiva.

En palabras de Morón Lerma, el Convenio de Cibercriminalidad persigue

básicamente tres objetivos en torno a los cuales se estructura, a saber:

armonizar el Derecho Penal material, establecer medidas procesales o

cautelares adaptadas al medio digital y poner en funcionamiento un régimen

rápido y eficaz de cooperación internacional4

3

Publicado en BOE núm. 226 de 17 de Septiembre de 2010.

http://www.boe.es/boe/dias/2010/09/17/pdfs/BOE-A-2010-14221.pdf

4

MORÓN LERMA, E y RODRÍGUEZ PUERTA, M, «Traducción y breve comentario del

Convenio sobre Cibercriminalidad», en Revista de derecho y proceso penal, nº 7, 2002, pág.

169.

12

El Convenio de Budapest se puede dividir en dos partes diferenciadas en

cuanto a un punto de vista conceptual con respecto a los preceptos de

aplicación material: una primera parte, constituida por los artículos 2 a 13

(ambos inclusive), conformando el Derecho Penal Internacional y, una segunda

parte, constituida por los artículos 14 a 35 (inclusive) relativa al Derecho

Procesal Penal Internacional.

El preámbulo está dirigido a los Estados miembros del mencionado

Consejo y demás países signatarios del convenio, en el se que se establece “la

necesidad de aplicar, con carácter prioritario, una política penal común

encaminada a proteger a la sociedad frente a la ciberdelincuencia, entre otras

formas, mediante la adopción de la legislación adecuada y el fomento de la

cooperación internacional”.

El Capítulo I comprende un precepto referido a las definiciones de los

términos que se utilizaran en el resto del convenio, sentando las bases de una

terminología común para todos los Estados.

Así, a los efectos del presente Convenio se entiende:

- por sistema informático “… todo dispositivo aislado o conjunto de

dispositivos interconectados o relacionados entre sí, siempre que uno o

varios de ellos permitan el tratamiento automatizado de datos en ejecución

de un programa”;

- por datos informáticos “… cualquier representación de hechos, información

o conceptos de una forma que permita el tratamiento informático, incluido un

programa diseñado para que un sistema informático ejecute una función”;

- por proveedor de servicios:

i) “Toda entidad pública o privada que ofrezca a los usuarios de sus servicios

la posibilidad de comunicar por medio de un sistema informático, y

ii) cualquier otra entidad que procese o almacene datos informáticos para

dicho servicio de comunicación o para los usuarios de ese servicio”.

- por datos relativos al tráfico “… cualesquiera datos informáticos relativos a

una comunicación por medio de un sistema informático, generados por

13

un sistema informático como elemento de la cadena de comunicación, que

indiquen el origen, destino, ruta, hora, fecha, tamaño y duración de la

comunicación o el tipo de servicio subyacente.”

El Capítulo II establece una serie de medidas que deben adoptarse por

los estados firmantes a nivel nacional, que están estructuradas en dos

secciones: la primera relativa al Derecho penal sustantivo y la segunda relativa

al Derecho Procesal.

En su Sección Primera, sobre Derecho Penal Sustantivo, el legislador

Internacional agrupa en cuatro títulos las conductas que deben ser

sancionadas: a) delitos contra la confidencialidad, la integridad y la

disponibilidad de los datos y sistemas informáticos, b) delitos informáticos, c)

delitos relacionados con la pornografía infantil y, finalmente, d) delitos

relacionados con infracciones de la propiedad intelectual y derechos afines.

Se trata de un claro intento de consensuar la regulación de los

ciberdelitos por parte de Estados tan diversos como EE.UU., Japón, Canadá o

España. Esto supone el abandono de esquemas más tradicionales sobre la

tipificación de conductas dentro del código Penal, por lo que se puede

considerar que aparece un debate sobre su configuración e inclusión (Rovira,

2011): “por un lado, la conceptualización genérica del ciberdelito como delitos

tradicionales ya implantados en el Código Penal y con la única diferenciación

en su comisión, esto es, perpetrados por medios informáticos y por otro lado, la

superación de las nociones conceptuales tipificadas hasta el momento y la

aparición de nuevos intereses de protección penal como la información y los

datos en sí mismos, lo que implica la consecuente configuración del término

“ciberdelito”. Parece acertado animar a los Estados a crear leyes adaptadas a

sus propias realidades de forma que se ejercite su propia soberanía, aunque

orientados por normativas europeas que supongan un punto de apoyo técnico,

científico y financiero en la creación de normas de seguridad y lucha contra el

cibercrimen.

Las conductas ilícitas definidas en este Convenio son las siguientes:

14

1. Delitos contra la confidencialidad, la integridad y la disponibilidad de

los datos y sistemas informáticos:

Acceso ilícito. Acceso deliberado e ilegítimo a la totalidad o a

una parte de un sistema informático.

Interceptación ilícita. Interceptación deliberada e ilegítima, por

medios

técnicos,

de

datos

informáticos

comunicados

en

transmisiones no públicas efectuadas a un sistema informático,

desde un sistema informático o dentro del mismo, incluidas las

emisiones

electromagnéticas

procedentes

de

un

sistema

informático que contenga dichos datos.

Interferencia en los datos. La comisión deliberada e ilegítima de

actos que dañen, borren, deterioren, alteren o supriman datos

informáticos.

Interferencia en los sistemas. La obstaculización grave,

deliberada e ilegítima del funcionamiento de un sistema

informático mediante la introducción, transmisión, provocación de

daños, borrado, deterioro, alteración o supresión de datos

informáticos.

Abuso de los dispositivos. La producción, venta, obtención para

su utilización, importación, difusión u otra forma de puesta a

disposición de un dispositivo, incluido un programa informático,

diseñado o adaptado principalmente para la comisión de

cualquiera

de

los

delitos

previstos

anteriormente

o

una

contraseña, un código de acceso a datos informáticos similares,

que permitan tener acceso a la totalidad o a una parte de un

sistema informático.

Artículo 2. Acceso ilícito Convenio Budapest5.”Cada Parte adoptará las

medidas legislativas y de otro tipo que resulten necesarias para tipificar como

5

https://www.boe.es/diario_boe/txt.php?id=BOE-A-2010-14221

15

delito en su derecho interno el acceso deliberado e ilegítimo a la totalidad o a

una parte de un sistema informático. Cualquier Parte podrá exigir que el delito

se cometa infringiendo medidas de seguridad, con la intención de obtener

datos informáticos o con otra intención delictiva, o en relación con un sistema

informático que esté conectado a otro sistema informático.” El artículo tipifica el

delito como el acceso deliberado a un sistema informático o a una parte del

mismo de manera ilegítima .El legislador Internacional deja opción a las partes

signatarias para que requieran que el delito sea cometido infringiendo medidas

de seguridad, con la intención de obtener datos informáticos o con otra

intención dolosa o en relación con un sistema informático que esté conectado

con otro sistema informático.

Artículo 3 Convenio de Budapest. Interceptación ilícita6.

“Cada Parte adoptará las medidas legislativas y de otro tipo que resulten

necesarias para tipificar como delito en su derecho interno la interceptación

deliberada e ilegítima, por medios técnicos, de datos informáticos comunicados

en transmisiones no públicas efectuadas a un sistema informático, desde un

sistema

informático

o

dentro

del

mismo,

incluidas

las

emisiones

electromagnéticas procedentes de un sistema informático que contenga dichos

datos informáticos. Cualquier Parte podrá exigir que el delito se haya cometido

con intención delictiva o en relación con un sistema informático conectado a

otro sistema informático.” El legislador la define como la Interceptación

deliberada e ilegítima por medios técnicos de trasmisiones de datos

informáticos de carácter no público efectuada desde o dentro de un sistema

informático, incluyendo las emisiones electromagnéticas desde un sistema

informático que transporta dichos datos informáticos. El legislador Internacional

deja opción a las partes signatarias para que

requieran que el delito sea

cometido con intención delictiva o en relación con un sistema informático que

esté conectado con otro sistema informático.

6

https://www.boe.es/diario_boe/txt.php?id=BOE-A-2010-14221

16

Artículo 4 Convenio de Budapest7. Interferencia en los datos.

“1. Cada Parte adoptará las medidas legislativas y de otro tipo que

resulten necesarias para tipificar como delito en su derecho interno la comisión

deliberada e ilegítima de actos que dañen, borren, deterioren, alteren o

supriman datos informáticos.

2. Cualquier Parte podrá reservarse el derecho a exigir que los actos

definidos en el apartado 1 provoquen daños graves.” Aquellas de las que

deriven daños, deterioro, alteración o supresión de datos.

Artículo 5 Convenio de Budapest. Interferencia en el sistema8. “Cada Parte

adoptará las medidas legislativas y de otro tipo que resulten necesarias para

tipificar como delito en su derecho interno la obstaculización grave, deliberada

e ilegítima del funcionamiento de un sistema informático mediante la

introducción, transmisión, provocación de daños, borrado, deterioro, alteración

o supresión de datos informáticos. La Interferencia del sistema: obstaculización

grave y sin permiso que se lleve a cabo de manera deliberada del correcto

funcionamiento de un sistema informático mediante el ingreso, la trasmisión, el

daño, el borrado, el deterioro, la alteración o la supresión de datos informáticos

Artículo 6 Convenio de Budapest. Abuso de los dispositivos.9

“1. Cada Parte adoptará las medidas legislativas y de otro tipo que

resulten necesarias para tipificar como delito en su derecho interno la comisión

deliberada e ilegítima de los siguientes actos:

a)

La

producción,

venta,

obtención

para

su

utilización,

importación, difusión u otra forma de puesta a disposición de:

i) Un dispositivo, incluido un programa informático,

diseñado o adaptado principalmente para la comisión de cualquiera de los

delitos previstos de conformidad con los anteriores artículos 2 a 5;

7

8

9

https://www.boe.es/diario_boe/txt.php?id=BOE-A-2010-14221

https://www.boe.es/diario_boe/txt.php?id=BOE-A-2010-14221

https://www.boe.es/diario_boe/txt.php?id=BOE-A-2010-14221

17

ii) Una contraseña, un código de acceso o datos

informáticos similares que permitan tener acceso a la totalidad o a una parte de

un sistema informático, con el fin de que sean utilizados para la comisión de

cualquiera de los delitos contemplados en los artículos 2 a 5; y

b) la posesión de alguno de los elementos contemplados en los

anteriores apartados a.i) o ii) con el fin de que sean utilizados para cometer

cualquiera de los delitos previstos en los artículos 2 a 5. Cualquier Parte podrá

exigir en su derecho interno que se posea un número determinado de dichos

elementos para que se considere que existe responsabilidad penal.

2.

No

podrá

interpretarse

que

el

presente

artículo

impone

responsabilidad penal en los casos en que la producción, venta, obtención para

su utilización, importación, difusión u otra forma de puesta a disposición

mencionadas en el apartado 1 del presente artículo no tengan por objeto la

comisión de un delito previsto de conformidad con los artículos 2 a 5 del

presente Convenio, como es el caso de las pruebas autorizadas o de la

protección de un sistema informático.

3. Cualquier Parte podrá reservarse el derecho a no aplicar lo dispuesto

en el apartado 1 del presente artículo, siempre que la reserva no afecte a la

venta, la distribución o cualquier otra puesta a disposición de los elementos

indicados en el apartado 1.a.ii) del presente artículo.”Se tipifica la comisión

deliberada e ilegítima de los actos de producción, venta, obtención para su

utilización, importación, difusión y demás actos similares de: a) cualquier

dispositivo, entre los que se incluye a los programas informáticos, concebido o

adaptado para cometer los delitos descritos de los artículos 2 a 5. b)

Contraseña, códigos de acceso o datos similares, mediante los cuales se

pueda acceder a todo o parte de un sistema con la finalidad de cometer alguno

de los delitos enunciados.”

1. Delitos informáticos:

Falsificación informática. La introducción, alteración, borrado o

supresión de datos informáticos que dé lugar a datos no

auténticos, con la intención de que sean tenidos en cuenta o

18

utilizados a efectos legales como si se tratara de datos auténticos,

con independencia de que los datos sean o no directamente

legibles e inteligibles.

Fraude informático. Los actos deliberados e ilegítimos que

causen un perjuicio patrimonial a otra persona mediante cualquier

introducción,

alteración,

informáticos,

o

borrado

mediante

o

cualquier

supresión

de

interferencia

datos

en

el

funcionamiento de un sistema informático, con la intención

fraudulenta o delictiva de obtener ilegítimamente un beneficio

económico para uno mismos o para otra persona.

Artículo 7 Convenio de Budapest. Falsificación informática.10

“Cada Parte

adoptará las medidas legislativas y de otro tipo que resulten necesarias para

tipificar como delito en su derecho interno, cuando se cometa de forma

deliberada e ilegítima, la introducción, alteración, borrado o supresión de datos

informáticos que dé lugar a datos no auténticos, con la intención de que sean

tenidos en cuenta o utilizados a efectos legales como si se tratara de datos

auténticos, con independencia de que los datos sean o no directamente

legibles e inteligibles. Cualquier Parte podrá exigir que exista una intención

fraudulenta o una intención delictiva similar para que se considere que existe

responsabilidad penal.” Se pruducen pues, cuando se efectúe de manera

intencional e ilegítima la introducción,la alteración, el borrado o la supresión de

datos informáticos, que generen la producción de datos no auténticos con la

intención de que sean considerados o utilizados a efectos legales como

auténticos , sin tener en cuenta si los datos son directamente legibles e

inteligibles.

Artículo 8 Convenio de Budapest. Fraude informático11. “Cada Parte adoptará

las medidas legislativas y de otro tipo que resulten necesarias para tipificar

10

11

https://www.boe.es/diario_boe/txt.php?id=BOE-A-2010-14221

https://www.boe.es/diario_boe/txt.php?id=BOE-A-2010-14221

19

como delito en su derecho interno los actos deliberados e ilegítimos que

causen un perjuicio patrimonial a otra persona mediante:

a) Cualquier introducción, alteración, borrado o supresión de datos

informáticos;

b) cualquier interferencia en el funcionamiento de un sistema

informático, con la intención fraudulenta o delictiva de obtener ilegítimamente

un beneficio económico para uno mismo o para otra persona.” Así pues se trata

de actos deliberados e ilegítimos que causen perjuicio patrimonial a otra

persona mediante la introducción,alteración, eliminación o supresión de datos

informáticos, o a cualquier interferencia con el funcionamiento de un sistema de

computación, con la intención dolosa o fraudulenta de procurar, sin permiso, un

beneficio económico para sí o para un tercero.

20

2. Delitos relacionados con el contenido:

Delitos relacionados con la pornografía infantil: la

producción, la oferta o puesta a disposición, difusión,

adquisición y posesión de pornografía infantil con vistas a su

difusión por medio de un sistema informático

Delitos relacionados con infracciones de la propiedad

intelectual y los derechos afines

Artículo 9 Convenio de Budapest.Delitos relacionados con la pornografía

infantil12.

“1. Cada Parte adoptará las medidas legislativas y de otro tipo que

resulten necesarias para tipificar como delito en su derecho interno la comisión

deliberada e ilegítima de los siguientes actos:

a) La producción de pornografía infantil con vistas a su difusión

por medio de un sistema informático;

b) la oferta o la puesta a disposición de pornografía infantil por

medio de un sistema informático;

c) la difusión o transmisión de pornografía infantil por medio de un

sistema informático,

d) la adquisición de pornografía infantil por medio de un sistema

informático para uno mismo o para otra persona;

e) la posesión de pornografía infantil en un sistema informático o

en un medio de almacenamiento de datos informáticos.

2. A los efectos del anterior apartado 1, por «pornografía infantil» se

entenderá todo material pornográfico que contenga la representación visual de:

a) Un menor comportándose de una forma sexualmente explícita;

12

https://www.boe.es/diario_boe/txt.php?id=BOE-A-2010-14221

21

b) una persona que parezca un menor comportándose de una

forma sexualmente explícita;

c)

imágenes

realistas

que

representen

a

un

menor

comportándose de una forma sexualmente explícita.

3. A los efectos del anterior apartado 2, por «menor» se entenderá toda

persona menor de dieciocho años. No obstante, cualquier Parte podrá

establecer un límite de edad inferior, que será como mínimo de dieciséis años.

4. Cualquier Parte podrá reservarse el derecho a no aplicar, en todo o en

parte, las letras d) y e) del apartado 1, y las letras b) y c) del apartado 2.”

El presente artículo regula conductas punibles infligidas a un colectivo

determinado: los menores. Si bien es cierto que su definición no está exenta de

debate, para este trabajo se maneja el concepto jurídico de menor de edad.

Esto se debe a la urgente necesidad de coordinar los aspectos jurídico y

psicológico del ser humano en los estudios científicos, pues de poco sirve

contar con numerosos resultados empíricos, si ello no sirve para una mejora

social, y esto puede ser facilitado por las regulaciones de cada país e

internacionales. Esto se puede apreciar en la Declaración Universal de los

Derechos del Niño (1959), una norma en busca del mejor desarrollo personal

posible de todos los niños, lo cual supone una necesaria e irrenunciable

vinculación entre las ciencias jurídicas y las ciencias de la conducta, debiendo

entender que ambas trabajan a favor de los mismos sujetos. Así, posteriores a

la Declaración Universal de los Derechos del Niño, destacan cuatro

instrumentos clave: 1. Reglas Mínimas de las Naciones Unidas para la

Administración de la Justicia Juvenil (Reglas de Beijing), (1985). 2. Convención

Internacional de los Derechos del Niño (1989). 3. Directrices de las Naciones

Unidas para la Administración de la Justicia Juvenil (1989). 4. Reglas de las

Naciones Unidas para la Protección de los Menores Privados de Libertad

(1990). Para este estudio de derecho comparado se ha elegido el concepto

descrito por Cruz y Cruz (2007, p. 254) como “personas menores de 18 años

que realizan conductas tipificadas como delitos por las leyes penales vigentes,

22

no siendo aplicables al caso del menor”. Debe tenerse en cuenta que no se ha

trabajado con este concepto en todos los documentos revisados.

Artículo 10 Convenio de Budapest. Delitos relacionados con infracciones de la

propiedad intelectual y de los derechos afines13.

“1. Cada Parte adoptará las medidas legislativas y de otro tipo que

resulten necesarias para tipificar como delito en su derecho interno las

infracciones de la propiedad intelectual, según se definan en la legislación de

dicha Parte, de conformidad con las obligaciones asumidas en aplicación del

Acta de París de 24 de julio de 1971 por la que se revisó el Convenio de Berna

para la protección de las obras literarias y artísticas, del Acuerdo sobre los

aspectos de los derechos de propiedad intelectual relacionados con el

comercio y del Tratado de la OMPI sobre la propiedad intelectual, a excepción

de cualquier derecho moral otorgado por dichos Convenios, cuando esos actos

se cometan deliberadamente, a escala comercial y por medio de un sistema

informático.

2. Cada Parte adoptará las medidas legislativas y de otro tipo que

resulten necesarias para tipificar como delito en su derecho interno las

infracciones de los derechos afines definidas en la legislación de dicha Parte,

de conformidad con las obligaciones que ésta haya asumido en aplicación de la

Convención Internacional sobre la protección de los artistas intérpretes o

ejecutantes, los productores de fonogramas y los organismos de radiodifusión

(Convención de Roma), del Acuerdo sobre los aspectos de los derechos de

propiedad intelectual relacionados con el comercio y del Tratado de la OMPI

sobre las obras de los intérpretes y ejecutantes y los fonogramas, a excepción

de cualquier derecho moral otorgado por dichos Convenios, cuando esos actos

se cometan deliberadamente, a escala comercial y por medio de un sistema

informático.

3. En circunstancias bien delimitadas, cualquier Parte podrá reservarse

el derecho a no exigir responsabilidad penal en virtud de los apartados 1 y 2

del presente artículo, siempre que se disponga de otros recursos efectivos y

13

https://www.boe.es/diario_boe/txt.php?id=BOE-A-2010-14221

23

que dicha reserva no vulnere las obligaciones internacionales que incumban a

dicha Parte en aplicación de los instrumentos internacionales mencionados en

los apartados 1 y 2 del presente artículo.”

.

3. Delitos relativos a los actos de naturaleza racista y xenófoba

cometidos por medio de sistemas informáticos,

durante la

negociación del Convenio de Budapest no fue posible llegar a un

acuerdo sobre la penalización del racismo y la distribución de material

xenófobo, en 2003 se estableció el Protocolo adicional del Convenio

sobre la Ciberdelincuencia relativo a la penalización de los actos de

naturaleza racista y xenófoba cometidos por medio de sistemas

informáticos.

El Capítulo III contiene las disposiciones concernientes a la

asistencia mutua en relación con los delitos tradicionales y con los delitos

relacionados con el uso de computadoras, así como también las referentes a la

extradición, asistencia entre Estados, la información, el intercambio de datos y

el establecimiento de una red 24/7.

El IV y último del Convenio -artículos 36 al 48- contiene las

disposiciones finales propias de un Tratado Internacional que suelen repetirse

en los tratados del Consejo de Europa: adhesión, entrada en vigor, aplicación

territorial, efectos, régimen de reservas ,denuncias y notificaciones.

La apertura a firma se produjo en Budapest el mismo 23 de

noviembre de 2001 y su entrada en vigor para los primeros Estados que

expresaron su consentimiento se produjo el 1 de julio de 2004.

A continuación se presenta una tabla donde se muestran los

Estados Miembros del Consejo de Europa con la fecha de firma, ratificación y

entrada en vigor del Convenio Budapest:

Tabla T1. Implementación Convenio nº 185 del Consejo de Europa

24

Fuente:

Consejo

de

Europa

2015

(disponible

en

http://conventions.coe.int/Treaty/Commun/ChercheSig.asp?NT=185&CL=ENG)

Seguidamente se muestra una tabla donde se señalan los mismos datos

referidos a países no miembros.

Tabla T2. Implementación Convenio nº 185 del Consejo de Europa en países

no miembros.

25

Fuente:

Consejo

de

Europa

2015

(disponible

en

http://conventions.coe.int/Treaty/Commun/ChercheSig.asp?NT=185&CL=ENG)

Nota : Canadá ha ratificado el convenio el pasado 8 de Julio de 2015

El Anuario Estadístico del Ministerio del Interior de 2013 recoge las

principales tipologías penales cometidas en España a través de las nuevas

tecnologías

referidas

en

el

Convenio

de

Budapest

con

los

datos

correspondientes a la actividad registrada por las Fuerzas y Cuerpos de

Seguridad del Estado y la Policía Foral de Navarra, así como los datos de la

Policía Local que facilitaron datos al Sistema Estadístico de Criminalidad

durante el año 2013, dichos datos se resumen en la tabla T3.

Tabla T3. Evolución de las tipologías delictivas en cibercriminalidad

Grupos delictivos

2011

2012

2013

Acceso e interceptación ilícita

1.492

1.701

1.805

298

359

Interferencia en los datos y en el 228

26

sistema

Falsificación informática

1.860

1.625

1.608

Fraude informático

21.075

27.231

26.664

Delitos sexuales

755

715

768

222

144

172

Contra el honor

1.941

1.891

1.963

Amenazas y coacciones

9.839

9.207

9.064

Delitos contra la salud pública

46

43

34

Total

37.458

42.855

42.437

Contra

la

propiedad

industrial/intelectual

Fuente: Anuario Estadístico del Ministerio del Interior 2013 (disponible en

http://www.interior.gob.es/documents/642317/1204854/Anuario_Estadistico_20

13.pdf/b7606306-4713-4909-a6e4-0f62daf29b5c)

A. Análisis de derecho comparado desde el punto de vista del derecho

sustantivo del Capítulo II, sección I del Convenio de Budapest 14 .

A.1. Alemania.

El modelo alemán seguido por la legislación penal alemana respecto a la lucha

contra la criminalidad informática, se construye sobre la base de identificar dos

supuestos de acciones atentatorias para determinados bienes jurídicos. Se

tipifica al fraude informático y al delito de sabotaje informático. El bien jurídico

protegido primordialmente es el patrimonio. En cuanto a conductas atentatorias

14

http://www.coe.int/t/dghl/cooperation/economiccrime/Source/Cybercrime/TCY/

ETS_185_spanish.PDF

27

a la vida personal y la privacidad, el Código penal alemán15 ( Strafgesetzbuch )

sanciona el espionaje de datos pero excluye la información que se encuentre

almacenada o que pueda ser transmitida electrónica o magnéticamente o

transmitida de forma inmediatamente accesible.

1. Espionaje de datos (Arts. 202 ,a, b y c StGB)16;

El artículo 202 a, b y c Penas de hasta tres años o multa para todo aquel que

obtenga datos que estuvieran especialmente protegidos de manera ilegal para

él o para un tercero, hasta dos años o multa para todo aquel que ilegalmente

intercepte datos no destinados a él, para sí o para otro por medios técnicos de

§ 202a Ausspähen von Daten17

(1) Wer unbefugt sich oder einem anderen Zugang zu Daten, die nicht für ihn

bestimmt und die gegen unberechtigten Zugang besonders gesichert sind,

unter Überwindung der Zugangssicherung verschafft, wird mit Freiheitsstrafe

bis zu drei Jahren oder mit Geldstrafe bestraft.

(2) Daten im Sinne des Absatzes 1 sind nur solche, die elektronisch,

magnetisch oder sonst nicht unmittelbar wahrnehmbar gespeichert sind oder

übermittelt werden.

Section 202a Data espionage

(1) “Whosoever unlawfully obtains data for himself or another that were not

intended for him and were especially protected against unauthorised access, if

he has circumvented the protection, shall be liable to imprisonment not

exceeding three years or a fine.

15

Criminal Code in the version promulgated on 13 November 1998, Federal

Law Gazette [Bundesgesetzblatt] I p. 3322, last amended by Article 1 of the

Law of 24 September 2013, Federal Law Gazette I p. 3671 and with the text of

Article 6(18) of the Law of 10 October 2013, Federal Law Gazette I p 3799

16

17

http://www.gesetze-im-Internet.de/englisch_stgb/englisch_stgb.html#p17

http://www.gesetze-im-Internet.de/stgb/__202a.html

28

(2) Within the meaning of subsection (1) above data shall only be those stored

or transmitted electronically or magnetically or otherwise in a manner not

immediately perceivable.”

§ 202b Abfangen von Daten18

Wer unbefugt sich oder einem anderen unter Anwendung von technischen

Mitteln nicht für ihn bestimmte Daten (§ 202a Abs. 2) aus einer nichtöffentlichen

Datenübermittlung oder aus der elektromagnetischen Abstrahlung einer

Datenverarbeitungsanlage verschafft, wird mit Freiheitsstrafe bis zu zwei

Jahren oder mit Geldstrafe bestraft, wenn die Tat nicht in anderen Vorschriften

mit schwererer Strafe bedroht ist.

Section 202b Phishing

“Whosoever unlawfully intercepts data (section 202a(2)) not intended for him,

for himself or another by technical means from a non-public data processing

facility or from the electromagnetic broadcast of a data processing facility, shall

be liable to imprisonment not exceeding two years or a fine, unless the offence

incurs a more severe penalty under other provisions.”

202c Vorbereiten des Ausspähens und Abfangens von Daten19

(1) Wer eine Straftat nach § 202a oder § 202b vorbereitet, indem er

1.Passwörter oder sonstige Sicherungscodes, die den Zugang zu Daten (§

202a Abs. 2) ermöglichen, oder

2. Computerprogramme, deren Zweck die Begehung einer solchen Tat ist,

herstellt, sich oder einem anderen verschafft, verkauft, einem anderen

überlässt, verbreitet oder sonst zugänglich macht, wird mit Freiheitsstrafe bis zu

einem Jahr oder mit Geldstrafe bestraft.

18

19

http://www.gesetze-im-Internet.de/stgb/__202b.html

http://www.gesetze-im-Internet.de/stgb/__202c.html

29

(2) § 149 Abs. 2 und 3 gilt entsprechend.

Section 202c Acts preparatory to data espionage and phishing

(1) Whosoever prepares the commission of an offence under section 202a or

section 202b by producing, acquiring for himself or another, selling, supplying to

another, disseminating or making otherwise accessible

1. passwords or other security codes enabling access to data (section 202a

(2)), or

2. software for the purpose of the commission of such an offence, shall be

liable to imprisonment not exceeding one year or a fine.

(2) Section 149(2) and (3) shall apply mutatis mutandis.

2. Estafa informática (263 a StGB) ;

§ 263 Betrug20

(1) Wer in der Absicht, sich oder einem Dritten einen rechtswidrigen

Vermögensvorteil zu verschaffen, das Vermögen eines anderen dadurch

beschädigt, daß er durch Vorspiegelung falscher oder durch Entstellung oder

Unterdrückung wahrer Tatsachen einen Irrtum erregt oder unterhält, wird mit

Freiheitsstrafe bis zu fünf Jahren oder mit Geldstrafe bestraft.

(2) Der Versuch ist strafbar.

(3) In besonders schweren Fällen ist die Strafe Freiheitsstrafe von sechs

Monaten bis zu zehn Jahren. Ein besonders schwerer Fall liegt in der Regel

vor, wenn der Täter

1.gewerbsmäßig oder als Mitglied einer Bande handelt, die sich zur

fortgesetzten Begehung von Urkundenfälschung oder Betrug verbunden hat,

20

http://www.gesetze-im-Internet.de/stgb/__263.html

30

2.einen Vermögensverlust großen Ausmaßes herbeiführt oder in der Absicht

handelt, durch die fortgesetzte Begehung von Betrug eine große Zahl von

Menschen in die Gefahr des Verlustes von Vermögenswerten zu bringen,

3. eine andere Person in wirtschaftliche Not bringt,

4.seine Befugnisse oder seine Stellung als Amtsträger mißbraucht oder

5.einen Versicherungsfall vortäuscht, nachdem er oder ein anderer zu diesem

Zweck eine Sache von bedeutendem Wert in Brand gesetzt oder durch eine

Brandlegung ganz oder teilweise zerstört oder ein Schiff zum Sinken oder

Stranden gebracht hat.

(4) § 243 Abs. 2 sowie die §§ 247 und 248a gelten entsprechend.

(5) Mit Freiheitsstrafe von einem Jahr bis zu zehn Jahren, in minder schweren

Fällen mit Freiheitsstrafe von sechs Monaten bis zu fünf Jahren wird bestraft,

wer den Betrug als Mitglied einer Bande, die sich zur fortgesetzten Begehung

von Straftaten nach den §§ 263 bis 264 oder 267 bis 269 verbunden hat,

gewerbsmäßig begeht.

(6) Das Gericht kann Führungsaufsicht anordnen (§ 68 Abs. 1).

(7) Die §§ 43a und 73d sind anzuwenden, wenn der Täter als Mitglied einer

Bande handelt, die sich zur fortgesetzten Begehung von Straftaten nach den §§

263 bis 264 oder 267 bis 269 verbunden hat. § 73d ist auch dann anzuwenden,

wenn der Täter gewerbsmäßig handelt.

Section 263 Fraud

(1) “Whosoever with the intent of obtaining for himself or a third person an

unlawful material benefit damages the property of another by causing or

maintaining an error by pretending false facts or by distorting or suppressing

true facts shall be liable to imprisonment not exceeding five years or a fine.

(2) The attempt shall be punishable.

31

(3) In especially serious cases the penalty shall be imprisonment from six

months to ten years. An especially serious case typically occurs if the offender

1. acts on a commercial basis or as a member of a gang whose purpose is the

continued commission of forgery or fraud;

2. causes a major financial loss of or acts with the intent of placing a large

number of persons in danger of financial loss by the continued commission of

offences of fraud;

3. places another person in financial hardship;

4. abuses his powers or his position as a public official; or

5. pretends that an insured event has happened after he or another have for

this purpose set fire to an object of significant value or destroyed it, in whole or

in part, through setting fire to it or caused the sinking or beaching of a ship.

(4) Section 243(2), section 247 and section 248a shall apply mutatis mutandis.

(5) Whosoever on a commercial basis commits fraud as a member of a gang,

whose purpose is the continued commission of offences under sections 263 to

264 or sections 267 to 269 shall be liable to imprisonment from one to ten

years, in less serious cases to imprisonment from six months to five years.

(6) The court may make a supervision order (section 68(1)).

(7) Section 43a and 73d shall apply if the offender acts as a member of a gang

whose purpose is the continued commission of offences under sections 263 to

264 or sections 267 to 269. Section 73d shall also apply if the offender acts on

a commercial basis.”

3. Utilización abusiva de cheques o tarjetas de crédito (266 b StGB);

266b Mißbrauch von Scheck- und Kreditkarten21

(1) Wer die ihm durch die Überlassung einer Scheckkarte oder einer Kreditkarte

eingeräumte Möglichkeit, den Aussteller zu einer Zahlung zu veranlassen,

mißbraucht und diesen dadurch schädigt, wird mit Freiheitsstrafe bis zu drei

Jahren oder mit Geldstrafe bestraft.

21

http://www.gesetze-im-Internet.de/stgb/__266b.html

32

(2) § 248a gilt entsprechend.

Section 266b Misuse of cheque and credit cards

(1) “Whosoever abuses the possibility accorded him through delivery of a

cheque or credit card of obliging the issuer to make a payment and thereby

causes damage to the issuer shall be liable to imprisonment not exceeding

three years or a fine.

(2) Section 248a shall apply mutatis mutandis.”

4. Falsificación de datos con valor probatorio (269

StGB);

§ 269 Fälschung beweiserheblicher Daten22

(1) Wer zur Täuschung im Rechtsverkehr beweiserhebliche Daten so speichert

oder verändert, daß bei ihrer Wahrnehmung eine unechte oder verfälschte

Urkunde vorliegen würde, oder derart gespeicherte oder veränderte Daten

gebraucht, wird mit Freiheitsstrafe bis zu fünf Jahren oder mit Geldstrafe

bestraft.

(2) Der Versuch ist strafbar.

(3) § 267 Abs. 3 und 4 gilt entsprechend.

Section 269 Forgery of data intended to provide proof

(1) “Whosoever for the purposes of deception in legal commerce stores or

modifies data intended to provide proof in such a way that a counterfeit or

falsified document would be created upon their retrieval, or uses data stored or

modified in such a manner, shall be liable to imprisonment not exceeding five

years or a fine.

(2) The attempt shall be punishable.

(3) Section 267(3) and (4) shall apply mutatis mutandis.”

5. Engaño en el tráfico jurídico mediante elaboración de datos (270

StGB);

22

http://www.gesetze-im-Internet.de/stgb/__269.html

33

§ 270 Täuschung im Rechtsverkehr bei Datenverarbeitung23

Der Täuschung im Rechtsverkehr steht die fälschliche Beeinflussung einer

Datenverarbeitung im Rechtsverkehr gleich.

Section 270 Meaning of deception in the context of data processing

“Falsely influencing data processing operations in legal commerce shall be

equivalent to deception in legal commerce.”

6. Falsedad ideológica (271 StGB);

§ 271 Mittelbare Falschbeurkundung24

(1) Wer bewirkt, daß Erklärungen, Verhandlungen oder Tatsachen, welche für

Rechte oder Rechtsverhältnisse von Erheblichkeit sind, in öffentlichen

Urkunden, Büchern, Dateien oder Registern als abgegeben oder geschehen

beurkundet oder gespeichert werden, während sie überhaupt nicht oder in

anderer Weise oder von einer Person in einer ihr nicht zustehenden

Eigenschaft oder von einer anderen Person abgegeben oder geschehen sind,

wird mit Freiheitsstrafe bis zu drei Jahren oder mit Geldstrafe bestraft.

(2) Ebenso wird bestraft, wer eine falsche Beurkundung oder Datenspeicherung

der in Absatz 1 bezeichneten Art zur Täuschung im Rechtsverkehr gebraucht.

(3) Handelt der Täter gegen Entgelt oder in der Absicht, sich oder einen Dritten

zu bereichern oder eine andere Person zu schädigen, so ist die Strafe

Freiheitsstrafe von drei Monaten bis zu fünf Jahren.

(4) Der Versuch ist strafbar.

Section 271 Causing wrong entries to be made in public records

(1) “Whosoever causes declarations, negotiations or facts which are of

relevance for rights or legal relationships to be recorded or stored in public

documents, books, data storage media or registers as having been made or

having occurred, when they either were not made or did not occur, or were

23

24

http://www.gesetze-im-Internet.de/stgb/__270.html

http://www.gesetze-im-Internet.de/stgb/__271.html

34

made or occurred differently or were made by a person lacking a professed

quality or by a different person, shall be liable to imprisonment not exceeding

three years or a fine.

(2) Whosoever for the purpose of deception in legal commerce uses a false

certification or stored data of the type indicated in subsection (1) above shall

incur the same penalty.

(3) If the offender acts for material gain or with the intent of enriching himself or

a third person or of harming another person the penalty shall be imprisonment

from three months to five years.

(4) The attempt shall be punishable.”

7. Uso de documentos falsos (273 StGB);

§ 273 Verändern von amtlichen Ausweisen25

(1) Wer zur Täuschung im Rechtsverkehr

1.eine Eintragung in einem amtlichen Ausweis entfernt, unkenntlich macht,

überdeckt oder unterdrückt oder eine einzelne Seite aus einem amtlichen

Ausweis entfernt oder

2.einen derart veränderten amtlichen Ausweis gebraucht,wird mit Freiheitsstrafe

bis zu drei Jahren oder mit Geldstrafe bestraft, wenn die Tat nicht in § 267 oder

§ 274 mit Strafe bedroht ist.

(2) Der Versuch ist strafbar.

Section 273 Tampering with official identity documents

(1) “Whosoever for the purpose of deception in legal commerce

1. removes, renders unrecognisable, covers up or suppresses an entry in an

official identity document or removes a single page from an official identity

document or

25

http://www.gesetze-im-Internet.de/stgb/__273.html

35

2. uses an official identity document altered in such a way, shall be liable to

imprisonment not exceeding three years or a fine unless the offence is

punishable under section 267 or section 274.

(2) The attempt shall be punishable.”

8. Destrucción de datos (303 a StGB);

§ 303 Sachbeschädigung26

(1) Wer rechtswidrig eine fremde Sache beschädigt oder zerstört, wird mit

Freiheitsstrafe bis zu zwei Jahren oder mit Geldstrafe bestraft.

(2) Ebenso wird bestraft, wer unbefugt das Erscheinungsbild einer fremden

Sache nicht nur unerheblich und nicht nur vorübergehend verändert.

(3) Der Versuch ist strafbar.

§ 303a Datenveränderung27

(1) Wer rechtswidrig Daten (§ 202a Abs. 2) löscht, unterdrückt, unbrauchbar

macht oder verändert, wird mit Freiheitsstrafe bis zu zwei Jahren oder mit

Geldstrafe bestraft.

(2) Der Versuch ist strafbar.

(3) Für die Vorbereitung einer Straftat nach Absatz 1 gilt § 202c entsprechend.

Section 303a Data tampering

(1) “Whosoever unlawfully deletes, suppresses, renders unusable or alters data

(section 202a (2)) shall be liable to imprisonment not exceeding two years or a

fine.

(2) The attempt shall be punishable.”

9. Sabotaje informático (303 b StGB)

§ 303b Computersabotage28

26

27

28

http://www.gesetze-im-Internet.de/stgb/__303.html

http://www.gesetze-im-Internet.de/stgb/__303a.html

http://www.gesetze-im-Internet.de/stgb/__303b.html

36

(1) Wer eine Datenverarbeitung, die für einen anderen von wesentlicher

Bedeutung ist, dadurch erheblich stört, dass er

1. eine Tat nach § 303a Abs. 1 begeht,

2.Daten (§ 202a Abs. 2) in der Absicht, einem anderen Nachteil zuzufügen,

eingibt oder übermittelt oder

3.eine Datenverarbeitungsanlage oder einen Datenträger zerstört, beschädigt,

unbrauchbar macht, beseitigt oder verändert, wird mit Freiheitsstrafe bis zu drei

Jahren oder mit Geldstrafe bestraft.

(2) Handelt es sich um eine Datenverarbeitung, die für einen fremden Betrieb,

ein fremdes Unternehmen oder eine Behörde von wesentlicher Bedeutung ist,

ist die Strafe Freiheitsstrafe bis zu fünf Jahren oder Geldstrafe.

(3) Der Versuch ist strafbar.

(4) In besonders schweren Fällen des Absatzes 2 ist die Strafe Freiheitsstrafe

von sechs Monaten bis zu zehn Jahren. Ein besonders schwerer Fall liegt in der

Regel vor, wenn der Täter

1. einen Vermögensverlust großen Ausmaßes herbeiführt,

2.gewerbsmäßig oder als Mitglied einer Bande handelt, die sich zur

fortgesetzten Begehung von Computersabotage verbunden hat,

3.durch die Tat die Versorgung der Bevölkerung mit lebenswichtigen Gütern

oder Dienstleistungen oder die Sicherheit der Bundesrepublik Deutschland

beeinträchtigt.

(5) Für die Vorbereitung einer Straftat nach Absatz 1 gilt § 202c entsprechend.

Section 303b Computer sabotage

37

(1) “Whosoever interferes with data processing operations which are of

substantial importance to another by

1. committing an offence under section303a(1); or

2. entering or transmitting data (section 202a(2)) with the intention of causing

damage to another; or

3.

destroying, damaging, rendering unusable, removing or altering a data

processing system or a data carrier, shall be liable to imprisonment not

exceeding three years or a fine.

(2) If the data processing operation is of substantial importance for another’s

business, enterprise or a public authority, the penalty shall be imprisonment not

exceeding five years or a fine.

(3) The attempt shall be punishable.

(4) In especially serious cases under subsection (2) above the penalty shall be

imprisonment from six months to ten years. An especially serious case typically

occurs if the offender

1. causes major financial loss,

2. acts on a commercial basis or as a member of a gang whose purpose is the

continued commission of computer sabotage, or

3. through the offence jeopardises the population’s supply with vital goods or

services or the national security of the Federal Republic of Germany.

(5) Section 202c shall apply mutatis mutandis to acts preparatory to an offence

under subsection (1) above.”

A.2. CANADA.

Canadá ha ratificado el convenio el pasado 8 de Julio de 2015 tendiendo

prevista su entrada en vigor el próximo 1 de Noviembre de 2015

38

El Código Penal de Canadá (R.S.C., 1985, c. C-46)29.contiene secciones que

atienden específicamente a los delitos informáticos, incluyendo:

A) Interceptación de las comunicaciones sin consentimiento con penas de

hasta 5 años.

El artículo 184.R.S.C (1) Everyone who, by means of any electro-magnetic

acoustic, mechanical or other device, wilfully intercepts a private communication

is guilty of an indictable offence and liable to imprisonment for a term not

exceeding five years.

Saving provision

(2) Subsection (1) does not apply to

(a) a person who has the consent to intercept, express or implied, of the

originator of the private communication or of the person intended by the

originator thereof to receive it;

(b) a person who intercepts a private communication in accordance with nonj

authorization or pursuant to section 184.4 or any person who in good faith aids

in any way another person who the aiding person believes on reasonable

grounds is acting with non authorization or pursuant to section 184.4;

(c) a person engaged in providing a telephone, telegraph or other

communication service to the public who intercepts a private communication,

(i) if the interception is necessary for the purpose of providing the service,

(ii) in the course of service observing or random monitoring necessary for the

purpose of mechanical or service quality control checks, or

(iii) if the interception is necessary to protect the person’s rights or property

directly related to providing the service;

(d) an officer or servant of Her Majesty in right of Canada who engages in radio

frequency spectrum management, in respect of a private communication

intercepted by that officer or servant for the purpose of identifying, isolating or

29

http://laws-lois.justice.gc.ca/eng/acts/C-46/

39

preventing non authorized or interfering use of a frequency or of a transmission;

or

(e) a person, or any person acting on their behalf, in possession or control of a

computer system, as defined in subsection 342.1(2), who intercepts a private

communication originating from, directed to or transmitting through that

computer system, if the interception is reasonably necessary for

(i) managing the quality of service of the computer system as it relates to

performance factors such as the responsiveness and capacity of the system as

well as the integrity and availability of the system and data, or

(ii) protecting the computer system against any act that would be an offence

under subsection 342.1(1) or 430(1.1).

Use or retention

(3) A private communication intercepted by a person referred to in paragraph

(2)(e) can be used or retained only if

(a) it is essential to identify, isolate or prevent harm to the computer system; or

(b) it is to be disclosed in circumstances referred to in subsection 193(2).”

B) Distribución de material obsceno o pornográfico

Artículo 163 R.S.C. (1) Every one commits an offence who

(a) makes, prints, publishes, distributes, circulates, or has in his possession for

the purpose of publication, distribution or circulation any obscene written matter,

picture,model, phonograph record or other thing whatever; or

(b) makes, prints, publishes, distributes, sells or has in his possession for the

purpose of publication, distribution or circulation a crime comic.

C ) Daño o alteración de datos informáticos con penas de cadena perpetua.

430.R.S.C. (1.1) Everyone commits mischief who wilfully

(a) destroys or a computer data;

40

(b) renders computer data meaningless, useless or ineffective;

(c) obstructs, interrupts or interferes with the lawful use of computer data; or

(d) obstructs, interrupts or interferes with a person in the lawful use of

computer data or denies access to computer data to a person who is entitled to

access to it.

(2) Every one who commits mischief that causes actual danger to life is guilty of

an indictable offence and liable to imprisonment for life.

(3) Every one who commits mischief in relation to property that is a

testamentary instrument or the value of which exceeds five thousand dollars

(a) is guilty of an indictable offence and liable to imprisonment for a term not

exceeding ten years; or

(b) is guilty of an offence punishable on summary conviction.

A.3 JAPÓN.

La Ley n° 128 de 199930 (不正アクセス行為の禁止等に関する法律) en vigor

desde el 3 de febrero de 2000 prohíbe el acceso no autorizado a sistemas

informáticos así como los actos que faciliten dicho acceso no autorizado

estableciendo penas de multa o prisión para los infractores.

3. Ley nº 128 de 199931 (この法律において「アクセス制御機能」とは、特定電

子計算機の特定利用を自動的に制御するために当該特定利用に係るアクセス管

理者によって当該特定電子計算機又は当該特定電子計算機に電気通信回線を介

して接続された他の特定電子計算機に付加されている機能であって、当該特定

利用をしようとする者により当該機能を有する特定電子計算機に入力された符

号が当該特定利用に係る識別符号(識別符号を用いて当該アクセス管理者の定

める方法により作成される符号と当該識別符号の一部を組み合わせた符号を含

30

31

https://www.npa.go.jp/cyber/english/legislation/uca_Tentative.pdf

http://law.e-gov.go.jp/htmldata/H11/H11HO128.html

41

む。次項第一号及び第二号において同じ。)であることを確認して、当該特定

利用の制限の全部又は一部を解除するものをいう)。

Artículo 3 Ley n° 128 de 1999 “ No person shall conduct an act of unauthorized

computer access.

2. The act of unauthorized computer access mentioned in the preceding

paragraph means an act that falls under one of the following items:

(1) An act of making available a specific use which is restricted by an access

control function by making in operation a specific computer having that access

control

function

through

inputting

into

that

specific

computer,

via

telecommunication line, another persons identification code for that access

control function (to exclude such acts conducted by the access administrator

who has added the access control function concerned, or conducted with the

approval of the access administrator concerned or of the authorized user for

that identification code);

(2) An act of making available a restricted specific use by making in operation a

specific computer having that access control function through inputting into it,

via telecommunication line, any information (excluding an identification code) or

command that can evade the restrictions placed by that access control function

on that specific use (to exclude such acts conducted by the access

administrator who has added the access control function concerned, or

conducted with the approval of the access administrator concerned; the same

shall apply in the following item);

(3) An act of making available a restricted specific use by making in operation a

specific computer, whose specific use is restricted by an access control function

installed

into

another

specific

computer

which

is

connected,

via

a

telecommunication line, to that specific computer, through inputting into it, via a

telecommunication, any information or command that can evade the restriction

concerned.”

En su artículo 4 se establece la prohibición de actos que facilitaran accesso a

un sistema informático sin autorización del administrador o del usuario

autorizado.

42

Artículo 4 Ley n° 128 de 199932 (この法律において「不正アクセス行為」とは

、次の各号のいずれかに該当する行為をいう。

一

アクセス制御機能を有する特定電子計算機に電気通信回線を通じて当該ア

クセス制御機能に係る他人の識別符号を入力して当該特定電子計算機を作動さ

せ、当該アクセス制御機能により制限されている特定利用をし得る状態にさせ

る行為(当該アクセス制御機能を付加したアクセス管理者がするもの及び当該

アクセス管理者又は当該識別符号に係る利用権者の承諾を得てするものを除く

。)

二

アクセス制御機能を有する特定電子計算機に電気通信回線を通じて当該ア

クセス制御機能による特定利用の制限を免れることができる情報(識別符号で

あるものを除く。)又は指令を入力して当該特定電子計算機を作動させ、その

制限されている特定利用をし得る状態にさせる行為(当該アクセス制御機能を

付加したアクセス管理者がするもの及び当該アクセス管理者の承諾を得てする

ものを除く。次号において同じ。)

三

電気通信回線を介して接続された他の特定電子計算機が有するアクセス制

御機能によりその特定利用を制限されている特定電子計算機に電気通信回線を

通じてその制限を免れることができる情報又は指令を入力して当該特定電子計

算機を作動させ、その制限されている特定利用をし得る状態にさせる行為)

Artículo 4 Ley n° 128 de 1999 “No person shall provide another person's

identification code relating to an access control function to a person other than

the access administrator for that access control function or the authorized user

for that identification code, in indicating that it is the identification code for which

specific computer's specific use, or at the request of a person who has such

knowledge, excepting the case where such acts are conducted by that access

administrator, or with the approval of that access administrator or of that

authorized user.”

32

http://law.e-gov.go.jp/htmldata/H11/H11HO128.html

43

Las sanciones por vulnerar los artículos 3 y 4 aparecen recogidas en los

artícullos 8 y 9 de la citada ley con multas de no más de 500,000 yenes y

300,000 yenes respectivamente.

Artículo 8 Ley n° 128 de 199933 “A person who falls under one of the following

items shall be punished with penal servitude for not more than one year or a

fine of not more than 500,000 yen:

(1) A person who has infringed the provision of Article 3, paragraph 1;”

Artículo 9 Ley n° 128 de 1999 “A person who has infringed the provision of

Article 4 shall be punished with a fine of not more than 300,000 yen.”

El código penal Japonés (刑法 Keihō) Ley nº 45

34

tipifica como delitos el daño

a documentos públicos y privados en soporte informático.

Así el Artículo 258 de la ley nº 4535 tipifica el daño en documentos públicos con

penas de prisión de 3 meses a 7 años.

“A person who damages documents or electronic-magnetic record in public

official use shall be punished with imprisonment for not less than three month or

more than seven years.”

El Artículo 259 de la ley nº 45

36

tipifica el daño en documentos de uso privado

con penas de prisión de hasta 5 años.

“A person who damages documents or electro-magnetic record in private use

and owned by another person who proves a right or duty shall be punished with

imprisonment for not more than five years.”

A.4. MÉXICO.

En México no existe el delito cibernético en la legislación federal como tal, la

conceptualización surge en atención a la presencia de sistemas informáticos o

de datos informáticos en la realización de un acto jurídico penal reprochable.

33

34

35

36

https://www.npa.go.jp/cyber/english/legislation/uca_Tentative.pdf

http://www.cas.go.jp/jp/seisaku/hourei/data/PC.pdf

http://www.cas.go.jp/jp/seisaku/hourei/data/PC.pdf

http://www.cas.go.jp/jp/seisaku/hourei/data/PC.pdf

44

Así a efectos del presente estudio cabe destacar los siguientes delitos en el

Código Penal Federal de México.37

- Espionaje Art 127 al 129 CPF(Códigos maliciosos, ingeniería social,

intervención de comunicaciones)

- Rebelión Art 133 al 135 CPF (Páginas WEB, comunicaciones móviles)

-Terrorismo Art 133 al 135 CPF(Códigos maliciosos, páginas WEB,

comunicaciones móviles)

- Sabotaje Art 140CPF(Códigos maliciosos, ingeniería social, accesos no

autorizados)

- Conspiración Art 141 CPF (Difusión a través de Internet y dispositivos

móviles)

- Delitos en materia de vías de comunicación Art 167 a 168 CPF (Códigos

maliciosos,

intervención

de

comunicaciones,

decodificación

de

comunicaciones)

- Violación de correspondencia Art 173, 176 y177 CPF (Códigos maliciosos,

intervención de comunicaciones, decodificación de comunicaciones)

- Delitos contra la salud Art 193 y 194 CPF (Difusión a través de Internet y

dispositivos móviles.)

- Corrupción de las personas Art 200, 202, 202 bis CPF (Difusión a través de

Internet y dispositivos móviles)

-Trata de personas Art 205, 206 bis CPF (Difusión a través de Internet y

dispositivos móviles.)

- Revelación de secretos Art 210, 211, 211 bis CPF (Códigos maliciosos,

ingeniería social, redes botnet)

- Accesos no autorizados a sistemas de cómputo Art 211 bis 1 al 211 bis 7CPF

(Códigos maliciosos, ingeniería social, redes botnet)

37