Actividadseguridadsw..

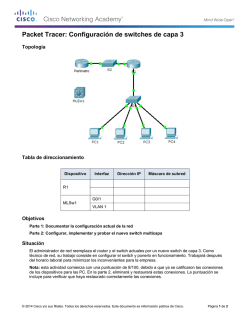

CCNA Discovery Introducción al enrutamiento y la conmutación en la empresa Práctica de laboratorio 3.1.4: Aplicación de la seguridad básica del switch Designación del dispositivo Dirección IP Máscara de subred Gateway predeterminado PC 1 192.168.1.3 255.255.255.0 192.168.1.1 PC 2 192.168.1.4 255.255.255.0 192.168.1.1 PC 3 Switch1 192.168.1.5 192.168.1.2 255.255.255.0 255.255.255.0 192.168.1.1 192.168.1.1 Contraseña secreta de enable Contraseña de consola y de vty class cisco Objetivos • Configurar contraseñas para garantizar que el acceso a la CLI sea seguro. • Configurar un switch para eliminar el estado de servidor http por razones de seguridad. • Configurar la seguridad de puerto. • Deshabilitar los puertos que no se utilicen. • Probar la configuración de seguridad mediante la conexión de los hosts no especificados a los puertos seguros. Información básica / Preparación Establezca una red similar a la del diagrama de topología. Se necesitan los siguientes recursos: • Un switch Cisco 2960 o un switch similar • Dos PC basadas en Windows, al menos una con un programa de emulación de terminal Todo el contenido es Copyright © 1992–2007 de Cisco Systems, Inc. Todos los derechos reservados. Este documento es información pública de Cisco. Página 1 de 6 CCNA Discovery Introducción al enrutamiento y la conmutación en la empresa • Al menos un cable conector de consola RJ45 a DB9 • Dos cables Ethernet de conexión directa (de la PC1 y la PC2 al switch) • Acceso al indicador de comando en las PC • Acceso a la configuración TCP/IP de red para las PC NOTA: Asegúrese de que se hayan borrado las configuraciones de inicio del switch. Las instrucciones para borrar tanto los switches como los routers se proporcionan en el Manual del laboratorio, que se encuentra en la sección Tools del sitio Web Academy Connection. Paso 1: Conectar la PC1 al switch. a. Conecte la PC1 al puerto Fa0/1 del switch Fast Ethernet. Configure la PC1 para utilizar la dirección IP, la máscara y el gateway tal como se muestra en la tabla. b. Establezca una sesión de emulación de terminal de la PC1 al switch. Paso 2: Conectar la PC2 al switch. a. Conecte la PC2 al puerto Fa0/4 del switch Fast Ethernet. b. Configure la PC2 para utilizar la dirección IP, la máscara y el gateway tal como se muestra en la tabla. Paso 3: Configurar la PC3 pero no conectarla. Se necesita un tercer host para esta práctica de laboratorio. a. Configure la PC3 mediante la dirección IP 192.168.1.5. La máscara de subred es 255.255.255.0 y el gateway predeterminado es 192.168.1.1. b. No conecte aún esta PC al switch. Se utilizará para probar la seguridad. Paso 4: Realizar una configuración inicial en el switch. a. Configure el nombre de host del switch como Switch1. Switch>enable Switch#config terminal Switch(config)#hostname Switch1 b. Establezca la contraseña del modo EXEC privilegiado en cisco. Switch1(config)#enable password cisco c. Establezca la contraseña secreta del modo EXEC privilegiado en class. Switch1(config)#enable secret class d. Configure la contraseña de la consola y de la terminal virtual para usar una contraseña y solicitarla al iniciar sesión. Switch1(config)#line console 0 Switch1(config-line)#password cisco Switch1(config-line)#login Switch1(config-line)#line vty 0 15 Switch1(config-line)#password cisco Switch1(config-line)#login Switch1(config-line)#end e. Salga de la sesión de la consola e inicie sesión nuevamente. ¿Qué contraseña se solicitó para ingresar al modo EXEC privilegiado? ____________________ ¿Por qué? ______________________________________________________________________ Todo el contenido es Copyright © 1992–2007 de Cisco Systems, Inc. Todos los derechos reservados. Este documento es información pública de Cisco. Página 2 de 6 CCNA Discovery Introducción al enrutamiento y la conmutación en la empresa Paso 5: Configurar la interfaz de administración del switch en la VLAN 1. a. Ingrese el modo de configuración de interfaz para la VLAN 1. Switch1(config)#interface vlan 1 b. Establezca la dirección IP, la máscara de subred y el gateway predeterminado para la interfaz de administración. Switch1(config-if)#ip address 192.168.1.2 255.255.255.0 Switch1(config-if)#no shutdown Switch1(config-if)#exit Switch1(config)#ip default-gateway 192.168.1.1 Switch1(config)#end ¿Por qué la interfaz de la VLAN 1 requiere una dirección IP en esta red de área local (LAN, Local Area Network)? ________________________________________________________________________________ ¿Cuál es el propósito del gateway predeterminado? ________________________________________________________________________________ Paso 6: Verificar las configuraciones de administración de las LAN. a. Verifique que la dirección IP de la interfaz de administración del switch de la VLAN 1 y la dirección IP de la PC1 y la PC2 estén en la misma red local. Utilice el comando show running-config para verificar la configuración de la dirección IP del switch. b. Verifique la configuración de la interfaz de la VLAN 1. Switch1#show interface vlan 1 ¿Cuál es el ancho de banda en esta interfaz?___________________________________________ ¿Cuáles son los estados de la VLAN? El estado de la VLAN 1 es __________ y el del protocolo de línea es __________. Paso 7: Deshabilitar el switch para que no sea un servidor http. Desactive la función del switch que se utiliza como un servidor http. Switch1(config)#no ip http server Paso 8: Verificar la conectividad. a. Para verificar que los hosts y el switch estén configurados correctamente, haga ping a la dirección IP del switch desde los hosts. ¿Ha logrado hacer ping? ___________________________ Si el ping no tiene éxito, verifique nuevamente las conexiones y las configuraciones. Verifique que todos los cables sean correctos y que las conexiones estén en su lugar. Verifique las configuraciones del host y los switches. b. Guarde la configuración. Paso 9: Anotar las direcciones MAC del host. Determine y anote las direcciones de capa 2 de las tarjetas de interfaz de red de la PC. En el indicador de comando de cada PC, ingrese ipconfig /all. PC1 __________________________________________________ PC2 __________________________________________________ PC3 __________________________________________________ Todo el contenido es Copyright © 1992–2007 de Cisco Systems, Inc. Todos los derechos reservados. Este documento es información pública de Cisco. Página 3 de 6 CCNA Discovery Introducción al enrutamiento y la conmutación en la empresa Paso 10: Determinar las direcciones MAC que el switch ha aprendido. Determine cuáles son las direcciones MAC que el switch ha aprendido por medio del comando show mac-address-table en el indicador del modo EXEC privilegiado. Switch1#show mac-address-table ¿Cuántas direcciones dinámicas hay? _____________ ¿Cuántas direcciones MAC hay en total? ____________ ¿Las direcciones MAC concuerdan con las direcciones MAC del host? __________ Paso 11: Ver las opciones de show mac-address-table. Vea las opciones que tiene disponible el comando show mac-address-table. Switch1(config)#show mac-address-table ? ¿Qué opciones hay disponibles? ____________________________________________________ _______________________________________________________________________________ Paso 12: Configurar una dirección MAC estática. Configure una dirección MAC estática en la interfaz FastEthernet 0/4. Utilice la dirección que se anotó para la PC2 en el Paso 9. La dirección MAC 00e0.2917.1884 se usa en la sentencia de este ejemplo solamente. Switch1(config)#mac-address-table static 00e0.2917.1884 vlan 1 interface fastethernet 0/4 Paso 13: Verificar los resultados. a. Verifique las entradas de la tabla de direcciones MAC. Switch1#show mac-address-table ¿Cuántas direcciones MAC dinámicas hay en total ahora? __________ ¿Cuántas direcciones MAC estáticas hay en total ahora? _____________ b. Elimine la entrada estática de la tabla de direcciones MAC. Switch1(config)#no mac-address-table static 00e0.2917.1884 vlan 1 interface fastethernet 0/4 Paso 14: Enumerar las opciones de seguridad de puerto. a. Determine cuáles son las opciones para configurar la seguridad de puerto en la interfaz FastEthernet 0/4. Switch1(config)#interface fastethernet 0/4 Switch1(config-if)#switchport port-security ? ¿Cuáles son algunas de las opciones disponibles? ________________________________________ b. Para permitir que el puerto del switch FastEthernet 0/4 acepte sólo un dispositivo, configure la seguridad de puerto. Switch1(config-if)#switchport mode access Switch1(config-if)#switchport port-security Switch1(config-if)#switchport port-security mac-address sticky Todo el contenido es Copyright © 1992–2007 de Cisco Systems, Inc. Todos los derechos reservados. Este documento es información pública de Cisco. Página 4 de 6 CCNA Discovery Introducción al enrutamiento y la conmutación en la empresa c. Salga del modo de configuración y verifique la configuración de la seguridad de puerto. Switch1#show port-security Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action (Count) (Count) (Count) --------------------------------------------------------------------------Fa0/4 1 0 0 Shutdown --------------------------------------------------------------------------- Si un host que no sea la PC2 intenta conectarse a Fa0/4, ¿que sucede? ____________________________________________________________________________ Paso 15: Limitar la cantidad de hosts por puerto. a. En la interfaz FastEthernet 0/4, establezca en 1 el conteo máximo de MAC de seguridad de puerto. Switch1(config-if)#switchport port-security maximum 1. b. Desconecte la PC conectada a FastEthernet 0/4. Conecte la PC3 a FastEthernet 0/4. La PC3 ha recibido la dirección IP 192.168.1.5 y todavía no se ha conectado al switch. Es posible que sea necesario hacer ping a la dirección 192.168.1.2 del switch para generar tráfico. Anote cualquier observación. _____________________________________________________ _____________________________________________________________________________ Paso 16: Configurar el puerto para que se desconecte si se produce una violación de seguridad. a. En caso de que se produzca una violación de seguridad, la interfaz debe desconectarse. Para que se desconecte la seguridad de puerto, ingrese el siguiente comando: Switch1(config-if)#switchport port-security violation shutdown ¿Qué otras opciones de acción hay disponibles para la seguridad de puerto? _______________ _____________________________________________________________________________ b. Si es necesario, haga ping a la dirección del switch 192.168.1.2 desde la PC3 192.168.1.5. Ahora, esta PC está conectada a la interfaz FastEthernet 0/4. Esto garantiza que haya tráfico desde la PC hacia el switch. c. Anote cualquier observación. _____________________________________________________________________________ _____________________________________________________________________________ d. Verifique la configuración de la seguridad de puerto. Switch1#show port-security Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action (Count) (Count) (Count) --------------------------------------------------------------------------Fa0/4 1 1 0 Shutdown --------------------------------------------------------------------------- Paso 17: Mostrar la información de configuración del puerto 0/4. Para ver la información de configuración del puerto FastEthernet 0/4 solamente, escriba show interface fastethernet 0/4 en el indicador del modo EXEC privilegiado. Switch1#show interface fastethernet 0/4 ¿Cuál es el estado de esta interfaz? El estado de FastEthernet0/4 es __________ y el del protocolo de línea es __________. Todo el contenido es Copyright © 1992–2007 de Cisco Systems, Inc. Todos los derechos reservados. Este documento es información pública de Cisco. Página 5 de 6 CCNA Discovery Introducción al enrutamiento y la conmutación en la empresa Paso 18: Reactivar el puerto. a. Si se produce una violación de seguridad y el puerto se desconecta, use los comandos shutdown / no shutdown para volver a conectarlo. b. Intente volver a conectar este puerto algunas veces conmutando el puerto de host 0/4 original y el nuevo puerto de host. Vuelva a conectar el host original, ingrese el comando no shutdown en la interfaz y haga ping mediante el indicador de comando. El ping deberá repetirse varias veces; otra posibilidad es usar el comando ping 192.168.1.2 -n 200. Este comando establece la cantidad de paquetes de ping en 200 en lugar de 4. Luego, cambie los hosts e intente de nuevo. Paso 19: Deshabilitar los puertos que no se utilicen. Deshabilite los puertos que no se utilizan en el switch. Switch1(config)#interface range Fa0/5 - 24 Switch1(config-if-range)#shutdown Switch1(config)#interface range gigabitethernet0/1 - 2 Switch1(config-if-range)#shutdown Paso 20: Reflexión a. ¿Por qué se activaría la seguridad de puerto en un switch? __________________________________ _______________________________________________________________________________ b. ¿Por qué deben deshabilitarse los puertos no utilizados en un switch? _______________________ _______________________________________________________________________________ Todo el contenido es Copyright © 1992–2007 de Cisco Systems, Inc. Todos los derechos reservados. Este documento es información pública de Cisco. Página 6 de 6

© Copyright 2026