Tema: Analizador de tráfico

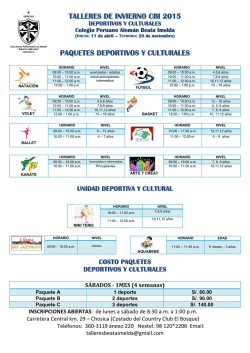

Comunicación de datos I. Guía 3 1 Facultad: Ingeniería Escuela: Electrónica Asignatura: Comunicación de datos I Tema: Analizador de tráfico Contenidos Configuración de Wireshark Identificación de paquetes ping Objetivos Específico Conocer algunas herramientas que se utilizan para el monitoreo de red como lo es Wireshark Auxiliarse de herramientas de monitoreo de red para analizar el tráfico en una red y poder determinar posibles intrusiones a esta. Materiales y Equipo Computadora con conexión a la red Wireshark Introducción Teórica La monitorización del tráfico de red en términos de volumen es muy utilizada para estudios de la capacidad y rendimiento de la red. En ocasiones también es útil para entender el tipo de tráfico que fluye a través de una red de comunicaciones. En el caso de que se produzca un inesperado incremento en el tráfico, puede ser de gran utilidad analizar ese tráfico por tipo de protocolo, por ejemplo IP, ARP, RARP, IPX, y comparar con los datos de análisis previos. El Analizador de Tráfico mira dentro de los paquetes Ethernet y los desenreda para analizar el tipo de protocolo que circula por la red. EL monitoer es capaz de mostrar la utilización que se está haciendo del ancho de banda entre las direcciones origen y destino por protocolo. Es posible definir varios perfiles para agregar direcciones de origen y destino en la red o en subredes. Los perfiles pueden ser monitorizados de forma independiente con diferentes valores de umbrales para la gestión de las alertas. Procedimiento Indicaciones generales Bibliografía Verifique que la máquina tenga una dirección IP de forma dinámica y la cual pertenezca a la red 10.0.17.0 con mascara 255.255.255.0, es decir la máquina Guía deberá 1tener una dirección de 10.0.17.X donde X representa el numero de host donde usted se encuentra. Anote la dirección proporcionada. 2 Comunicación de datos I, Guía 3 Parte I. Monitoreo de red, configuración wireshark y filtrado de paquetes. 1. Inicie el programa Wireshark. 2. Luego de un clic en Capture Options. En la ventana emergente y en el campo Interface, seleccione la interface física que utilizara para la captura de paquetes figura 1, finalmente clic en Start para comenzar la captura de paquetes. Figura 1. Ventana de opciones. 3. Wireshask comenzara a capturar en tiempo real todos los paquetes salientes y entrantes de la interfaz de su computadora, en la figura 2 se muestra las zonas de visualización de los paquetes. Figura 2. Visualización de los paquetes por zonas. Comunicación de datos I. Guía 3 3 Zona 1: Lista de visualización de todos los paquetes que se están capturando en tiempo real. Saber interpretar correctamente los datos proporcionados por esta zona nos va a permitir, conocer la estructura de los diferentes paquetes que son transportados por la red y deducir posibles errores. Zona 2: En esta zona se permite desglosar por capas cada una de las cabeceras de los paquetes seleccionados en la zona 1, nos permitirá movernos por cada uno de los campos que comprende un paquete. Zona 3: Presentación en formato hexadecimal y ASCII del paquete seleccionado en la zona 1 4. Detenga la captura de paquetes con el botón Stop. 5. Ordene los paquetes según protocolo, mediante el botón Protocol. Con la información de los paquetes capturados, complete la siguiente tabla con 4 paquetes de diferente protocolo. Protocol length Info Tabla 1. Información básica obtenida. 6. Utilice internet para investigar sobre los protocolos de los cuatro paquetes anteriores. Protocolo Descripción Tabla 2. Descripción de los protocolos encontrados. 7. Inicie una nueva captura en Wireshark, dando clic en el botón start a new capture. En la ventana emergente seleccione continue without Saving. 8. Mientras se capturan los paquetes, abra una consola de Windows y realice un ping hacia las direcciones 10.0.17.1, 168.243.3.3, 8.8.8.8 y a tres direcciones IP de sus compañeros. 9. Luego de finalizar los ping, detenga la captura de paquetes en Wireshark. Ahora necesitamos analizar la información de los paquetes generados por el ping, para esto, filtre los paquete escribiendo icmp en el campo filter, presione Intro en el teclado y analice la información (Source, Destination, Protocol, Length e Info). 4 Comunicación de datos I, Guía 3 10. Obtenga las direcciones MAC de su NIC y las NIC de sus tres compañeros, para esto, seleccione un paquete donde se involucre las IPs y observe en la zona 2 sección Ethernet II 11. Elimine el filtro, dejando vacío el campo filter y presionando Intro. 12. Pruebe los siguientes comandos en el campo filter: (Nota: xx.xx.xx.xx corresponde a su IP y aa.aa.aa.aa corresponde a una IP de sus compañeros) ip.addr==10.0.17.1 ip.addr==x.x.x.x ip.addr==10.0.17.1 and ip.addr==xx.xx.xx.xx ip.addr==xx.xx.xx.xx and ip.addr==aa.aa.aa.aa ip.addr==xx.xx.xx.xx or ip.addr==168.243.3.3 icmp and ip.addr==aa.aa.aa.aa 13. Inicie una nueva captura de paquetes sin filtro, abra un navegador web y visite una página, por ejemplo www.wireshark.org. 14. Para analizar solo los paquetes producidos al acceder a la página web, debemos de aplicar un filtro con el protocolo http en el campo filter. En algunos de los paquetes observe la información que nos proporciona wireshark en la zona 3 en código ASCII. Parte II. Monitoreo de red, compartición de archivos. 1. Para esta parte, debe de trabajar en pareja. Asegúrese que ambas computadoras pertenezcan al mismo grupo de trabajo de Windows XP. 2. En adelante nombraremos las computadoras como computadora A y computadora B. 3. En computadora A, cree una carpeta en el Escritorio y dentro de ella cree un archivo txt cuyo contenido sea “Esta es una prueba de guía 3”, luego comparta la carpeta creada, llame a su instructor si tiene dudas. 4. En ambas computadoras, inicie una nueva captura de paquetes y aplique el siguiente filtro smb and ip.addr==bb.bb.bb.bb (Nota: SMB es el protocolo utilizado en la compartición de archivos e impresoras, bb.bb.bb.bb es la dirección IP de cualquiera de las dos computadoras). 5. En computadora B, acceda a la carpeta compartida creada, para esto diríjase a InicioEjecutar y escriba \\IP_Computadora_A. En este punto vera como aparecen en wireshark, los paquetes correspondientes a la compartición de archivos. 6. Abra el archivo txt, vera como el monitor de red captura los paquetes de esta acción, localice el paquete correspondiente a la apertura de archivo, ayúdese en la Comunicación de datos I. Guía 3 5 sección de código ACSII de la zona 3, deberá observar el mensaje “Esta es una prueba de guía 3”. 7. Cierre el programa wireshark, borre la carpeta compartida generada, apague su computadora y deje ordenado su puesto de trabajo. Bibliografía Analizador de Tráfico Wireshark. Accesible en línea: http://www.wireshark.org/. Guía 3 Última visita: Noviembre 2015. Listado de servidores looking glass. Accesible en línea: http://www.traceroute.org/. Última visita: Noviembre 2015. Guía 4 fía 6 Comunicación de datos I, Guía 3 Hoja de cotejo: Guía 3: Analizador de tráfico Tema: Presentación del programa Docente: 3 1 Máquina No: Alumno: Máquina No: Alumno: Docente: Máquina No: Fecha: GL: Docente: GL: GL: a EVALUACION % 1-4 5-7 8-10 CONOCIMIENTO 25 APLICACIÓN DEL CONOCIMIENTO 70 Demostró poco conocimiento sobre el tema de la práctica. Configuro el monitor de red y ubico el paquete a monitorear sin obtener todos los datos requeridos en las secciones ni comprobó el funcionamiento del monitoreo con un archivo de texto Demostró conocimiento medio sobre el tema de la práctica. Configuro el monitor de red y ubico el paquete a monitorear obteniendo todos los datos requeridos en las secciones, pero no comprobó el funcionamiento del monitoreo con un archivo de texto Demostró buen conocimiento sobre el tema de la práctica. Configuro el monitor de red y ubico el paquete a monitorear obteniendo todos los datos requeridos en las secciones, además comprobó el funcionamiento del monitoreo con un archivo de texto 2.5 Es un observador pasivo. Participa propositiva e integralmente en toda la práctica. 2.5 Es ordenado pero no hace un uso adecuado de los recursos. Participa ocasionalmente o lo hace constantemente pero sin coordinarse con su compañero. Hace un uso adecuado de recursos respetando las pautas de seguridad, pero es desordenado. ACTITUD TOTAL 100 Hace un manejo responsable y adecuado de los recursos conforme a pautas de seguridad e higiene. Nota

© Copyright 2026