¿Cómo se audita un sistema de información?

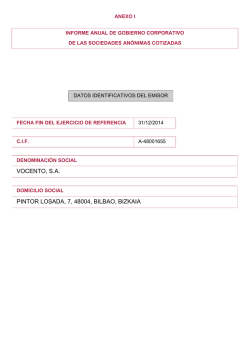

• 53-55 Columna Informatica 4/10/06 16:08 Página 53 Informática Antonio Segovia Navarro* ¿Cómo se audita un sistema de información? La auditoría debe cubrir tres áreas: la parte puramente de tecnología, la funcional o de aplicaciones y la parte de seguridad, que incluiría el acceso a la información y la protección de nuestros datos. na auditoría de un sistema de información debe cubrir tres áreas: la parte puramente de tecnología, incluyendo puestos de trabajo, servidores, software y comunicaciones; la parte funcional o de aplicaciones: todo el software que tenemos desarrollado o comprado y que utilizamos como parte de nuestra actividad, y la parte de seguridad, que incluiría el acceso a la información y la protección de nuestros datos. En cada área y como resultado del análisis se debe incluir: una enumeración de riesgos reales o potenciales, así como la importancia de los mismos, y un plan de acción que al menos corrija los riesgos reales y potenciales de importancia alta. U Tres áreas • Auditoría de la parte tecnológica. Deberá incluir obligatoriamente un estudio de la obsolescencia de nuestro parque y la estimación del final de su ciclo de vida: en hardware y en software (cuando el fabricante deja de mantener los equipos y el software asociado). Ver si se han actualizado los elementos de software: sistema operativo y software de dispositivos de una manera regular. Estudiar la configuración de las comunicaciones y su tecnología: tipo de red local, tipo de conexión remota (por telefonía, banda ancha u otros medios). A este análisis se le añadirán los riesgos, los planes de acción inmediatos (riesgos reales) y las recomendaciones (para riesgos potenciales clasificados por prioridad). • Auditoría de la parte funcional. Incluirá una descripción detallada de las aplicaciones que utilizamos, tanto para ofimática como para registro de pacientes, historiales, etcétera, si es que usamos alguna. • Auditoría de seguridad. Quizás sea la más importante, pero es totalmente dependiente de las dos an- teriores. Por ejemplo, una tecnología obsoleta incrementa el riesgo de pérdida de información, una mala utilización de las aplicaciones aumenta el número de errores. Esta auditoria debe incluir obligatoriamente: cómo se realizan las copias de seguridad, qué sistema antivirus tenemos en uso y cómo se actualiza, qué sistema de bloqueo de acceso a internet estamos utilizando (firewall). Pero, además, cómo accedemos a la información: quién tiene acceso a qué y por qué, cómo está protegida la clave de administrador del sistema y quién la conoce, cómo controlamos los envíos de ficheros fuera de nuestro entorno, y un largo etcétera. El mercado está lleno de compañías que lo pueden abordar. Dependiendo de la complejidad de la instalación, se pueden recomendar una u otras y su duración no debería pasar de uno o dos días. Como regla de oro, se debería evitar que la compañía que proceda a la auditoria sea la encargada de ejecutar los planes de acción, sobre todo si éstos llevan a desembolsos importantes. Como en la mayoría de los casos, tenemos una compañía externa que se encarga de mantener nuestro sistema y probablemente nos los ha vendido. Una buena fórmula sería: encargar la auditoría, discutir el plan de acción con la compañía externa en presencia de la que nos ha auditado y hacer la revisión al año siguiente entre: cliente, empresa de mantenimiento y la que auditó el sistema. ■ *Director europeo de Desarrollo y Mantenimiento de Aplicaciones de Rhodia. Para contactar: [email protected]. Artículo escrito en colaboración con Adrián Segovia Noriega, Departamento de Márketing de Nuevas Tecnologías de Vocento. [email protected] MEDICAL ECONOMICS | Edición Española | 13 de octubre de 2006 53

© Copyright 2026