RC6 - Ing. Aldo Jiménez Arteaga

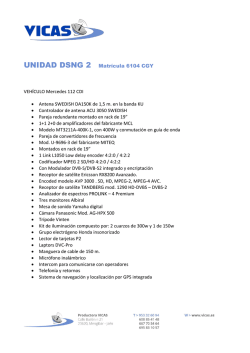

Criptografía – Criptografía de Clave Secreta 𝐶 = 𝑚4 𝑚5 𝑚6 𝑚7 , RC6 2016 𝐷 = 𝑚0 𝑚1 𝑚2 𝑚3 Las entradas que se consideran al algoritmo son: RC6 es la evolución de RC5, diseñado para cumplir con los requisitos del concurso para seleccionar al Algoritmo de Cifrado Estándar (AES). Fue diseñado por Ron Rivest, Matt Robshaw, Ray Sidney y Yiqun Lisa Yin en 1998 como el candidato de RSA Laboratories para el concurso AES. Al igual que RC5, RC6 utiliza una red Feistel y cifrado dependiente de los datos y las subclaves de ronda. Trabaja con textos de 128 bits, claves de 128, 192 y 256 bits a lo largo de 20 rondas (especificación AES). Para operar, RC6 está parametrizado al igual que su antecesor RC5. Para determinar cómo trabaja el algoritmo se designa como RC6-𝑤/𝑟/𝑏, donde 𝑤 es el tamaño de la palabra en bits, 𝑟 es el número de rondas a realizar y 𝑏 denota la longitud de la clave de cifrado en bytes; la versión para AES considera los valores 𝑤 = 32, 𝑟 = 20 y 𝑏 = 16, 24, 32. Bloques de texto: 𝐴, 𝐵, 𝐶, 𝐷 Arreglo de subclaves: 𝑆 = 𝑆0 𝑆1 𝑆2 … 𝑆2𝑟+2 𝑆2𝑟+3 Recordando que se manejan palabras de 𝑤 bits a lo largo de 𝑟 rondas, una ronda de cifrado se realiza mediante los siguientes pasos: 1. 𝐵 ← (𝐵 + 𝑆0 ) mod 2𝑤 2. 𝐷 ← (𝐷 + 𝑆1 ) mod 2𝑤 3. En un ciclo que va desde 𝑖 = 1 hasta 𝑖 = 𝑟 Descripción 3.1. 𝑡 ← ((𝐵 × (2𝐵 + 1)) mod 2𝑤 ) ⋘ log 2 𝑤 Todas las variantes de RC6-𝑤/𝑟/𝑏 trabajan con cuatro palabras de 𝑤 bits de longitud. Las operaciones incluyen sumas mod 2𝑤 , XOR, multiplicación mod 2𝑤 y desplazamientos circulares 3.2. 𝑢 ← ((𝐷 × (2𝐷 + 1)) mod 2𝑤 ) ⋘ log 2 𝑤 3.3. 𝐴 ← (((𝐴 ⊕ 𝑡) ⋘ 𝑢) + 𝑆2𝑖 ) mod 2𝑤 3.4. 𝐶 ← (((𝐶 ⊕ 𝑢) ⋘ 𝑡) + 𝑆2𝑖+1 ) mod 2𝑤 Cada ronda cifra la mitad del bloque de texto plano para intercambiar lugares y cifrar la otra mitad en la siguiente ronda (un ciclo de red Feistel). 3.5. 3.6. 3.7. 3.8. Planificación de claves 𝐴←𝐵 𝐵←𝐶 𝐶←𝐷 𝐷←𝐴 La planificación de claves en RC6 es prácticamente la misma que en RC5, con la única diferencia que se generan más subclaves. Es decir, el usuario proporciona una clave de 𝑏 bytes, tal que 0 < 𝑏 < 255, y a partir de ella se generan 2𝑟 + 4 claves (cada una de 𝑤 bits) que se almacenan en un arreglo 𝑆 de 2𝑟 + 4 localidades. Dicho arreglo se utiliza en los procesos de cifrado y descifrado. 4. 𝐴 ← (𝐴 + 𝑆2𝑟+2 ) mod 2𝑤 5. 𝐶 ← (𝐶 + 𝑆2𝑟+3 ) mod 2𝑤 Cifrado y descifrado El texto resaltado en azul representa a la función Feistel 𝑓 definida en el algoritmo. El texto cifrado reacomoda los bytes de acuerdo a la posición que se estableció al inicio del algoritmo: RC6 trabaja con cuatro registros de 𝑤-bits 𝐴, 𝐵, 𝐶, 𝐷, los cuales contienen texto plano inicial que proporciona el usuario para llevar a cabo el cifrado; y el texto cifrado se obtiene a la salida del algoritmo. Para realizar el cifrado se requiere un acomodo de los bytes del texto a procesar; para un texto plano 𝑚 = 𝑚15 𝑚14 𝑚13 … 𝑚1 𝑚0 , el acomodo es 𝐴 = 𝑚12 𝑚13 𝑚14 𝑚15 , 1 Ing. Aldo Jiménez Arteaga 𝐵 = 𝑚8 𝑚9 𝑚10 𝑚11 𝐴 = 𝑐12 𝑐13 𝑐14 𝑐15 , 𝐶 = 𝑐4 𝑐5 𝑐6 𝑐7 , 𝐵 = 𝑐8 𝑐9 𝑐10 𝑐11 𝐷 = 𝑐0 𝑐1 𝑐2 𝑐3 Criptografía – Criptografía de Clave Secreta A B log2 w <<< C 3.8. 𝐴 ← ((𝐴 − 𝑆2𝑖 ) mod 2𝑤 ⋙ 𝑢) ⊕ 𝑡 D log2 w S0 <<< f S1 f 2016 4. 𝐷 ← (𝐷 − 𝑆1 ) mod 2𝑤 5. 𝐵 ← (𝐵 − 𝑆0 ) mod 2𝑤 El texto descifrado se reacomoda según los bytes de cada bloque al inicio del algoritmo. <<< <<< A S2i S2i+1 S2r+2 S2r+3 A B C B -S2r+3 -S2i -S2i+1 >>> >>> 1. 𝐶 ← (𝐶 − 𝑆2𝑟+3 ) mod 2𝑤 <<< 2. 𝐴 ← (𝐴 − 𝑆2𝑟+2 ) mod 2𝑤 log2 w 3. En un ciclo que va desde 𝑖 = 𝑟 hasta 𝑖 = 1 3.1. 𝐴 ← 𝐷 3.2. 𝐵 ← 𝐴 3.3. 𝐶 ← 𝐵 3.4. 𝐷 ← 𝐶 3.6. 𝑡 ← ((𝐵 × (2𝐵 + 1)) mod 2𝑤 ) ⋘ log 2 𝑤 3.7. 𝐶 ← ((𝐶 − 𝑆2𝑖+1 ) mod 2𝑤 ⋙ 𝑡) ⊕ 𝑢 2 Ing. Aldo Jiménez Arteaga D -S2r+2 D Para la función de descifrado, se requiere invertir algunos pasos al igual que en RC5: 3.5. 𝑢 ← ((𝐷 × (2𝐷 + 1)) mod 2𝑤 ) ⋘ log 2 𝑤 C <<< f f log2 w -S0 A B -S1 C D

© Copyright 2026