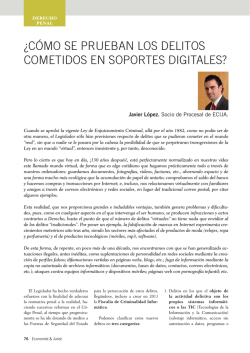

la odisea procesal de la criminalidad informática