Descargar - V Jornada Meetup WordPress Córdoba

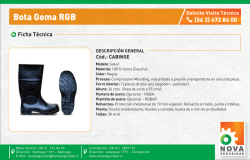

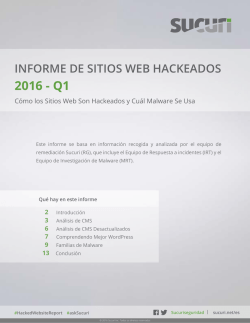

V WordPress Meetup Facultad de Ciencias del Trabajo Seguridad Ofensiva en WordPress EDUARDO SÁNCHEZ eduSatoe Readme.html Eduardo Sánchez (Profesor F.P.) Ingeniero Informático / Master Seguridad TIC Comunidades: Hack&Beers Hacking Ético ANPhacket QurtubaCON eduSatoe DISCLAIMER Aviso Legal y Descargo de Responsabilidad El objetivo de lo mostrado en las siguientes diapositivas tiene fines educativos para aprender a mejorar la Seguridad en el CMS WordPress. No me hago responsable del mal uso que se le pueda dar a las herramientas mostradas. En el desarrollo de la presentación se ha hecho uso de herramientas intrusivas sobre sitios Web propios o con permisos de sus administradores. En ningún momento se ha vulnerado la seguridad de ningún sitio Web de los cuales se han utilizado para realizar las diapositivas. eduSatoe Bloqueo WAF eduSatoe Email al Administrador Los números WordPress wins ! CMS MÁS ATACADO eduSatoe Noticias en Internet Robo de credenciales Hacen uso fallo Cropt Site Scripting ( XSS ) Inyección de código malicioso. XSS persistente (inyectado en BBDD) Envío de credenciales a ciberdelincuentes. Interceptan los datos, los codifican en BASE64 y ofuscan para enviar con petición GET. SITIOS ACTUALIZADOS eduSatoe Noticias en Internet Botnet de sitios WordPress Infección de binarios de Linux y archivos PHP. Los equipos pasan a formar parte de la botnet Torte. Comienzan a distribuir Spam. Un total de 2615 plugins vulnerables permitía la infección de la BotNet. El más utilizado para las infeccíones en los sites ha sido Revolution Slider. eduSatoe Noticias en Internet Plugins Vulnerables JetPack: añade funcionalidades básicas a nuestro WordPress (RRSS, estadísticas…) Twenty Fifteen: diseñador de temas (complemento by default) Ambos usan un paquete conocido como genericons, con fichero vulnerable a XSS example.html. Permite ejecutar código Javascript malicioso y secuestrar un sitio WordPress desde el navegador si el propietario está autenticado como administrador. eduSatoe Modus Operandi Fingerprinting Web Identificar el Servidor Web 2. Indentificar el CMS 3. Identificar plugins del CMS y vulneabilidades 1. eduSatoe Identificando el Servidor eduSatoe Banner Grabbing Identificando la Web WhatWeb Servidor Web: Apache Servidor Web: Apache 2.4.7 Tecnología: SSOO: Ubuntu 14 HTML5 / PHP 5.5.30 / Uso de Sesiones PHP / JavaScript Tecnología: PHP 5.5.9 / Uso de Sesiones PHP Localización: Alemania Localización: España eduSatoe Información del CMS eduSatoe WPScan Información del CMS WPScan CVE-2015-7989 CVE-2015-5715 eduSatoe CVE-2015-5714 Información del CMS eduSatoe WPScan Información del CMS eduSatoe CMSmap Descubrimiento de Directorios eduSatoe DirBuster – Fuerza Bruta Descubrimiento de Directorios eduSatoe OWASP ZAP Spider Información del CMS Tools WhatWeb – Identify CMS, Blogging Platform, Stats Packages & More WPScan – WordPress Security/Vulnerability Scanner CMSmap – Content Management System Security Scanner Droopescan – Plugin Based CMS Security Scanner BlindElephant – Web Application Fingerprinter Web-Sorrow v1.48 – Version Detection, CMS Identification & Enumeration Wappalyzer – Web Technology Identifier (Identify CMS, JavaScript etc.) Wig – WebApp Information Gatherer – Identify CMS eduSatoe Google Dorks Remote Code Execution 30/09/2015 Wordpress Better-wp-security Plugin Remote Code Execution eduSatoe Dork: inurl:wp-content/plugins/better-wp-security Google Dorks Cross Site Scripting 7/10/2015 CVE-2015-7357 WordPress U-Design Theme 2.7.9 Cross Site Scripting Dork: inurl:/wp-theme/u-design/ eduSatoe Google Dorks File Upload Vulnerability 6/11/2015 Wordpress Plugin easy-comment-uploads File Upload Vulnerability Dork: inurl:/wp-content/plugins/easy-comment-uploads/upload-form.php eduSatoe Google Dorks Back-End WordPress Back-End eduSatoe Dork: inurl:.gov/wp-login.php | inurl:.edu/wp-login.php | inurl:.mil/wplogin.php | inurl:.us/wp-login.php Búsqueda de Exploits y Vulnerabilidades Inj3ct0r http://es.0day.today/ WPScan Vulnerability Database https://wpvulndb.com/ Exploit-db https://www.exploit-db.com CVE-Details http://www.cvedetails.com/ Security Focus http://www.securityfocus.com/ WordPress Exploit http://www.wordpressexploit.com/ Intelligente Exploit https://www.intelligentexploit.com/ eduSatoe Informados las 24H Suscribirse a las Web específicas como https://wpvulndb.com/ para recibir correos con las últimas vulnerabilidades. Hacer seguimiento de cuentas en RRSS como por ejemplo el twitter de @inj3ct0r Hacer uso de Google Alerts. eduSatoe ¿ Cómo conseguirlo? ¿ PREGUNTAS ? eduSatoe ¡¡ La Seguridad 100% no existe !! eduSatoe

© Copyright 2026