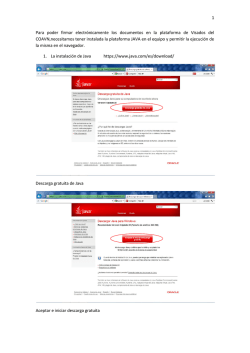

Descargar el PDF