Díptico

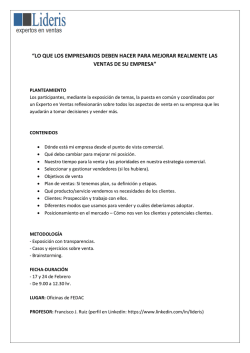

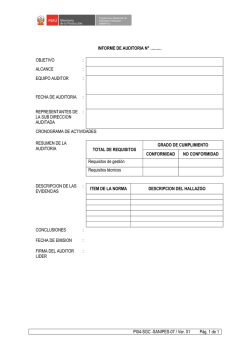

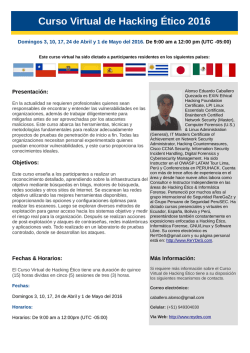

Inscripción Material necesario Número de plazas Cada alumno debe traer su ordenador portátil. En caso de no disponer de uno, debe indicarlo en el correo de inscripción. El curso está previsto para un máximo de 20 asistentes. Las plazas se asignaran en riguroso orden de inscripción. Para formalizar la inscripción, enviar un correo a Candela Rodríguez [email protected]. Cuota de inscripción 390 € Las primeras 10 inscripciones recibirán de regalo el libro “Ethical Hacking: Teoría y práctica para la realización de un pentesting” (0xWord), escrito por Pablo González Pérez. Curso Fechas: 23,24 – 30,31 (octubre) – 6,7 y 13,14 (noviembre) Horario: 17:00 a 21:00 los viernes, 9:00 a 15:00 los sábados Duración: 40 h 20 plazas Lugar de celebración Facultad de Informática Campus de Elviña s/n. 15071. A Coruña Comité organizador Prof. Dr. José Manuel Vázquez Naya1, Prof. Dr. Francisco Javier Nóvoa de Manuel1, Prof. Dr. Alejandro Pazos Sierra1, Prof. Pilar Vila Avendaño2 1Departamento de Tecnologías de la Información y las comunicaciones. Universidade da Coruña 2Centro de formación Aula Nosa Pablo Gonzalez Pérez (Eleven Paths) Experto en Hacking Ético. https://www.linkedin.com/pub/pablo-gonzález-pérez/22/71/463 Daniel González Gutiérrez (PwC España) Experto en Análisis de Riesgos y Metodologías de Auditoria Informática basada en Riesgos. http://es.linkedin.com/pub/daniel-gonzález/52/812/954 Rafael Sánchez (Eleven Paths) Entidades colaboradoras Experto en Auditoria Técnica y Responsable de Proyectos de Seguridad. Co-Organizador de Navaja Negra. https://es.linkedin.com/in/rafasanchezgomez Miguel Angel Garcia Del Moral (Eleven Paths) Experto en Vulnerabilidades Web y Codificación Segura. Escuela de Especialidades Antonio de Escaño https://es.linkedin.com/pub/miguel-angel-garcia-del-moral/73/a02/511 Descripción: El hacking ético es cada día más solicitado por las empresas. En este training, orientado a la práctica del hacking, podrás introducirte y sentar bases en los tipos de auditorías, en la forma de trabajo, en cómo llevar a cabo auditorías y como se debe presentar los resultados de éstas. El alumno obtendrá una visión global del hacking ético, profundizando en ciertas partes prácticas de auditorías. El curso tiene una duración de 40, repartidas en 4 fines de semana. Está orientado a técnicos, técnicos especialistas, informáticos, técnicos y responsables de la seguridad de la información, analistas forenses, peritos judiciales y peritos informáticos. También a cualquier entusiasta de la tecnología. Módulo II. Análisis de riesgos y Metodologías Técnicas basadas en Riesgos (30 y 31 de octubre) 1. 2. 3. Metodología de Auditoria ROA (Basada en Riesgos) a) Activos b) Objetivos de Control c) Controles d) Pruebas Ejemplos de prácticas de seguridad Profesional a) Entorno PYME b) Entorno Empresarial Práctica de una Metodología basada en riesgos a) Práctica global Requisitos: Conocimientos básicos de sistemas operativos. Conocimientos básicos de redes (TCP/IP). Módulo III. Auditoria Perimetral y Web (6 y 7 de noviembre) Temario Módulo I. Auditoria de Sistemas (23 y 24 de octubre) 1. 2. 3. 4. 5. 6. 7. 8. 9. Pruebas Rol Escenario inicial Identificación de servicio, entorno y límites Obtención de los primeros datos de interés Explotación de sistemas Técnicas de movimiento entre máquinas (PtH & Pivoting) Metasploit a) Introducción al framework b) Tipos de módulos c) Comandos básicos d) Exploits a) Locales b) Remotos c) Client-Side Post-Explotación 1. 2. 3. 4. 5. 6. 7. Pruebas Rol Vunerabilidades y conceptos Escenario inicial Identificación de servicios Análisis de información Detección y explotación Módulo IIV. Vulnerabilidades Web y Codificación Segura (13 y 14 de noviembre) 1. 2. 3. 4. ¿Qué es un S-SDLC? ¿Qué procesos lo integran? Vulnerabilidades típicas en el código a) Tipos de Overflow b) Explotación Desarrollo Web y Fortificación

© Copyright 2026