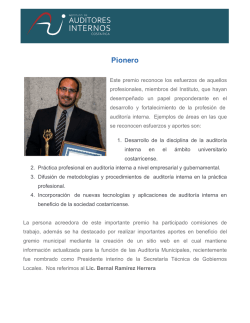

El rol del auditor operativo. Importancia del contador como auditor