descarguela aqui

ESTRATEGAS AÑO 5 -EDICIÓN 28 - MAYO - 2015 ISSN 2145-924K ESTRATEGAS COLOMBIA $ 15.000 / US$ 7.00 La Revista de la Seguridad y la Protección SEGURIDAD DE LA INFORMACIÓN 1 ESTRATEGAS ESTRATEGAS La Revista de la Seguridad y la Protección GERENTE GENERAL Guillermo Lara Paez [email protected] CONSEJO EDITORIAL Nilson Bohorquez Edgar Guerrero Luis Alfredo Cabrera [email protected] PERIODISTAS Lilian Briseth Martínez Alejandra Ramírez [email protected] DISEÑO EDITORIAL Editorial MOGA [email protected] IMPRESION Editorial MOGA Nikolas Mateus [email protected] COMERCIAL Lilian Briseth Martínez [email protected] SUSCRIPCIONES Editorial MOGA [email protected] ESTRATEGAS es una publicación de EDITORIAL MOGA, los artículos aquí publicados no reflejan necesariamente el pensamiento de la revista. Las opiniones expresadas en los artículos son estrictamente responsabilidad del autor. El Consejo Editorial se reserva el derecho a publicar los artículos que estime convenientes. Prohibida la reproducción total o parcial sin autorización expresa y escrita de Editorial Moga - Revista ESTRATEGAS Calle 87 Nº 30 - 40 Bogotá D.C. Telefono: (571) 5 52 48 40 Celular: 315 344 61 95 Sitio Web: www.estrategas.org 2 ESTRATEGAS EDITORIAL GUILLERMO LARA PAEZ Apreciados colegas Hace unos días leía los artículos publicados en la revista dinero edición No 470 del 29 de Mayo de 2015 y que se relaciona sobre las controversias suscitadas con ocasión de la modificación del decreto 356 de 2004 que regula la seguridad privada en Colombia y que hoy que hace transito en el congreso Congruente con la lectura y doliente directo por las amenazas que afectan a la industria de la seguridad privada en nuestro país, sus efectos en la seguridad, prosperidad y generación de empleo, reflexionar en todo su contexto es un buen ejercicio para analizar no solo los contenidos de los artículos y comentarios de la revista si no también las amenazas a las que estamos expuestos los empresarios de la Seguridad privada; en donde se evidencia como común denominador una pérdida de valores en nuestra sociedad. Al leer los artículos y las posiciones radicales que sobre el particular se hacen, me deja perplejo comentarios como los del Doctor Guillermo Botero caracterizado por ser un líder de opinión y representante del gremio de FENALCO, esgrimiendo como argumento para justificar el apoyo a multinacionales de la seguridad privada, como dice textualmente en el articulo pág. 32 “otra razón a favor del ingreso de capitales extranjeros es que debido a la perdida por inseguridad y robos en solo 14 empresas en 2013, que ascendieron a 164.000 millones, se hace necesario la introducción de tecnología que contribuya a controlar esas conductas delictivas y “esa la tienen las empresas extranjeras que saben como combatir la inseguridad”. 3 ESTRATEGAS Ignominiosas y despectivas palabras no merecen otro comentario diferente a aclararle al Doctor Botero, que los directivos de las empresas de seguridad en Colombia la mayoría somos oficiales en retiro de las Fuerzas Militares y los que no lo son, fueron sus progenitores los fundadores; en este sentido quiero manifestarle que la preparación de quienes comandamos hombres, es excepcional, no somos garantes de una sola profesión, algunos ostentamos varios títulos de carreras y especializaciones universitarias dentro de las cuales podemos destacar entre ellas la Administración de la Seguridad y un alto porcentaje son certificados CPP (Certified Protection Professional), PCI (Professional Certified Investigator), PSP (Physical Security Professional), PCB (Professional Certification Board) entre muchas otras certificaciones de carácter internacional. Por lo tanto, la preparación de los hombres de seguridad en Colombia no es para menospreciar, nosotros día a día combatimos la inseguridad, lo hicimos ayer cuando portábamos el uniforme y defendíamos el país, no solo el territorio si no toda la institucionalidad, hoy defendemos los activo mas preciados, protegemos sus bienes; día a día nos preparamos mas y mas buscando mantener el liderazgo en la materia, no solo a nivel latinoamericano si no a nivel mundial; la experiencia que tenemos en el manejo de los riesgos que se presenta en seguridad privada, no hay países que la igualen; no en vano, somos un referente mundial en materia de seguridad integral y gestión del riesgo, si no que también tenemos personas (colombianas todas) que asesoramos empresas y hasta gobiernos en diferentes países, que permanentemente nos están consultando. Con respecto a las tecnologías, estas están al alcance de todos, el avance del internet y la globalización de los mercados es una prueba mas que fehaciente del acceso a las tecnologías de punta. Su mensaje Doctor Botero en el articulo en comento, es interpretado como “no contrate empresas colombianas, contrate empresas extranjeras” mensaje mas que gravoso viniendo de una persona que representa diferentes sectores de la economía y cuya misión principal es la promoción, crecimiento y desarrollo de la empresa y cuyos dirigentes sean sus nacionales. El problema que evidencio es mas una falta de cultura en invertir en seguridad y que repercute en el flujo de caja de los usuarios de los servicios, por que el común denominador es recibir esas tecnologías sin costo y en eso si las empresas extranjeras tienen todo el capital, no solo para disponer medios tecnológicos a pesar de la prohibición existente sobre el particular si no también para comprar el mercado, que lo encuentran en las empresas que están a la venta ofreciéndose como una tabla de salvación por los altos índices de endeudamiento que manejan. 4 ESTRATEGAS La misión de FENALCO, agremiación que usted dignamente dirige la extracte de su pagina web y encontré lo siguiente “FENALCO trabaja por el bien de la Nación y el desarrollo del comercio. Para esto busca la justicia social, lucha por afianzar las instituciones democráticas y promueve la solidaridad gremial, eficiencia y modernización de los empresarios colombianos. Impulsa el desarrollo intelectual, económico y social, de todas las personas vinculadas al Gremio, y es un foro de discusión sobre los problemas del país” Pues entonces Como dirigente de este gremio tan importante como lo es Fenalco quien representa un numero indeterminado de comerciantes entre ellos algunas empresas de vigilancia y seguridad privada, como me gustaría verlo cumpliendo la misión establecida en el gremio que dirige o en su defecto estableciendo foros y en debates públicos defendiendo los intereses y en contra de las amenazas que afectan a la industria de la seguridad privada en Colombia; Amenazas como: Þ El desconocimiento de la sentencia C-123 de 2011 de la Corte Constitucional con respecto al artículo 12 del Decreto 356 de 1994 en el Proyecto de ley No. 72 de 2014/Senado, que ya inició trámite en el Congreso de la Republica Þ El examen de aptitud psicofísica, que pese a todas las advertencias y de contar con el concepto no favorable de la Superintendencia de Vigilancia, fue aprobado como Ley de la Republica, hoy vigente; y ni las ARL ni las entidades médicas, tienen la capacidad de efectuarlo; exámenes que como es obvio siempre terminan pagando las empresas de vigilancia, pese a que la Ley dispuso que fueran las ARL. Þ El Acuerdo Marco de Precios, para el sector de la vigilancia y seguridad privada, impulsado por la Agencia Nacional de Contratación Pública; licitación que está diseñada para que solo finalmente unas 10 empresas de vigilancia puedan contratar con el Estado en los próximo 3 años; evidenciando una incoherencia en temas sensibles como la creación de empresas, libre competencia, generación de empleo y la clara omisión dolosa de los principios rectores de la contratación Estatal. Þ Las inspecciones y cobros coactivos que está haciendo la Secretaria de Hacienda Distrital de la liquidación del impuesto al ICA que les corresponde pagar a las empresas de vigilancia; se constituye en un claro abuso de la administración en razón a la cantidad de vacíos jurídicos existentes en la interpretación de la norma y la forma como se debe liquidar el tributo. 5 ESTRATEGAS Þ De igual forma, las auditorias que está adelantando la Unidad de Gestión Parafiscal y Pensional del Ministerio de Hacienda; en las empresas de vigilancia y seguridad privada, utilizando vacíos normativos y el alto nivel de rotación laboral del personal operativo; generando cobros coactivos y sanciones económicas. Þ El proyecto de ley 213 / Cámara de 2015, que ya inició su trámite legislativo, mediante el cual se establece la figura del “conserje” a fin de sustituir a los vigilantes; proyecto que de convertirse en ley, impedirá a la vigilancia privada prestar sus servicios en el sector residencial. Finalmente, para concluir el diagnostico, doctor Botero, sorprende la indiferencia de muchos empresarios y el desconocimiento de la problemática sectorial de otros, que infieren equivocadamente que estos peligros nunca los afectaran y no vislumbran ningún riesgo sobre su patrimonio; el mismo que hemos construido otros con años de esfuerzo, compromiso, dedicación, en aras de contribuir en la construcción de país colocando granitos de arena como fuentes generadoras de Seguridad, Prosperidad y Trabajo para todos los Colombianos. De no introducirse correctivos inmediatos, diseñar e implementar un plan de desarrollo sectorial, iremos inexorablemente hacia la liquidación de muchas empresas que no resistirán las contingencias y terminara el mercado concentrado en una minoría, que tiene el musculo financiero para resistirlo. Doctor Botero, permítame entonces preguntarle ¿Que estrategias de protección debemos implementar? Si todos los que tenemos poder de decisión y representación en una empresa, enfrentamos a diario riesgos fiscales, laborales, comerciales, civiles, administrativos e incluso penales; en el desarrollo de nuestra misión institucional trabajamos día a día reduciendo las probabilidades de ocurrencia de riesgos y cuyo resultado es la satisfacción de nuestros clientes; como empresarios nos esforzamos en Desarrollar la capacidad de nuestras organizaciones, tratamos siempre de liderar con visión, inspiración e integridad, gestionamos con agilidad añadiendo valor a nuestros clientes, aprovechamos la creatividad e innovación, siempre buscando alcanzar el éxito mediante el talento de las personas y manteniendo en el tiempo resultados sobresalientes para crear un futuro sostenible. COMPRA PRODUCTOS Y SERVICIOS COLOMBIANOS 6 ESTRATEGAS Como usted bien lo ve, hacer empresa en Colombia no es nada fácil, es un tema de hacer las cosas bien y cada día mejor, es preservar los valores que nuestros padres nos inculcaron con tesón, manteniendo la honestidad, la transparencia, el honor, la lealtad y otro sinnúmero de virtudes y valores que como lo he dicho al principio de esta editorial, día a día se están perdiendo en nuestra sociedad. Comentarios sueltos como el que le escuche a usted decir en un foro de empresarios cuando yo pertenecía a su gremio tratando de complacer intereses personales “díganme que digo y eso es lo que digo” son congruente con el articulo de la revista Dinero; pero esto no puede ser al mejor postor sin mediar los alcances de los comentarios que afectan todo un conglomerado y toda una industria para favorecer una minoría. Sabemos que en Latinoamérica, la Seguridad Privada es un sector económico en rápida expansión, creador de una enorme cantidad de empleo formal, gran pagador de impuestos, que contribuye de modo sustancial a cubrir las crecientes necesidades de Seguridad de nuestras sociedades En Colombia, somos un sector que genera aproximadamente 240.000 empleos directos, equivalente al 1,1% del empleo nacional; ventas de $ 6.7 billones, correspondiente al 1,2% del PIB; estamos conformados por un total de 870 empresas, distribuidas en 62 grandes,107 medianas, 78 micro, y 623 pequeñas, de las cuales, aproximadamente el 90% son de origen y tradición familiar; generando un alto impacto social en términos de fuente generadora de empleo y un imprescindible complemento y apoyo a las actividades de Seguridad Publica adelantadas por la Policía Nacional, Para garantizar que el sector continúe siendo un importante motor de la economía Nacional, quiero pedirle Doctor Botero que nos fortalezcamos gremialmente, reafirmando nuestro compromiso con el país, nuestra voluntad de servicio y amor, para que podamos seguir por la senda del éxito y contar con la inmensa satisfacción de que le estamos cumpliendo a Colombia y para que nuestras empresas sigan avanzando en el progreso y desarrollo del país, tripuladas por colombianos valientes”, dejando a su paso la estela del verdadero camino para el progreso y la paz. Si no tenemos el valor de mantenernos firmes en nuestras convicciones, entonces caeremos delante de cualquier otro argumento, o enemigo. Amigo Empresario; Dejamos abierto este espacio para que usted opine sobre este tema que le afecta y afecta la economía de nuestro país. Envié su opinión a [email protected] 7 VIRUS ESTRATEGAS SUN TZU VIRUS VIRUS VIRUS 8 ESTRATEGAS VIRUS VIRUS VIRUS Rápido como el viento, lento como el bosque, raudo y devastador como el fuego, inmóvil como una montaña, difícil de conocer como el yin, móvil como el trueno. 9 ESTRATEGAS E S I R U G I D A D C A M R O F N 10 N IÓ ESTRATEGAS SEGURIDAD DE LA INFORMACIÓN La seguridad es un concepto asociado a la certeza, falta de riesgo o contingencia. Podemos entender como seguridad un estado de cualquier sistema o tipo de información (informático o no) que nos indica que ese sistema o información está libre de peligro, daño o riesgo. Se entiende como peligro o daño todo aquello que pueda afectar su funcionamiento directo o a los resultados que se obtienen. El termino Seguridad de la información es el conjunto de medidas preventivas y reactivas de las organizaciones y de los sistemas con tecnología que permiten resguardar y proteger la información buscando mantener la confidencialidad, la disponibilidad e integridad de la misma. La seguridad informática, se encarga de la seguridad en el medio informático, pero la información puede encontrarse en diferentes medios o formas, y no solo en medios informáticos. Estado de cualquier sistema o tipo de información que nos indica que ese sistema o información está libre de peligro, daño o riesgo. La privacidad, tiene un efecto significativo cuando se habla de seguridad de la información, debido a que es un ámbito de la vida personal del individuo que se desarrolla en un espacio reservado y debe mantenerse confidencial. La seguridad de la información está basada en la tecnología y se debe entender que puede ser confidencial: 11 ESTRATEGAS la información está centralizada y puede tener un alto valor. Puede ser divulgada, mal utilizada, ser robada, borrada o saboteada. La Información se clasifica como: Dos conceptos importantes para tener en cuenta en el manejo de la información son: La seguridad de la información involucra variables a tener en cuenta como; la disponibilidad, comunicación, identificación de problemas, análisis de riesgos, la integridad, confidencialidad, recuperación de los riesgos. La reducción o eliminación de riesgos asociado a una cierta información es el objeto de la seguridad de la información y la seguridad informática. La seguridad de la información tiene como objeto los sistemas el acceso, uso, divulgación, interrupción o destrucción no autorizada de información. 12 ESTRATEGAS La correcta Gestión de la Seguridad de la Información busca establecer y mantener programas, controles y políticas, que tengan como finalidad conservar la confidencialidad, integridad y disponibilidad de la información, si alguna de estas características falla no estamos ante nada seguro. CONFIDENCIALIDAD La confidencialidad es la propiedad que impide la divulgación de información a personas o sistemas no autorizados. Asegura el acceso a la información únicamente a aquellas personas o sistemas que posee la debida autorización. INTEGRIDAD Es la propiedad que busca mantener los datos libres de modificaciones no autorizadas, es el mantener con exactitud la información tal cual fue generada, sin ser manipulada o alterada por personas o procesos no autorizados. DISPONIBILIDAD La disponibilidad es la característica de encontrarse a disposición de quienes deben acceder a ella, ya sean personas, procesos o aplicaciones, es el acceso a la información y a los sistemas por personas autorizadas en el momento que así lo requieran. AUTENTICACIÓN Es la propiedad que permite identificar el generador de la información. Por ejemplo al recibir un mensaje de alguien, estar seguro que es de ese alguien el que lo ha mandado, y no una tercera persona haciéndose pasar por la otra (suplantación de identidad). 13 ESTRATEGAS HACKER QUIEN AMENAZA LA SEGURIDAD Persona con amplios conocimientos en tecnología, bien puede ser informática, electrónica o comunicaciones, mantiene permanentemente actualizado y conoce a fondo todo lo relacionado con programación y sistemas complejos; es un investigador nato que se inclina ante todo por conocer lo relacionado con cadenas de datos cifrados y las posibilidades de acceder a cualquier tipo de "información segura". Su formación y las habilidades que poseen les da una experticia mayor que les permite acceder a sistemas de información seguros, sin ser descubiertos, y también les da la posibilidad de difundir sus conocimientos para que las demás personas se enteren de cómo es que realmente funciona la tecnología y conozcan las debilidades de sus propios sistemas de información. 14 ESTRATEGAS Un cracker, es aquella persona con comportamiento compulsivo, que alardea de su capacidad para romper sistemas electrónicos e informáticos. Un cracker es un hábil conocedor de programación de Software y Hardware; diseña y fabrica programas de guerra y hardware para reventar software y comunicaciones como el teléfono, el correo electrónico o el control de otros computadores remotos. Utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. CRAKER 15 ESTRATEGAS 16 lamer ESTRATEGAS Un lamer es una persona que alardea de pirata informático, cracker o hacker y solo intenta utilizar programas de Hackeo que encuentra en la red, carece de cualquier conocimiento. Son peligrosos por que ponen en práctica todo el Software sin objetivo y con negligencia. 17 ESTRATEGAS * st 23 liz tiv *# tiv te *# ea si 8# si * *# R ispo 233 ispo #*# l d 23 l d 65 d e * # d e 7 2 3 GP S *# AC 14 el M *# o d *# pid rá COPYHACKER Un copyhacker es una persona dedicada a falsificar y crackear hardware, atacan especialmente al sector financiero, los controles de acceso y las tarjetas inteligentes. Copian los métodos de ruptura usados por los hacker y craker y los venden a los bucaneros. A los copyhackers los motiva el dinero, se interesan por poseer conocimientos de tecnología, son aficionados a las revistas técnicas y a leer todo lo que hay en la red. 18 ESTRATEGAS PHREACKER El nombre 'phreaker' se origina en Estados Unidos, en los años 50, y significa monstruo ('freak') del teléfono ('phone'). Algunos de los 'phreaker' se dedicaron a promover ese conocimiento como el Captain Crunch, que en una furgoneta recorrio EEUU., enseñando los secretos del hackeo de líneas telefónicas. Este tipo de haking inicio con el sistema telefónico y continuo con todo tipo de comunicaciones a distancia, incluido el satélite. n ió ac m or nf y a i no o str éfo ól tu . S us ue el M el t e a rica y s a d . elv áb as eto #* erí so vu e f ad pl ica #* at u u De o d stal om br d n 36 la b e s i c a á t d f s r 46 e s * a po de re. *# a d cas *# e ne a s ar r a *# rc sti 0# su cio a e í m we u r o re w a ac tad 778 vo lica sta al irm str cá po es *# siti ap Re s v el f ue re la the M b # su o *# spo las 55 o a ev * so ing ect d i ra u d 8 r g . r a # bo tos 7*3 itiv e n #* lad an di ble #* a da 76 spos do d 539 etal Ch bles ena *#* de edi do *2 di an 71 d na de 2 ia im mo 8 p tu stal 349 ción *#* r-E e co 632 co ult a el i in *# a 4# vio th 6 na s m lit #* iF * * *# form 759 eha ce 55 ar u ivo abi 6# W n n 2 in *# n b f on 3*2 aliz arch * H ó #5 exi ció # *# to of 8 e * s r c 2 t r * n # re * i bu we 73 ite lo 0# co e t d 2 po *# erm d d 864 la OR la tes e n ra *# P da 2 #* d 3 t i t s r * 7 s au ue gu 9 9# te 1 liz M se * # 33 un ea 32 za vo #* vo R *# t Un phreaker es un individuo que posee extensos conocimientos en el área de telefonía terrestre y móvil, se dedica a abrir bandas de líneas celulares, hakear el sistema operativo de los móviles, crear aparatos pare realizar llamadas gratis, agregar crédito a la cuenta de minutos o datos. 19 ESTRATEGAS www.volumenarquitectossas.com 20 ESTRATEGAS NEWBIE Un newbie o "novato de red" es un individuo que inicia su lectura sitios donde encuentra descargas de programas de hackeo, baja todo lo que puede y empieza a trabajar con ellos, estos individuos son mas peligrosos porque accidentalmente pueden dañar sistemas completos en sus sitios de trabajo o sitios a donde envían información sin conocer las consecuencias de sus actos. Un script kiddie o skid kiddie, es un usuario de Internet, sin conocimientos sobre hackeo o crackeo que, aunque aficionado a estos tema, no los conoce en profundidad limitándose a recopilar información de la red y a buscar programas que luego ejecuta, afectando sus propios equipos o los de la red a la que se conecta. 21 ESTRATEGAS 22 ESTRATEGAS Y el usuario mas peligroso para la seguridad de la información es: Usted La seguridad es una actitud. Implica desconfiar sanamente del diario transcurrir en Internet, ese mágico mundo de colores, de mujeres preciosas, hombres atractivos, dinero fácil, bromas simpáticas vídeos espectaculares, ventanas a la intimidad de sus vecinos, amigos, entretenimiento.…………. y estafas. 23 ESTRATEGAS 24 ESTRATEGAS ESTRATEGAS La Revista de la Seguridad y la Protección 25 ESTRATEGAS IN SEGURIDAD INFORMÁTICA Ing J. Alberto Bernal Experto en Seguridad Informática Auditor SGS 27001:2013 Con el uso masivo y cotidiano uso de herramientas de comunicación e información personal y empresarial en Internet día a día, nos han llevado a ubicar cada vez más nuestros datos en la nube (Internet), nuestros emails, fotografías personales, información bancaria , direcciones, números telefónicos, hasta información médica, que es capturada cada segundo, transmitida y almacenada en sistemas informáticos. Creemos erróneamente en la protección automática de nuestros datos por las empresas que nos proveen los diferentes servicios de email, redes, sistemas operativos antivirus. Generalmente cada uno de ellos cumple su tarea de protección pero como dice el refran “una cadena es tan fuerte como su eslabón más débil” ese eslabón más débil somos los usuarios, de que sirve tener un sistema altamente protegido si todo el mundo conoce las contraseña, o la contraseña esta escrita en un papel, o es la fecha de su cumpleaños, esos descuidos son los que hacen vulnerable cualquier sistema. Nosotros debemos responsabilizarnos de la protección de nuestra información debemos tener cuidado en donde nos conectamos, mantener actualizados los sistemas operativos, antivirus, además en las empresas preferiblemente utilizar antivirus pagos, ya que en su mayoría agregan 26 ESTRATEGAS una serie de herramientas para prevenir fraudes. "Las organizaciones gastan millones de dólares en firewalls y dispositivos de seguridad, pero tiran el dinero porque ninguna de estas medidas cubre el eslabón más débil de la cadena de seguridad: la gente que usa y administra los ordenadores" -- Kevin Mitnick La seguridad informática y la seguridad física tienen mucho en común se deben definir perímetros, controles de acceso, protocolos de respuesta además que ambas áreas deben proteger de robos, fraudes, sabotajes a nuestros protegidos, con el creciente apoyo en en herramientas digitales en vigilancia física es bueno empezar a capacitar a todos colaboradores de nuestra empresa en métodos de protección de la seguridad de las empresas, los criminales ya utilizan muchas técnicas para interceptar correos electrónicos, acceder a cámaras ip de vigilancia por Internet y pueden hacer trabajos de inteligencia sin acercarse a nuestras instituciones o áreas protegidas con una sola USB infectada con la herramienta apropiada de ataque se puede empezar a tener acceso a horas de entrada y salida de personal bases de datos de huellas en los sistemas de comparación biométrica con solo esta información pueden empezar a planear accesos no autorizados a instalaciones físicas. Es hora de alcanzar el nivel de conocimiento de los delincuentes capacitar a todas la áreas de la organización desde la señora de servicios generales (casi siempre son expertas en inteligencia), hasta gerencia, pasando por nuestros hombres y mujeres que trabajan día prestando vigilancia en las empresas e instituciones. 27 ESTRATEGAS 28 ESTRATEGAS 29 ESTRATEGAS ¿ESTA USTED PREPARADO PARA EL FUTURO? CHRISTIAN SAAVEDRA MITROVICH CONSULTOR EMPRESARIAL Asombroso por decir lo menos es este mundo en el que nos está tocando vivir. El padre de la Administración moderna el Profesor Peter Drucker nos advierte que estamos en una época de las que solo se presentan cada doscientos o trescientos años, creo que se queda corto en su apreciación pues vivimos una época como nunca antes se vio, en la que no comprendemos que es lo que nos está pasando y observar el pasado y el presente no nos ayuda a entender el futuro. Estamos presenciando el salto de la revolución industrial a la revolución de la creatividad, entendido este concepto como el despliegue del conocimiento especializado, la innovación y el talento. El gurú mundial de la Excelencia Tom Peters afirma con cierto grado de ironía que si usted, que observa lo que esta pasando, no está confundido es porque Usted no está poniendo cuidado. En los umbrales de la revolución industrial de finales del siglo XIX, los campesinos, artesanos, mineros y demás personas ocupadas en actividades manuales, abandonaron paulatinamente sus oficios para trabajar en las fábricas y grandes complejos industriales y manufactureros. Este cambio trajo transformaciones económicas, sociales, técnicas y culturales que hasta hace poco estuvieron vigentes y que representaron un hito en la historia de la humanidad. Se avanzó en muchos campos, entre ellos grandes avances en la medicina y en los hábitos higiénicos, el aumento progresivo en la producción de alimentos, gracias a la mecanización y al uso intensivo de fertilizantes, las máquinas empezaron a usarse en transporte y comunicación y se 30 ESTRATEGAS produjeron entonces grandes cambios demográficos y sociales, por el aumento de la población, la migración de los trabajadores del campo hacia las fronteras de los centros urbanos donde se ubican las fábricas, que crecían incesantemente su oferta de trabajo y se inicia una nueva relación entre los dueños del capital y los dueños del trabajo. Empieza a aumentar la esperanza de vida de las personas y su capacidad de consumo, se empiezan a ampliar los mercados. descomponer el trabajo en tareas simples, analizarlas, medirlas y exigir a los trabajadores el estricto cumplimiento de las tareas, en el tiempo necesario y con la calidad requerida. Se da inicio a la era de los tiempos y movimientos, a las jerarquías y aun estilo de empresariado basado en la burocracia. Son reconocidas, mis queridos lectores, las caras de sorpresa de los asistentes a las legendarias conferencias del Dr Gary Hammel donde pregunta, y bien, quien dirige su empresa?, y la respuesta recurrentes es por supuesto, el Gerente, el Presidente, La Junta Directiva u orgullosamente se dice, todos nosotros y el Dr Hammel contesta que si bien la respuesta es correcta no es toda la verdad. La revolución industrial no hubiese podido prosperar sin el concurso y el desarrollo de los transportes que llevan las mercancías producidas en la fabricas hasta los mercados donde se consumían y llevan a las personas desde sus hogares hasta las fábricas. Gracias a la industria del transporte se da inicio en gran escala al comercio interno y al comercio internacional , aparecen entonces los mercados financieros y la figura de la acumulación del capital da origen a la economía política, a la economía, al capitalismo y al se vale todo para la generación de utilidades y la rentabilidad. En gran medida quienes dirigen su empresa son Taylor y Fayol y unos cuantos teóricos y ejecutores fallecidos hace tiempo, quienes inventaron las reglas y las convenciones de la Administración moderna por allá en los comienzos del siglo XX, son sus espíritus burlones quienes habitan en la máquina oxidada de la administración quienes forjan, todavía, con su mano invisible la forma en que se dirigen las empresas y el dr Hammel se pregunta si la Administración de Empresas ha fallecido? Estamos haciendo notar que a finales del siglo XIX y comienzos del siglo XX, la producción en serie, la necesidad de la especialización en el trabajo y el requerimiento creciente de mano de obra calificada, le da vida a la administración de empresas a través del Economista e Ingeniero americano Frederick Taylor y su famosa obra Fundamentos de la Administración Científica: Quienes en su momento abandonaron sus oficios para trabajar en las fábricas, como se imaginaban que serían las empresas en las que 31 ESTRATEGAS trabajarían, ahora nosotros en el umbral de la revolución de la creatividad y la innovación, en pleno siglo XXI, como nos imaginamos que serán las empresas del futuro, el cual ya es hoy, y quienes las van a dirigir?, por favor avance mentalmente cinco, diez o veinte años y pregúntese como serán las empresas, como estarán organizadas y dirigidas las empresas del mañana?, como serán las teorías y las practicas que van a crear la diferencia entre lo viejo y lo nuevo?, que habrá de diferente en la manera de dirigir o “manejar” al gran protagonista de todos los cambios, naturales o inducidos, al que los crea y luego los sufre, el ser humano. solamente dos empleados: una persona y un perro, la persona estaría allí para alimentar al perro y el perro estaría allí, !! para evitar que la persona tocara las máquinas.¡¡. También son suyas las palabras: El cambio es la religión de nuestra era. Para mirar al futuro volvamos al presente y le propongo que proyecte algunas de las tendencias que mencionamos a continuación y que hacen de este mundo un lugar tan particular: ● Incremento en los volúmenes de trabajo, un ejecutivo maneja hoy en un día la información que hasta hace poco manejaba en un año. Como manejar el talento, la creatividad y medir el desempeño, que haremos mañana para sorprender a los Directivos de hoy y a nuestros respetados amigos Taylor y Fayol. ● Aumento de la complejidad, la facilidad de acceder y procesar información involucra actores nuevos y relaciones de complejísimo calibre respecto a una situación aparentemente simple, cada vez es mayor el número de piezas que se mueven en una compañía en relación con la que permanecen fijas. En el futuro, aparentemente, no existirán las empresas como las conocemos hoy, existirán “redes de comunidades temáticas” impulsadas por la tecnología, la cultura emergente, las necesidades sociales y los sistemas gubernamentales en permanente crisis. Estas redes mediante el BPO, desarrollaran “proyectos de trabajo” remunerados por resultados, que unirán digitalmente a compradores y vendedores. Y la regulación y la desregulación?, bien, gracias. ● Crecimiento desproporcionado de la incertidumbre y el estrés, cada día parece que perdemos más y más el control y la certidumbre sobre las personas y las cosas. ● Estrechamiento del tiempo, el tiempo que nos toma desplazarnos de un lugar a otro, la avalancha de nuevas tecnologías, las cuales no El gurú del liderazgo, el Dr Warren Bennis, predijo medio en serio medio en broma que la empresa del futuro tendría 32 ESTRATEGAS sabemos todavía si las usamos o nos usan, el crecimiento desproporcionado de los distractores, etc, etc, da como resultado que el tiempo útil para trabajar y el tiempo dedicado a la familia, al estudio, al descanso, al ocio, a la espiritualidad, sea cada vez menor. permanentemente innovadoras, la creación del clima organizacional que estimule a la gente a rendir, a crecer y a permanecer, resistir el estrés, parecen ser asuntos que no puede resolver el viejo modelo de la Administración. Tal vez debemos aceptar que los Ingenieros Taylor y Fayol ya hicieron su trabajo. ● Estrechamiento del espacio, el producto o servicio que Usted no puede proveer hoy, mañana estará en manos de sus clientes despachados desde China o suministrado por BPO desde India. Tal vez no sea conveniente por hoy estresarlo más, déjeme despedirme con una pregunta muy simple: ¿Preparado para el futuro?. ● Estrechamiento de los márgenes, el producto o servicio que usted no puede proveer hoy, mañana estará en manos de su cliente, a la mitad o menos de su precio, Made in China o India. Christian Saavedra Mitrovich ● Viralizacion de la social media entre la fuerza de trabajo, la avalancha de redes, wikis, videoconferencias, youtubes, hangouts, itunes, los blogs, los mercados de opinión, etc, etc, no nos hemos puesto de acuerdo todavía en su impacto en el rendimiento en el trabajo. ● Envejecimiento de la fuerza de trabajo y aumento en la edad de jubilación, sabía Usted que un niño que entra hoy a la escuela se estará retirando en el año 2080. ● Aumento exponencial de la competencia, lo que algunos expertos han dado en llamar la hipercompetencia, tanto local, nacional, regional y global. En resumen, mis queridos lectores, las empresas y las personas afrontamos nuevos desafíos, volverse más adaptables al cambio y la incertidumbre, reaccionar de forma más rápida y profunda que antes, ser 33 ESTRATEGAS 34 ESTRATEGAS HACKEANDO SU CEREBRO El Ingeniero Social es un experto en obtener información de acceso a sistemas a través de la INGENIERÍA SOCIAL, logra este objetivo atacando sus intereses personales, creando un perfil de su víctima con la información que encuentra en las redes sociales, luego diseña un personaje ficticio ideal, muy parecido a su pareja, amigo o compañero de trabajo, crea correo y perfiles sociales, luego se hace amigo de sus amigos y finalmente usted esta en medio de una red, a la cual usted cae por que hay una gran cantidad de distractores de percepción, que engañan su cerebro haciéndolo sentir seguro. Y finalmente viene el !Hola¡ tu eres.., Y se inicia una conversación de cosas triviales que lo llevan a entregar información sin forzarlo y sin hacer preguntas directas, para obtener claves o respuestas a preguntas de seguridad en sus bancos o cuentas de usuario de plataformas. Usted proporciona toda la información personal y profesional sin ser forzado. LA RED ES UN MUNDO IMAGINARIO, SEA ESCÉPTICO YO DE MASCOTA TENGO UN GATO, SE LLAMA ZEUS Y ES DE COLOR BLANCO Y TU TIENES MASCOTA. 35 ESTRATEGAS COMPORTAMIENTOS SEGUROS CELULARES Y TABLETAS ● ● ● ● ● ● ● ● ● ● No pierda de vista su dispositivo. No preste su dispositivo. Active el bluetooth o infrarrojos, solo si es necesario. No acepte conexiones o reciba archivos de desconocidos. No se conecte a redes publicas abiertas. Ignore y elimine mensajes SMS o MMS de desconocidos. Active el acceso mediante PIN o Huella Dactilar. Elimine las aplicaciones que no use. Reporte y Bloquee la tarjeta SIM en caso de pérdida. No descargue software o aplicaciones de sitios no autorizados por el fabricante. ● Elimine las conversaciones y archivos periodicamente. Wi Fi ● ● ● ● ● ● Establezca que equipos se puedan conectar al punto de acceso. Desconectar el punto de acceso si no lo va a utilizar. Cambie la contraseña de ingreso a la red semanalmente. Use encriptación WPA (WEP es inseguro). No distribuya la clave a desconocidos. Revise periódicamente la configuración de la red. COMERCIO ELECTRÓNICO ● Solo realice transacciones en sitios seguros donde la dirección comienza por httpS y aparece un candado en la parte inferior derecha de su navegador. ● El banco nunca pide información confidencial por correo electrónico ni por teléfono. ● No use equipos públicos (cibercafés, estaciones o aeropuertos, etc) para realizar transacciones comerciales. ● Cierre su sesión cuando acabe sus operaciones financieras. ● Instale alguna herramienta de antifraude. EN CASA ● Explique a los menores de edad sobre los peligros que puede encontrar en la Red. ● Asista al menor en la navegación. ● No facilite información personal (nombre, dirección, teléfono, contraseñas, fotografías, etc.). ● Tome una actitud escéptica ante la información en la red. ● Confirme las identidades de los ‘ciber-amigos’. ● Informe cualquier conducta o contacto que le resulte incómodo o sospechoso. ● Modere su tiempo de conexión en la red. ● Utilice herramientas de control parental. 36 ESTRATEGAS EN LOS SISTEMAS DE INFORMACIÓN INTERNET Y REDES ● No descargue/ejecute ficheros sospechosos. ● Cuando descarga archivos examinelos con anti virus. ● Mantenga actualizado su navegador. ● Configure el nivel de seguridad del su navegador. ● Instale programas legales. ● Borre las cookies, los ficheros temporales y el historial periodicamente. REDES SOCIALES Y MENSAJERÍA ● Rechace ficheros adjuntos que no haya solicitado. ● Sea escéptico en las conversaciones con contactos desconocidos. ● No de información o datos confidenciales (contraseñas, nombres de usuario, datos bancarios, etc.). ● No transmita información o imágenes que le comprometan y que luego serán usadas en su contra. ● No trate asuntos laborales por estos canales. ● No se refiera a terceros en estos canales. ● No transmita imágenes intimas o comprometedoras. ● Evite las charlas radicales (provocadoras, racistas, humillantes, extremistas, etc.). COMPUTADORES ● Nunca pierda de vista su equipo en lugares públicos para evitar que sea sustraído. ● Use candado físico para anclar el portátil a su sitio de trabajo. ● Cifre el el acceso a su equipo. ● Elimine datos innecesarios almacenados en el equipo. CORREO ELECTRÓNICO ● ● ● ● ● ● ● No abra correos de desconocidos. No abra información que no solicito. No abra ficheros adjuntos con nombres extraños. Use filtro anti-spam. Use un anti virus antes de abrir archivos. No responda a mensajes sospechosos o falsos, ni reenvié cadenas. Borre la lista de destinatarios cuando reenvíe mensajes o use el CCO. 37 ESTRATEGAS MEJORES SITIOS DE SEGURIDAD INFORMÁTICA 38 ESTRATEGAS 39 ESTRATEGAS 40

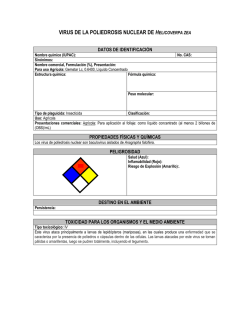

© Copyright 2026