Ethical Hacking

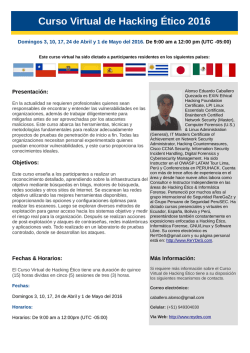

Ethical Hacking DESCRIPCIÓN EGRESADOS Con el crecimiento exponencial de la Internet y su infraestructura, cada vez son más las organizaciones que apuestan por Internet como un medio, para brindar servicios a sus clientes y guardar su información. El Ethical Hacking es el proceso por el cual, se utilizan las mismas técnicas y herramientas de un atacante malicioso para atacar a una organización de una manera controlada; esta filosofía resulta de la práctica probada: "para atrapar a un ladrón debes pensar como un ladrón". • Network Security Specialist OBJETIVO Este programa proporciona al participante el conocimiento y las habilidades para ayudar a las organizaciones para que tomen todas las medidas preventivas en contra de agresiones maliciosas, valiéndose para ello, de las pruebas de intrusión, los cuales evalúan la seguridad técnica de los sistemas de información, redes de datos, aplicaciones web, servidores expuestos entre otros componentes tecnológicos. METODOLOGÍA El programa se encuentra estructurado en sesiones teórico-prácticas, donde se propicia la participación de los alumnos en cada clase, ya sea compartiendo experiencias de su contexto laboral como desarrollando laboratorios del tema diseñados para consolidar el aprendizaje. Como recurso de enseñanza, cada alumno cuenta con una computadora de uso personal; material educativo digital que consta de las sesiones del curso, laboratorios, tareas, diapositivas de cada tema, lecturas de apoyo y videos. CERTIFICACIÓN Al finalizar y aprobar el programa, con nota mínima catorce (14), el participante obtendrá el certificado en especialista en: DIRIGIDO Ethical Hacking El programa está dirigido a: • Profesionales y Técnicos Especializado en Seguridad PRE-REQUISITOS • Conocimiento de Microsoft Windows (intermedio) • Conocimiento de Microsoft Linux (intermedio) • Conocimiento de Protocolo TCP-IP (intermedia) • Conocimiento de Seguridad de Redes (intermedia) INFORMES: Central: 633 5555 [email protected] SEDE MIRAFLORES Calle Diez Canseco Cdra. 2 SEDE INDEPENDENCIA Av. Carlos Izaguirre 233 COLEGIO SOPHIANUM Av. Salaverry 2100 - San Isidro SEDE SAN MIGUEL Av. Federico Gallese 847 SEDE BREÑA Av. Brasil 714 – 792 (CC La Rambla piso 3) UNIVERSIDAD CHAMPAGNAT Av. Mariscal Castilla 1270, Santiago de Surco Ethical Hacking PLAN CURRICULAR N° CURSO HORAS 1 Ethical Hacking 45 RUTA DE CAPACITACIÓN Network Administrator Network Security Specialist Ethical Hacking Lab Forense COMPETENCIAS TEMAS • Reconoce la importancia de utilizar una metodología durante el proceso de Ethical Hacking. OBJETIVOS El Proceso de Ethical Hacking • Ethical Hacking • Historia de los Hackers • Conceptos Básicos • Tipos de Evaluación • Estudios y Certificaciones • Etapas del Ethical Hacking • Metodología de Evaluación • Identificar la manera de operar de los hackers. • Realizar una prueba de penetración. • Utilizar las herramientas para un proceso de Ethical Hacking. • Aplica la metodología OSSTMM desarrollada por ISECOM para pruebas de seguridad de redes. Sistema Operativo Linux • Distribuciones Linux • Consola Linux (GNU) • Comandos Linux • Sistema de Archivos • Instalación de Software INFORMES: Central: 633 5555 [email protected] SEDE MIRAFLORES Calle Diez Canseco Cdra. 2 SEDE INDEPENDENCIA Av. Carlos Izaguirre 233 COLEGIO SOPHIANUM Av. Salaverry 2100 - San Isidro SEDE SAN MIGUEL Av. Federico Gallese 847 SEDE BREÑA Av. Brasil 714 – 792 (CC La Rambla piso 3) UNIVERSIDAD CHAMPAGNAT Av. Mariscal Castilla 1270, Santiago de Surco Ethical Hacking Seguridad en Protocolos TCP/IP • Protocolos de la pila TCP/IP • Sniffing • Envenenamiento ARP • Denegación de Servicio • Software Malintencionado (Malware) • Proceso de Captura de Paquetes en la Red Análisis de Vulnerabilidades • Priorización del Análisis • Analizadores a Nivel Plataforma • Analizadores a Nivel Aplicación • Análisis de Vulnerabilidades a Nivel Plataforma • Análisis de Vulnerabilidades a Nivel Aplicación Inseguridad en Aplicaciones Web • Vulnerabilidades Web • Frameworks de Aprendizaje • Metodología de Evaluación • Explotando vulnerabilidades Web Reconocimiento del Objetivo • Proceso de Reconocimiento • Planificación del Ethical Hacking • Google Hacking • Interrogación DNS • Herramientas de Reconocimiento • Buscando Información Sensible Explotación de Vulnerabilidades • Trabajando con Exploits • Metasploit Framework • La Navaja Suiza del Hacker • Proceso de Explotación de Vulnerabilidades Scanning y Enumeración • Escaneo de Puertos • Enumeración de Servicios • NMAP • Uso de Herramientas Scanning FECHA DE INICIO: PRÓXIMO INICIO: SEDE: HORARIO: PRECIO: INFORMES: Central: 633 5555 [email protected] SEDE MIRAFLORES Calle Diez Canseco Cdra. 2 SEDE INDEPENDENCIA Av. Carlos Izaguirre 233 COLEGIO SOPHIANUM Av. Salaverry 2100 - San Isidro SEDE SAN MIGUEL Av. Federico Gallese 847 SEDE BREÑA Av. Brasil 714 – 792 (CC La Rambla piso 3) UNIVERSIDAD CHAMPAGNAT Av. Mariscal Castilla 1270, Santiago de Surco

© Copyright 2026