Seguridad en Entornos Virtualizados y Cloud

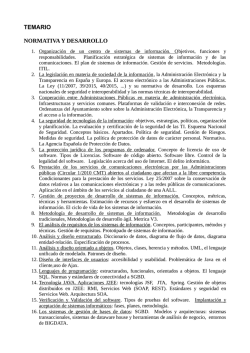

Seguridad en Entornos Virtualizados y Cloud De la virtualización al Data Center plenamente virtualizado Durante la última década, la revolución tecnológica más relevante ha sido, sin duda, la completa aceptación de la virtualización en nuestras infraestructuras de IT. Hemos asumido sus esquemas y bondades, y podríamos decir que la época del paso de lo físico a lo virtual, está en fase de completarse. BIG TECHNOLOGY es la apuesta del distribuidor de valor añadido Exclusive Networks para la transformación del Data Center, incluyendo en su portfolio soluciones de infraestructura disruptivas para el almacenamiento, la computación y las redes de nueva generación que suponen un cambio y evolución de los modelos tradicionales de Seguridad IT, basados en appliance, hacia Dicho esto, es importante ser conscientes de que es una primera fase solo la introducción a una primera beta completa y estable que, indudablemente, nos ha abierto las puertas a un potencial de servicio impresionante. Por fin, la promesa de adaptar la tecnología al negocio y no al contrario, para ser un propulsor del mismo, está realmente al alcance de las compañías de todo tamaño y tipología. El cloud, la flexibilidad de los modelos Software Defined, las aproximaciones multi-tenant o el pago por uso, son solamente algunas de las tendencias que acelerarán esta evolución drástica ya imparable. nuevas soluciones hiperconvergentes, Pero esta adaptación ha conllevado importantes modificaciones en los patrones de virtualizadas y cloud-based. comportamiento de los usuarios, las aplicaciones y la explotación de las plataformas, y es ahí donde siguen quedando muchas incógnitas mal resueltas. La homologación de modelos de infraestructuras mejor adaptados, que requieran menos esfuerzo humano y menor inversión de tiempo, es el primero de los pasos a seguir, y el cloud, público o privado, es la gran muestra de ello. Necesitamos no dedicar recursos, ya que cada vez son más limitados y medidos, a las capas inferiores, para de verdad centrar esfuerzos e inversiones a los niveles superiores, que son los realmente ligados al negocio y tienen impacto en el valor de la tecnología sobre los mismos. Es el fin de la Tufin propone la Security Policy Orchestration de nuestros Data Centers, considerando incluso el soporte de Vmware NSX para una homologación total de nuestras normativas de seguridad internas, evitando los hándicaps de una tediosa gestión ‘Artesanía Digital’. Y, por supuesto, como base de nuestro modelo de explotación se incluyen también las medidas de control oportunas. La capa de seguridad es indispensable, ya lo tenemos asumido, y ningún servicio será realmente profesional sin una aproximación razonable, gestionable, flexible y ágil que cubra los riesgos casi implícitos al mismo. De hecho, el usuario final tenderá a exigir cada vez más unos niveles altos en esta materia. manual de nuestras líneas de firewalling Es en este punto en donde notamos carencias importantes y donde certificamos que el actual múltiples, optimizando sus políticas estado de la relación entre virtualización y Data Center es una mera primera versión, con sus desplegadas sin conflictos o errores, carencias y deficiencias aún pendientes de solventar. ni consumo innecesario de rendimiento en cada dispositivo. Es normal, aún queda mucho camino por recorrer. Del perímetro y el tráfico Norte-Sur, a las complejas estructuras cloud y el tráfico Este-Oeste Arista Networks pone a su disposición switches específicamente desarrollados para dar, además de los rendimientos de conmutación necesarios en un entorno de Data Center, una serie de herramientas específicas para una más avanzada visibilidad de tráficos, máquinas virtuales o jobs Hadoop, una RESTFUL API con acceso a toda la información resultante y un sistema operativo abierto a todas las Si analizamos en detalle los últimos 6 o 7 años, el ritmo evolutivo de nuestras arquitecturas ha sido vertiginoso, y sus constantes modificaciones apenas han dado margen para una adaptación de las soluciones de seguridad a éstas, principalmente, porque en muy poco espacio de tiempo, el enfoque orientado plenamente al control del perímetro, ha variado por una aproximación que debe estar centrada en los aplicativos; de un flujo mayoritario de Norte-Sur, se ha pasado a un etéreo y masivo tráfico Este-Oeste, que además queda interiorizado en las complejas ‘cajas negras’ que representan nuestros entornos virtualizados. Las máquinas virtuales, que son meros conjuntos de procesos, se comunican entre sí a través de flexibles y cambiantes redes virtuales, que simplemente son meras representaciones de las intercomunicaciones entre dichos procesos. Nada es totalmente “real”. posibilidades que se puedan requerir Y ésta es la clave. Difícilmente podremos hacer una aproximación acertada de seguridad, para la implantación de una propuesta si seguimos tratando los entornos virtualizados con representaciones similares a las físicas, SDN real y alcanzable. pues arrastramos la complejidad e inflexibilidad de las mismas a su interior, lastrando y dejando incompletas las propuestas en esta materia. La seguridad, definitivamente, ha ido al rebufo de la virtualización, y apenas ha sido capaz de dar una mínima cobertura con sus adaptaciones del mundo físico al virtual. Pasamos de saturar nuestros racks con puertos de uplink y trunks incontrolados hacia hardware Sophos ha ido evolucionando desde un fabricante de antivirus, hasta un completo portfolio de productos de seguridad, en donde destaca su aproximación al mundo de la virtualización gracias a su versión for vShield, que permite una más efectiva protección, con una gran reducción de consumo de recusos, con cobertura total a los sistemas operativos guest alojados en nuestras plataformas appliances sin ninguna compatibilidad ni integración con los hipervisores, a la pérdida total de segmentación de las enormes DMZs y cores de servidores virtuales, facilitando el camuflado de hackers y malwares durante meses. De ahí que los impactos de los ataques y los volúmenes de información extraída de manera ilícita, hayan crecido exponencialmente. Es fácil, solo hay que tener paciencia y no llamar mucho la atención, pues ni siquiera hay herramientas que aporten una visibilidad suficiente en estas nubes incontroladas. Sumemos algunas carencias adicionales como switches no específicos de Data Center, limitados e inflexibles; la escasa interacción entre los equipos ‘de Sistemas’, ‘de Comunicaciones’ y ‘de Seguridad’ (La Eterna Guerra); o los malos rendimientos que han aportados los virtual appliances de seguridad, principalmente, por ser meras de virtualización, y con la habitual simplicidad de gestión propia del fabricante. 2 Datasheet ASLAN: Seguridad en Entornos Virtualizados y Cloud conversiones de físico a virtual, no específicamente desarrolladas para tal uso, y, por tanto, con muchas carencias como el consumo de recursos inasumibles, límites de throughput por licencia, y una inexistente gestión de errores cuando éstos provienen de la plataforma que los soportaban (véase las críticas faltas de IOPS de las SAN, por ej). Imperfecto caldo de cultivo. Palo Alto Networks ya es considerado el auténtico partícipe de la revolución Y, además, los ritmos en la puesta en producción eran vertiginosamente distintos. del firewalling, habiendo dado fin a una La Virtualización nació ágil e inmediata, mientras que la seguridad ha sido totalmente pobre propuesta liderada por grandes manual, e incluso, artesanal. vendors que apenas superaban la capa 4 OSI en sus expectativas. Ahora, al reconocimiento líder de aplicaciones Cloud & entornos multi-tenant, virtualización de red y SDN y la detección de usuarios, entre otras funcionalidades, une una estrecha Pero seamos optimistas y veamos la evolución futura, ya presente: OpenStack, las distintas integración con Vmware NSX, para aproximaciones a la orquestación y la virtualización de las redes (SDN, NFV o cualquiera que nos depare el futuro), incluyen en su ADN la inquietud de superar esta mala adaptación. La compleja integración de los productos de seguridad, mejorará radicalmente teniendo poder por fin hacer una propuesta realista de firewall dentro de los entornos de virtualización, y no solo un acceso a los flujos de tráfico internos más directo y sencillo, pero, además, con ligada al perímetro. configuraciones adaptadas y automatizadas de inmediato. Solamente habrá que mejorar el desencapsulado de los nuevos protocolos tipo VXLAN o NVGRE, para no perder definitivamente la visibilidad lógica de los tránsitos de información. Pero esto ya está planteado desde su diseño y será más que factible gracias a ello. De esta manera, incluso los importantes hándicaps de los formatos cloud y los entornos F5 Networks lidera desde hace multi-tenant, que proveen servicio a multitud de clientes con sets de aplicativos enormes años el mundo de la publicación de y muy variados, y en donde los proveedores y equipos de IT internos apenas disponen aplicaciones y el balanceo de carga, de detalles específicos sobre los mismos, estarán contemplados y recibirán respuesta. pero su enfoque va mucho más allá, Son entornos cambiantes que pondrán servicios en producción y los eliminarán con tanta desde que diversificó su mensaje con agilidad, que la capa de seguridad ha de ser innata, sin necesidad de interacción manual opciones avanzadas de seguridad en dicho proceso. y Cloud provisioning, siendo pieza clave en nuestra propuesta SDN y permitiendo Lógicamente, es imposible seguir adaptando medidas basadas en hardware appliance para la automatización de todo el proceso este tipo de arquitecturas, tal y como ha quedado patente, por lo que las soluciones serán de publicación de servicios y liberación diseñadas de manera radicalmente distinta, centrándose en el tráfico Este - Oeste Datasheet ASLAN: Seguridad en Entornos Virtualizados y Cloud posterior de recursos. 3 y en la visibilidad, para, a partir de ahí, aportar el valor de las últimas técnicas de detección y eliminación de malware, bloqueo de accesos indeseados, protección de vulnerabilidades, etc, muy probablemente, al cobijo del BIG DATA y su magnitud de potencia. Nutanix es ampliamente reconocido como el líder de la hiperconvergencia, tras aunar computación y almacenamiento al servicio del hipervisor que escojamos (soporta actualmente ESXi, HyperV y KVM), y garantizando rendimentos máximos y escalabilidad lineal, con una gestión mínima de la infraestructura. Y, no queremos dejar de reseñar, que toda esta promesa y este enorme potencial seguirá estando difícilmente alcanzable sin una renovación importante en las infraestructuras que alojen nuestras plataformas de virtualización, pues la arquitectura tradicional basada en multicapas, no permite dar un enfoque suficientemente ágil en su gestión, ni con las garantías de rendimiento que este tipo de productos, mucho más ambiciosos y automatizados, requieren. Ha sido y será el hándicap de los virtual appliances de seguridad, que apenas han podido crecer, ante la desconfianza de garantías de rendimiento, sobre todo a nivel de IOPS, de las infraestructuras basadas en SAN. La evolución habrá de ser conjunta y es hora de iniciarla. La novedosa tecnología vArmour ha sido la primera en plantear una propuesta de seguridad específicamente diseñada para un Data Center ampliamente virtualizado, pero con segmentos aún físicos, y adaptado a las condiciones 2013 2014 Del Hardware Appliance al Virtual Appliance 2015 2016 2017 Virtualización de Red y SDN 2018 2019 Real Security Orchestration que planteamos en este documento, permitiendo una aproximación N ÓN I IÓ C C A A Z LIIZ A AL distribuida, con opciones físicas y virtuales, que aporta gran visibilidad U TU RT V VIIR y protección, independientemente del esquema de red planteado, bien como solución individual, o bien, integrada con Vmware NSX o Nuage Networks, y con soporte variado de hipervisores. Sa andboxing y solucciones AntiAPTs FISÍCO 99% VIRTUALIZADO CLOUD PRIVADO y PÚBLICO Big Technology C/ Caleruega, 102-104. Planta 10. 28033 Madrid Tel: 902 10 88 72. Fax: 917 662 634 [email protected] www.bigtec.com/es CLOUD HIBRIDA y SERVICIOS INTERCLOUDS

© Copyright 2026