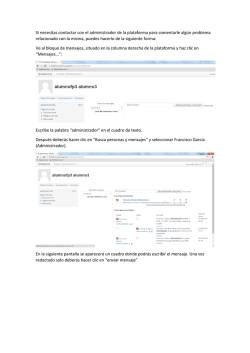

Sophos Central Ayuda