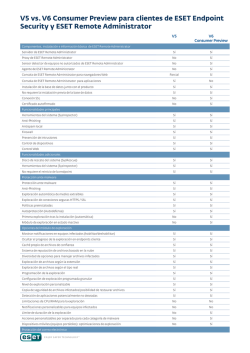

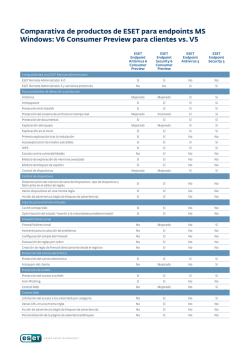

1. ESET Endpoint Security