Armitage

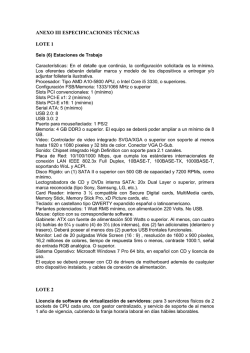

HACKING SCHOOL Armitage Antonio F. Díaz José Antonio Gómez 2015 Armitage ● ● Interfaz gráfica para metasploit Facilita los test de penetración ● ● Combina otras herramientas: nmap Vista de: Módulos Targets Tabs 2 Configuración de evaluación ● Kali Linux – ● Kali Linux (2º host para sesión compartida) – ● ● eth0:NAT , eth1: 192.168.1.2 Metasploitable 2: (Ubuntu) (msfadmin::msfadmin) – eth0: 192.168.1.10, eth1: 192.168.2.1 – http://sourceforge.net/projects/metasploitable/files/Metasploitable2/ XP – ● eth0:NAT , eth1: 192.168.1.1 192.168.1.12 XP – 192.168.2.12 3 Configuración de evaluación eth0: NAT eth0: NAT eth1: 192.168.1.1 192.168.1.12 Sesión compartida eth1: 192.168.1.2 192.168.1.0/24 eth0: 192.168.1.10 192.168.2.0/24 Eth1: 192.168.2.1 Metasploitable 2 192.168.1.12 4 Configurar host Metasploit 2 ● ● En host metasploit 2: – Configuramos la red: /etc/network/interfaces – Ifdown eth0 ; Ifup eth0 – Ifdown eth1 ; Ifup eth1 Activamos ssh en host kali: – ● Service ssh start Para tener el teclado en español en el host Metasploit 2 ● ● En el host Kali creamos el mapa: es.map.gz – # dumpkeys > es.map – # gzip es.map Iface eth1 inet static address 192.168.2.1 netmask 255.255.255.0 network 192.168.2.0 broadcast 192.168.2.255 Copiamos el fichero al host metasploit2 – ● Iface eth0 inet static address 192.168.1.10 netmask 255.255.255.0 network 192.168.1.0 broadcast 192.168.1.255 Gateway 192.168.1.1 scp root @ 192.168.1.1: es.map.gz . Cargamos el teclado en host metaploit2 – loadkeys es.map.gz 5 Iniciando Metasploit yArmitage ● Verificar que el sistema (Kali Linux) está actualizado: # apt-get update # apt-get upgrade ● Iniciar postgresql y metasploit # service postgresql start # service metasploit start # service metasploit stop # armitage 6 Buscando nodos ● ● Buscar nodos en red – Nmap scan >> Quick scan – 192.168.1.0/24 Añadir nodo manualmente – Hosts >> Add host – Scan (identificar el tipo de nodo) 7 Espacio de trabajo dinámico (Dynamic Workspace) ● Permite crear vistas personalizadas para filtrar los hosts visibles. – Host: (Ej:192.168.2.0/24) – Puerto: – Sistema operativo – Etiqueta – Con sesión activa – Show all 8 Iniciando ataque ● ● Actualiza la BB.DD interna de ataques – Attacks >> Find attacks – Permite en cada nodo indicar ataques posibles Más fácil todavía: – Attacks >> Hail Mary – Ejecuta un análisis de posibles exploits de forma automática (muy ruidoso) 9 Búsqueda de servicios activos ● ● Analiza los puertos abiertos como posibles vías de acceso. Seleccionar host >> Services 10 Ataque manual ● ● ● Más rápido, directo y genera menos tráfico. Hay que conocer la vulnerabilidad y el esploit a utilizar. Ej: vsftp (para el metasploit 2) 11 Inyectando módulos en el host vulnerable ● Metaterpreter – Permite un conjunto de funciones más completo: – Acceso a ficheros, escritorio remoto, persistencia, pitovs, registro de teclado (keylogs), capturas de pantalla, capturas webcam, etc. ● hashdump – ● Extraer ficheros con contenidos de claves basados en hash (passwd /shadow) para analizar posteriormente con “John the Ripper” Elevación de privilegios 12 Inyectando el meterpreter manualmente Seleccionamos shell_to_meterpreter 13 Extrayendo claves con John The Ripper ● Extraer hash ● Copiar claves (ej: leafpad pw1) # john -show pw1 ● 14 Acceso remoto a ficheros >> 15 Acceso a escritorio remoto con VNC vncviewer 127.0.0.1:5982 16 Añadiendo una puerta trasera ● Permiten mantener el acceso con meterpreter a una host infectado. ● 17 Múltiples clientes (session sharing) Metasploit RPC Meterpreter Host víctima Teamserver En el Teamserver: service postgresql start teamserver [ip externa] [password] En cada cliente: armitage En ambos utilizar la IP pública (no 127.0.0.1 en el local) 18 Session sharing 19 Creación de pivots ● ● Añadimos ruta Ahora los nodos en esa ruta se acceden a través del pivot. – Ej: 192.168.1.0/24 20 2º host atacado a través del 1º 21 Ejercicio: Ataque con pivot al XP que está detrás del host metasploitable 2 eth0: NAT eth1: 192.168.1.1 192.168.1.0/24 eth0: 192.168.1.10 192.168.2.0/24 Eth1: 192.168.2.1 Metasploitable 2 192.168.1.12 22 Evita ser una presa fácil... ¡ Muchas gracias ! 23

© Copyright 2026