Introd. Seguridad Informatica

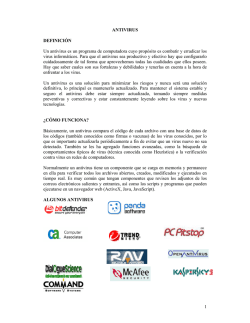

SEGURIDAD INFORMATICA Administración de Base de Datos SEGURIDAD INFORMATICA EN UNA EMPRESA • Amenazas • Tipo de Amenazas • La amenaza Informatica del futuro • Virus • Antivirus • Paso para Implementar la Seguridad • Característica de IMPEDIR ROBO un buen sistema de seguridad DE INFORMACION • Técnic para asegurar el Sistema. La seguridad informática es el área que se enfoca en la protección de la infraestructura computacional, asimismo es la disciplina que se ocupa de diseñar normas, procedimientos, métodos y técnica destinados a conseguir un sistema de información seguro y confiable. Su objetivo es el resguardo de los datos y trata de evitar su perdida y modificación nonautorizado. La protección se debe garantizar en primer lugar la confidencialidad, integridad y disponibilidad de la empresa o usuario. La infraestructura computacional: Es una parte fundamental para el almacenamiento y gestión de la información. Nosotros los usuarios utilizamos zonas de comunicación y gestionamos información. Unas de las normas que minimizan los riesgo a la informática son las restricciones a ciertos lugares, autorizaciones, denegaciones, perfil de usuario, se implementan planes de emergencia, protocolos y todo lo necesario que permita un buen nivel de seguridad minimizando el impacto de la inseguridad informática Hoy en día debemos ser conscientes de que la seguridad informática es un área empresarial en la que es necesario invertir, puesto que las consecuencias de no hacerlo pueden ser devastadoras. Se entiende por seguridad informática al conjunto de normas, procedimientos y herramientas, que tienen como objetivo garantizar la disponibilidad, integridad, confidencialidad y buen uso de la información que reside en un sistema de información Gestión de Riesgo es un método para determinar, analizar, valorar u clasificar el riesgo, para posteriormente implementar mecanismo que permitan controlar. La seguridad Informática se debe distinguir dos propósitos de protección, la Seguridad de Información y la protección de Datos. El riesgo informático es el más importante para la información, por lo tanto, deben existir técnicas que la aseguren, más allá de la seguridad física que se establezca sobre los equipos en los cuales se almacena. Estas técnicas las brinda la seguridad lógica que consiste en la aplicación de barreras y procedimientos que resguardan el acceso a los datos y sólo permiten acceder a ellos a las personas autorizadas para hacerlo. Enfrenta los siguientes retos : Controlar la navegación de los usuarios. Establecer políticas que regulen el uso de aplicaciones y el acceso a estas. Redes Sociales, Facebook, Twitter, etc. Visualización de videos y TV, Youtube, etc. Escuchas de audio, Spotify, radios online, etc. Juegos Online, Farm Ville, etc. Mensajería instantánea: Skype, Messenger, etc. Descargas P2P, Emule, Torrent, Megaupload, etc. controlar la fuga de información Correos privados, Gmail, Hotmail, etc. Control de dispositivos de almacenamiento extraíbles como PenDrives USB y grabadoras. Encriptación de datos que se extraigan de las instalaciones. Prevenir ataques de hackers, virus, etc., mediante la instalación de un firewall UTM (Unified Threat Management) que aúnan muchas funcionalidades en un solo equipo. Sensibilizar a los usuarios de los problemas ligados con la seguridad informática. Una vez que la programación y el funcionamiento de un dispositivo de almacenamiento (o transmisión) de la información se consideran seguras, todavía deben ser tenidos en cuenta las circunstancias "no informáticas" que pueden afectar a los datos, las cuales son a menudo imprevisibles o inevitables Protección Redundancia Descentralización • Programas destinados a perjudicar o a hacer un uso ilícito de los recursos del sistema. Es instalado (por inatención o maldad) en el ordenador abriendo una puerta a intrusos o bien modificando los datos. Estos programas pueden ser un virus informático, un gusano informático, un troyano, una bomba lógica o un programa espía o Spyware. • Una mala manipulación o una mala intención derivan a la pérdida del material o de los archivos. Usuario • Causa del mayor problema ligado a la seguridad de un sistema informático (porque no le importa, no se da cuenta o a propósito). Programas maliciosos Un intruso • Persona que consigue acceder a los datos o programas de los cuales no tiene acceso permitido (cracker, defacer, script kiddie o Script boy, viruxer, etc.). Un siniestro Personal interno • Las pujas de poder que llevan a disociaciones entre los sectores y soluciones incompatibles para la seguridad informática. Internas Externas Conocimiento de red y funcionamiento Se origina fuera de la red Acceso a la red Dirigidos y no dirigidos IPS y Firewall mecanismos no seguros Administrador puede prevenir ataques externos Escaneo de puertos Ataques a aplicaciones Spoofing Amenazas externas Denegación de servicio Intrusión Interceptación Si en un momento el objetivo de los ataques fue cambiar las plataformas tecnológicas ahora las tendencias cibercriminales indican que la nueva modalidad es manipular los certificados que contienen la información digital. El área semántica, era reservada para los humanos, se convirtió ahora en el núcleo de los ataques debido a la evolución de la Web 2.0 y las redes sociales, factores que llevaron al nacimiento de la generación 3.0. Se puede afirmar que “la Web 3.0 otorga contenidos y significados de manera tal que pueden ser comprendidos por las computadoras, las cuales -por medio de técnicas de inteligencia artificial- son capaces de emular y mejorar la obtención de conocimiento, hasta el momento reservada a las personas”. Es decir, se trata de dotar de significado a las páginas Web, y de ahí el nombre de Web semántica o Sociedad del Conocimiento, como evolución de la ya pasada Sociedad de la Información En este sentido, las amenazas informáticas que viene en el futuro ya no son con la inclusión de troyanos en los sistemas o softwares espías, sino con el hecho de que los ataques se han profesionalizado y manipulan el significado del contenido virtual. “La Web 3.0, basada en conceptos como elaborar, compartir y significar, está representando un desafío para los hackers que ya no utilizan las plataformas convencionales de ataque, sino que optan por modificar los significados del contenido digital, provocando así la confusión lógica del usuario y permitiendo de este modo la intrusión en los sistemas”, La amenaza ya no solicita la clave de homebanking del desprevenido usuario, sino que directamente modifica el balance de la cuenta, asustando al internauta y, a partir de allí, sí efectuar el robo del capital”. Para no ser presa de esta nueva ola de ataques más sutiles, Se recomienda: • Mantener las soluciones activadas y actualizadas. • Evitar realizar operaciones comerciales en computadoras de uso público. • Verificar los archivos adjuntos de mensajes sospechosos y evitar su descarga en caso de duda. Sabemos que internet se ha vuelto una parte cada vez más importante en nuestra vida cotidiana, pero al igual encontramos un gran nivel de miles de peligros y amenazas que nos acechan. En el pasado, los ordenadores estaban expuestos a amenazas principalmente de gusanos y virus, el principal objetivo de tales programas era propagarse, sin embargo algunos también estaban diseñados para dañar los archivos y los equipos y así alcanzar mayor fama, infectando a cuantos equipos fuera posible. Pero en años recientes, la situación ha cambiado de forma drástica ya que hoy en día, la mayor amenaza que se cierne sobre los ordenadores es la de los programas maliciosos llamados crimeware. Estos programas son desarrollados por ciberdelincuentes, con el propósito de obtener dinero de forma ilegal. Boot: Uno de los primeros virus conocidos, el virus boot infecta la partición de inicialización del sistema operativo este se activa una vez que el servidor es encendido y el sistema operativo carga. Troyano: Consiste en robar información o alterar el sistema del hardware o en un caso extremo permite que un usuario externo pueda controlar el equipo Gusano: Tiene la propiedad de duplicarse a sí mismo. Los utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario. Bombas lógicas: Son programas que se activan al producirse un acontecimiento determinado. Las condiciones suele ser una fecha (Bombas de Tiempo), una combinación de teclas, o ciertas condiciones técnicas. Keylogger: Este es una especie de virus existente, que el significado de su nombre es algo así como Capturado de teclas. Estos virus una vez ejecutados se alojan encubiertamente en el sistema operativo, de manera que la víctima como saber que está siendo monitorizada. Hoax: Son conocidos también como virus falsos en realidad no son virus, sino cadenas de mensajes distribuidos a través del correo electrónico y delas diversas redes. Estos tiene como objetivo sobrecargar el flujo de información a través de las redes y el mismo correo. Macrovirus: Estos infectan ficheros de datos. En concreto, se instala en las llamadas macros, que vienen insertadas en cierto documento. En informática los antivirus son programas cuyo objetivo es detectar y eliminar virus informáticos, estos nacieron para la década de los 80. Con el transcurso del tiempo la aparición de sistemas operativos más avanzados, internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no solo buscan detectar virus informáticos, si no bloquearlos desinfectarlos y prevén ir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, etc. Antivirus Preventores: Como su nombre los indica este tipo de antivirus se caracteriza por anticiparse a la infección, previniéndola Antivirus Identificadores: Esta clase de antivirus tiene la función de identificar determinados programas infecciones que afectan al sistema. Antivirus Descontaminadores: Estos comparten características con los identificadores, sin embargo su principal diferencia radica en el hecho de que el propósito de esta clase es descontaminar un sistema que fue infectado a través de la eliminación de programas maliciosos. Antiespias: Esta clase de antivirus tiene el objetivo descubrir aquellos programas espías que se ubican en la computadora de manera oculta. Antispam: Se denomina spam a los mensajes basura, no deseados o que son enviados desde una dirección desconocida por el usuario. Los antispam tienen el objetivo de detectar esta clase de mensajes y eliminarlos de forma automática. Cortafuego: Estos programas tienen la función de bloquear el acceso a un determinado sistema actuando como muro de fuego, tiene bajo su control el tráfico de entrada y salida de una computadora. Paso 1. Establecer la política de seguridad de la empresa. Los riesgos a los que se ven expuestas las empresas llevan consigo la creación de directrices que orienten hacia un uso responsable de los recursos y evitar su uso indebido. Las políticas de seguridad son documentos que constituyen la base del entorno de seguridad de una empresa y deben definir las responsabilidades, los requisitos de seguridad, las funciones y las normas a seguir por los trabajadores de la empresa Una política de seguridad debe incluir un responsable del desarrollo, implantación y gestión de la política, que se encargara de realizar, supervisar, inspeccionar, modificar las normas y reglas establecidas en la política de seguridad. Se debe crear una directiva de uso aceptable en el que se informe a los empleados de lo que pueden y no pueden hacer en los equipos de la empresa. Pueden describir su política sobre la creación de contraseñas, mencionar el riesgo que supone abrir archivos adjuntos de correo electrónico de remitentes desconocidos y se puede incluir la prohibición de instalar software no autorizado en los equipos Paso 3. Proteja su Red Paso 2. proteja sus equipos de escritorio y portátiles Protéjase de los virus y el software espía: debe disponer de protección antivirus en todos sus equipos. Actualizaciones SW: es necesario instalar actualizaciones en los equipos Configure un firewall: es un programa encargado de analizar tanto el trafico entrante como saliente de un equipo, con el fin de restringir la entrada de diversas amenazas. Evite el correo electrónico no deseado Utilice solo software legal Navegación segura Utilice contraseñas seguras. Se debe informar a los empleados de la importancia de las contraseñas, no se deben de compartir. Proteger la red WIFI Configure un firewall Paso 4. proteja sus servidores El momento en que los servidores están en peligro, también lo esta toda la red, se recomienda: Certificados de servidor, estos identifican los sitios web Mantenga sus servidores en un lugar seguro Practicas de menos privilegios Conozca las opciones de seguridad Paso 5. Mantenga sus datos a salvo Copias de seguridad de los datos cruciales Establezca permisos, se puede asignar distintos niveles de permisos a los usuarios según su función y responsabilidades en la organización. Paso 6. Proteja aplicaciones y recursos sus Gestione las aplicaciones a traces del directorio activo (permisos usuarios, impresoras, correo electrónico) Preste atención a la base de datos , instale los service packs de la base de datos y las actualizaciones mas recientes para mejorar la seguridad, evalué la seguridad de su servidor. Aislé el servidor y realice copias de seguridad periódicas del mismo. Cifre los datos confidenciales, significa convertir los datos en un formato que los oculta. Paso 7. Gestión actualizaciones Utilice sistemas de alimentación interrumpida, estos para evitar que los equipos informáticos no se interrumpan bruscamente en el caso de corte de suministro eléctrico. Configuraciones especiales, se impide a los usuarios que instalen programas no autorizados o para descargar programas de internet. Actualizaciones oportunas, implementar desde el servidor. Supervisión de se las pueden Paso 8. protejas sus dispositivos móviles. Es importante que los trabajadores sean conscientes de la importancia de la seguridad en los aparatos móviles y los peligros que puede llevar consigo un mal uso, se recomienda: Emplear las opciones de bloqueo del dispositivo terminal. No acepte conexiones de dispositivos que no conozca para evitar transferencias de contenidos no deseados. Ignore/ borre SMS o MMS de origen desconocido que induce a descarga o accesos a sitios potencialmente peligrosos. Instale un antivirus y manténgalo actualizado para protegerse frente al código malicioso Configure el dispositivo en modo oculto para que no pueda ser descubierto por atacantes No descargue software de sitios poco fiables para impedir la entrada por esta vía de código malicioso Desactive el infrarrojo mientras no los vaya a utilizar Paso 9. Protección de datos de carácter personal Registre los ficheros Tenga cuidado si da los datos a un tercero Cada día más y más personas mal intencionadas intentan tener acceso a los datos de nuestros ordenadores. El acceso no autorizado a una red informática o a los equipos que en ella se encuentran pueden ocasionar en la gran mayoría de los casos graves problemas. Uno de las posibles consecuencias de una intrusión es la pérdida de datos. Es un hecho frecuente y ocasiona muchos trastornos, sobre todo si no estamos al día de las copias de seguridad. Y aunque estemos al día, no siempre es posible recuperar la totalidad de los datos. Otro de los problemas más dañinos es el robo de información sensible y confidencial. La medida más eficiente para la protección de los datos es determinar una buena política de copias de seguridad o backups: Este debe incluir copias de seguridad completa (los datos son almacenados en su totalidad la primera vez) y copias de seguridad incrementales (sólo se copian los ficheros creados o modificados desde el último backup). Es vital para las empresas elaborar un plan de backup en función del volumen de información generada y la cantidad de equipos críticos. La divulgación de la información que posee una empresa sobre sus clientes puede acarrear demandas millonarias contra esta, o un ejemplo mas cercano a usted es el de nuestras contraseñas de las cuentas de correo por las que intercambiamos información con otros. Con la constante evolución de las computadoras es fundamental saber que recursos necesitar para obtener seguridad en los sistemas de información. Un buen sistema de respaldo debe contar con ciertas características indispensables: Continuo: El respaldo de datos debe ser completamente automático y continuo. Debe funcionar de forma transparente, sin intervenir en las tareas que se encuentra realizando el usuario. Seguro : Muchos softwar es de respaldo incluyen cifrado de datos (128-448 bits), lo cual debe ser hecho localmente en el equipo antes del envío de la información. Remoto: Los datos deben quedar alojados en dependencias alejadas de la empresa. Mantención de versiones anteriores de los datos: Se debe contar con un sistema que permita la recuperación de versiones diarias, semanales y mensuales de los datos. Hoy en día los sistemas de respaldo de información online (Servicio de backup remoto) están ganando terreno en las empresas y organismos gubernamentales. La mayoría de los sistemas modernos de respaldo de información online cuentan con las máximas medidas de seguridad y disponibilidad de datos. Estos sistemas permiten a las empresas crecer en volumen de información sin tener que estar preocupados de aumentar su dotación física de servidores y sistemas de almacenamiento. Restringir el acceso (de personas de la organización y de las que no lo son) a los programas y archivos. Asegurar que los operadores puedan trabajar pero que no puedan modificar los programas ni los archivos que no correspondan (sin una supervisión minuciosa). Asegurar que se utilicen los datos, archivos y programas correctos en/y/por el procedimiento elegido. Asegurar que la información transmitida sea la misma que reciba el destinatario al cual se ha enviado y que no le llegue a otro. Sistema de Respaldo Remoto. Servicio de backup remoto Organizar a cada uno de los empleados por jerarquía informática, con claves distintas y permisos bien establecidos, en todos y cada uno de los sistemas o aplicaciones empleadas. Actualizar constantemente las contraseñas de accesos a los sistemas de cómputo y Vigilancia de red. Zona desmilitarizada (informática). Codificar la información: Criptología, Criptografía y Criptociencia, contraseñas difíciles de averiguar a partir de datos personales del individuo. Tecnologías repelentes o protectoras: cortafuegos, sistema de detección de intrusos - antispyware, antivirus, llaves para protección de software, etc. Mantener los sistemas de información con las actualizaciones que más impacten en la seguridad. 1. Actualice regularmente su sistema operativo y el software instalado en su equipo, poniendo especial atención a las actualizaciones de su navegador web. Estar al día con las actualizaciones, así como aplicar los parches de seguridad recomendados por los fabricantes, le ayudará a prevenir la posible intrusión de hackers y la aparición de nuevos virus. 2. Instale un Antivirus y actualícelo con frecuencia. Analice con su antivirus todos los dispositivos de almacenamiento de datos que utilice y todos los archivos nuevos, especialmente aquellos archivos descargados de internet. 3. Instale un Firewall o Cortafuegos con el fin de restringir accesos no autorizados de Internet. 4. Utilice contraseñas seguras, es decir, aquellas compuestas por ocho caracteres, como mínimo, y que combinen letras, números y símbolos. Es conveniente además, que modifique sus contraseñas con frecuencia. En especial, le recomendamos que cambie la clave de su cuenta de correo si accede con frecuencia desde equipos públicos. 5. Navegue por páginas web seguras y de confianza. Para diferenciarlas identifique si dichas páginas tienen algún sello o certificado que garanticen su calidad y fiabilidad. Extreme la precaución si va a realizar compras online o va a facilitar información confidencial a través de internet 5. 6. Ponga especial atención en el tratamiento de su correo electrónico, ya que es una de las herramientas más utilizadas para llevar a cabo estafas, introducir virus, etc. No abra mensajes de correo de remitentes desconocidos. 7. Desconfíe de aquellos e-mails en los que entidades bancarias, compañías de subastas o sitios de venta online, le solicitan contraseñas, información confidencial, etc. 8. No propague aquellos mensajes de correo con contenido dudoso y que le piden ser reenviados a todos sus contactos. Este tipo de mensajes, conocidos como hoaxes, pretenden avisar de la aparición de nuevos virus, transmitir leyendas urbanas o mensajes solidarios, difundir noticias impactantes, etc. 9. En general, es fundamental estar al día de la aparición de nuevas técnicas que amenazan la seguridad de su equipo informático, para tratar de evitarlas o de aplicar la solución más efectiva posible 1. Si bien día a día aparecen nuevos y complejos tipos de incidentes, aún se registran fallas de seguridad de fácil resolución técnica, las cuales ocurren en muchos casos por falta de conocimientos sobre los riesgos que acarrean. Por otro lado, los incidentes de seguridad impactan en forma cada vez más directa sobre las personas. En consecuencia, se requieren efectivas acciones de concientización, capacitación y difusión de mejores prácticas. 2. Es necesario mantener un estado de alerta y actualización permanente: la seguridad es un proceso continuo que exige aprender sobre las propias experiencias. 3. Las organizaciones no pueden permitirse considerar la seguridad como un proceso o un producto aislado de los demás. La seguridad tiene que formar parte de las organizaciones. 4. Debido a la constantes amenazas en que se encuentran los sistemas, es necesario que los usuarios y las empresas enfoquen su atención en el grado de vulnerabilidad y en las herramientas de seguridad con las que cuentan para hacerle frente a posibles ataques informáticos que luego se pueden traducir en grandes pérdidas. 5. Los ataques están teniendo el mayor éxito en el eslabón mas débil y difícil de proteger, en este caso es la gente, se trata de uno de los factores que han incentivado el número de ataques internos. No importando los procesos y la tecnología, finalmente el evitar los ataques queda en manos de los usuarios.

© Copyright 2026

![Técnico en informática [ Nivel 2 ]](http://s2.esdocs.com/store/data/001386249_1-07d825292d2a3571425936d205b8344a-250x500.png)