examen final configuración del firewall csico asa 5510 presentado por

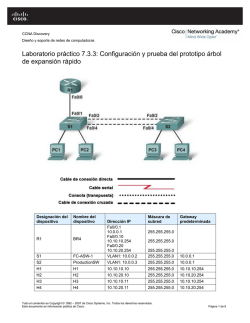

EXAMEN FINAL CONFIGURACIÓN DEL FIREWALL CSICO ASA 5510 PRESENTADO POR: JUAN CARLOS MORENO OMAÑA COD: 1150428 JOSE OMAR MORENO REYES COD: 0152808 UNIVERSIDAD FRANCISCO DE PAULA SANTANDER INGENIERIA DE SISTEMAS SAN JOSE DE CUCUTA 2015 – I EXAMEN FINAL CONFIGURACIÓN DEL FIREWALL CSICO ASA 5510 PROFESOR: ING. JEAN POLO CEQUEDA OLAGO ASIGNATURA: SEGURIDAD INFORMÁTICA UNIVERSIDAD FRANCISCO DE PAULA SANTANDER INGENIERIA DE SISTEMAS SAN JOSE DE CUCUTA 2015 – I DEESCRIPCION El dispositivo de seguridad adaptable de la serie Cisco® ASA 5500 es una plataforma que proporciona servicios de seguridad y VPN de próxima generación para entornos que van desde oficinas pequeñas/ hogareñas y empresas medianas hasta grandes empresas. La serie Cisco ASA 5500 ofrece a las empresas un portafolio completo de servicios que se personalizan mediante ediciones de productos adaptados para firewall, prevención de intrusiones (IPS), anti-X y VPN. Estas ediciones permiten una protección superior al proporcionar los servicios adecuados para cada ubicación. Cada edición combina un conjunto centrado de servicios Cisco ASA para satisfacer las necesidades de entornos específicos dentro de la red empresarial. Al satisfacer las necesidades de seguridad de cada ubicación, se eleva la posición de seguridad de toda la red. CONFIGURACIÓN POR INTERFAZ WEB CISCO ASA 5510 Establecer dos zonas: La LAN y la INTERNET y crear reglas de acceso en el firewall que permitan el paso de tráfico desde INTERNET hacia la LAN solo para 3 protocolos y 5 puertos, por ejemplo: FTP, HTTP, SMTP. El resto de los puertos y servicios deben estar denegados. Generalmente, la comunicación desde la LAN es transparente así que el enrutador debe permitir la salida de paquetes desde la LAN. Requisitos para realizar la configuración: - Tener instalado el software PuTTy. Pasos para la configuración: 1. Ejecutamos PuTTy y configuramos el tipo de conexión (serial) por el cual nos conectaremos al Cisco ASA 5510. 2. Abrimos la conexión (click en open). 3. Entramos a la opción de configuración mediante el comando “ conf t “). Quedando en esta ruta “ciscoasa(config)#”. 4. Ahora restauramos de fábrica el dispositivo mediante el comando “configure factory-default” Donde parametrizara la configuración asi: Nombre-host personalizado: 'ciscoasa' IP: Este puede ser: 192.168.1.1 Mask: 255.255.255.0 5. Creamos un usuario y contraseña para poder acceder y tener un control del dispositivo, mediante el comando “user admin password 12345” Donde admin es el nombre de usuario y 12345 la contraseña establecida para ese usuario. 6. Conectar el Pc por el puerto MGMT, en modo DHCP. 7. Debe añadirse esta IP en excepciones de Java, para acceder así https://192.168.1.1 con y sin s, al administrador del dispositivo ASA , en la pestaña 'Seguridad' y luego en el botón 'Lista de excepciones de sitio' Java. 3.1 Aparece 'Cisco ASDM ..' (conviene tener activo el protocolo SSL, para ejecutar Cisco ASDM como una aplicación local permanente, sin usar el explorador web) instalando 'ASDM Launcher'. 8. Para acceder con todos los privilegios, ejecutamos: ciscoasa(config)# username admin password admin privilege 15 9. Instalamos ASDM Installer e ingresamos los datos de acceso configurados. 10. Descargamos e instalamos 'dm-launcher.msi' 11. Iniciamos sesión con nuestra IP y demás. 12. Habilitamos acceso desde HTTP con: ciscoasa(config)# aaa authentication http console LOCAL, para luego, tener listo el acceso directo de escritorio, con nombre de la IP administrativa del dispositivo. 13. En la interfaz, vamos a 'Configuración'-> 'Ajuste Dispositivo'-> y 'Asistente Inicial'; esto, para reconfigurar la interfaz administrativa, -> 'next'. 14. (Configuración básica). Ponemos el nombre del dispositivo personalizado 'ciscoasa'-> 'next' Topologia 15. (Config. Interfaz Externa). Aquí, configuramos la Interfaz LAN (ver esquema/topología): a. Interfaz: Ethernet0/0 b. Nombre Interfaz: LAN c. Habilitamos interfaz d. Nivel de Seguridad: 0 -> Configuración IP (Puerta de Enlace para/hacia el Pc): 192.168.2.1 Mask: 255.255.255.0, -'next' 16. En esta interfaz, quedan habilitadas las interfaces Ethernet0/0 (LAN), con Nivel_Seguridad 0, IP: 192.168.2.1) y Management0/0 (MGMT [management]) con Nivel_Seguridad 100, IP: 192.168.1.1 (naturalmente) y mismas máscaras. 17. Editamos la interfaz para/hacia Internet (red Interna-Externa [IPv4] asegurada), Ethernet0/1 así: a. Nombre Interfaz: WAN b. Habilitamos interfaz c. IP (Puerta de Enlace principal/tradicional de Red): 172.16.0.1, mask: 255.255.0.0 d. Nivel de Seguridad: 0 e. Y habilitamos tráfico entre interfaces con mismo nivel. 18. Si se desea, se pueden definir rutas estáticas en ´Static Routes'. 19. El servidor DHCP sirve para definir IPs para más HOSTs (naturalmente en red Interna). Principalmente definimos el rango (Pool): a. Habilitamos 'Servidor DHCP en interfaz administrativa'. b. En Ip de Inicio: 192.168.1.2, IP Fin: 192.168.1.254. 20. Definimos Firewall usando NAT/PAT/No_usar para el tráfico entre las interfaces Interna y Externa (Esto se hace en la interfaz Ethernet0/0). Si no se desea traducción de direcciones (NAT), se puede usar PAT para que dichas direcciones se procesen por un único puerto. Para esto, podemos usar la IP interfaz predefinida del Dispositivo (ASA), u otra. 21. Configuramos la Interfaz administrativa del ASA, en la cual los hosts/redes tendrán acceso al ASA, por medio de: a. Type: HTTPS/ASDM b. Interfaz: management c. IP: 192.168.1.0 d. Mask: 255.255.255.0 e. Habilitamos el servidor HTTP para dicho acceso. 22. Si se necesita, se puede habilitar Actualizar y administrar la configuración e imagen del ASA o del ASDM, remotamente. 23. Estadísticas a Cisco (si prefiere). 24. Finalizamos y aplicamos. 25. Realizamos barridos a los hosts LAN e Internet: a. 192.168.2.2: ciscoasa# ping 192.168.2.2 b. 172.16.0.2: ciscoasa# ping 192.168.0.2 26. ° Vamos a 'Configuración-> Firewall-> Access Rules' para agregar las reglas al Firewall, donde solo se permitirá el barrido desde la LAN a la WAN (Internet). En este caso particular: a. Permitimos 'icmp' y 'echo-reply' b. Denegamos toda 'ip's. c. Click en '+Add' Estas reglas se agregarán a las ACLs necesarias, haciendo que solo se puedan enviar 'pings' desde LAN a WAN; Para otro servicio se tendrá que utilizar otros protocolos y no será permitido. CONFIGURACION POR COMANDO CLI CISCO ASA 5510 Interface Name if Security-level ip address Switch port access Object network Nat Route Se pueden manejar/identificar 2 interfaces: 1) Interfaz de hardware: Línea de Comandos de configuración para asignar interfaces físicas a los puertosSwitch y activarlos/habilitarlos, o 2) Y " Virtual de Switch: Asignar nombres y niveles de seguridad a interfaces VLAN. * NAMEIF: Con nameif se hace 2). Nombres comunes: (Externo/Internet e Interno/LAN) o DMZ. * Nivel de Seguridad: Son valores numéricos, rankeados entre 0 y 100, para el control de flujo de tráfico. Este flujo se permite entre interfaces con niveles de seguridad más altos a los más bajos, pero no en sentido contrario. En cambio, las listas de Acceso se deben usar para permitir tráfico desde los más bajos a los más altos. Luego, por defecto, el nivel de Seg. para una interfaz externa, es 0. Para una interna, es 100. Para DMZ es 50. El orden de asignación de nombres para las interfaces interna, externa y DMZ, es relevante y se debe respetar. * Ej. para VLANs: ciscoasa(config)# interface vlan1 ciscoasa(config-if)# nameif inside INFO: Security level for "inside" set to 100 by default. ciscoasa(config-if)# interface vlan2 ciscoasa(config-if)# nameif outside INFO: Security level for "outside" set to 0 by default. ciscoasa(config-if)# interface vlan3 ciscoasa(config-if)# nameif dmz ciscoasa(config-if)# security-level 50 * IP: Este comando asigna una IP a (en este caso), una interfaz VLAN ya sea estática o dinámica (DHCP cliente). -> Nota: Si se usan máscaras no-estandarizadas, debe configurarse, de lo contrario, estas máscaras de subred se auto-configuran por defecto. Luego, para VLAN interna (en este caso, VLAN 1): ciscoasa(config-if)# interface vlan 1 ciscoasa(config-if)# ip address 192.168.1.1 Y para VLAN 2, la interfaz externa se configure como un cliente DHCP. El estamento ‘setroute’ le dice al dispositivo obtenga la ruta por defecto del servidor DHCP. Luego, ciscoasa(config-if)# interface vlan 2 ciscoasa(config-if)# ip address dhcp setroute * Acceso de PuertoSwitch. (No para la serie 55X0) Este comando asigna una interfaz física a una interfaz (en este caso, VLAN) lógica, identificándola(s) y asignándola(s) a un puertoswitch(s) del dispositivo, activándola(s). Entonces; ciscoasa(config-if)# interface ethernet 0/0 ciscoasa(config-if)# switchport access vlan 2 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# interface ethernet 0/1 ciscoasa(config-if)# switchport access vlan 1 ciscoasa(config-if)# no shutdown * NAT: Este estamento le dice al firewall que permita todo el tráfico desde la interfaz interna a la externa, para usar cualquier dirección dinámicamente (DHCP) configurada en la interfaz externa. Así: ciscoasa(config) #nat (inside,outside) dynamic interface * Route: Este comando, en su forma más básica, asigna una ruta por defecto, al tráfico típicamente a un router del ISP. También puede usarse en conjunto con Listas de Acceso para enviar tipos de tráfico específico a hosts específicos en subredes específicas. En el Ej. este comando se usa para configurar la ruta por defecto 12.3.4.6, al router del ISP. * Ej: Ciscoasa (config-if)# route outside 0 0 12.3.4.6 Donde los 2 ceros antes de la dirección del router son representación para una IP: 0.0.0.0 y Mask: 0.0.0.0. El estamento externo identifica la interfaz a través del cual el tráfico fluirá siguiendo dicha ruta por defecto. Entonces, este comando crea un firewall básico, sin embargo, usar un aparato sofisticado como Cisco PIX o dispositivo de Seguridad ASA para desempeñar tales funciones firewall básicas es excesivo. ** Otros comandos: - hostname: Para identificar el Firewall. - telnet o SSH: Para administración remota. - DHCPDs: Permiten al firewall asignar IPs a hosts internos y rutas estáticas. - access-list: Permiten a hosts internos como Servidores Web DMZ o Servidores de correo DMZ ser accesibles a hosts de internet. * Configuración Base Simple: ciscoasa(config)# interface vlan1 ciscoasa(config-if)# nameif inside INFO: Security level for "inside" set to 100 by default. ciscoasa(config-if)# interface vlan2 ciscoasa(config-if)# nameif outside INFO: Security level for "outside" set to 0 by default. ciscoasa(config-if)# interface ethernet 0/0 ciscoasa(config-if)# switchport access vlan 2 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# interface ethernet 0/1 ciscoasa(config-if)# switchport access vlan 1 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# interface vlan 2 ciscoasa(config-if)# ip address 12.3.4.5 ciscoasa(config-if)# interface vlan 1 ciscoasa(config-if)# ip address 192.168.1.1 ciscoasa(config-if)# route outside 0 0 12.3.4.6 ciscoasa(config-if)# object network obj_any ciscoasa(config-network-object)# subnet 0.0.0.0 0.0.0.0 ciscoasa(config)# nat (inside,outside) dynamic interface ciscoasa(config)# exit * Sample Base Configuration #1 (Static IP Address on Outside Interface): ciscoasa(config)# interface vlan1 ciscoasa(config-if)# nameif inside INFO: Security level for "inside" set to 100 by default. ciscoasa(config-if)# interface vlan2 ciscoasa(config-if)# nameif outside INFO: Security level for "outside" set to 0 by default. ciscoasa(config-if)# interface ethernet 0/0 ciscoasa(config-if)# switchport access vlan 2 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# interface ethernet 0/1 ciscoasa(config-if)# switchport access vlan 1 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# interface vlan 2 ciscoasa(config-if)# ip address 12.3.4.5 255.255.255.0 ciscoasa(config-if)# interface vlan 1 ciscoasa(config-if)# ip address 192.168.106.1 ciscoasa(config-if)# route outside 0 0 12.3.4.6 ciscoasa(config-if)#object network net-192.168.106 ciscoasa(config-network-object)#subnet 192.168.106.0 255.255.255.0 ciscoasa(config)#nat (inside,outside) dynamic interface ciscoasa(config)#exit En esta configuración, la dirección de interfaz externa y ruta por defecto se configuraron manualmente. Si su interfaz externa se conecta a una red con un servidor DHCP, como el ISP, podría configurarse la interfaz VLAN 2 como cliente DHCP con el comando ‘ip address dhcp setroute’. Usar el estamento ‘setroute’ elimina la necesidad de configurar la ruta por defecto manual (ruta externa 0 0 12.3.4.6) * Y Sample Base Configuration #2 (DHCP-assigned IP Address on Outside Interface): ciscoasa(config)# interface vlan1 ciscoasa(config-if)# nameif inside INFO: Security level for "inside" set to 100 by default. ciscoasa(config-if)# interface vlan2 ciscoasa(config-if)# nameif outside INFO: Security level for "outside" set to 0 by default. ciscoasa(config-if)# interface ethernet 0/0 ciscoasa(config-if)# switchport access vlan 2 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# interface ethernet 0/1 ciscoasa(config-if)# switchport access vlan 1 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# interface vlan 2 ciscoasa(config-if)# ip address dhcp setroute ciscoasa(config-if)# interface vlan 1 ciscoasa(config-if)# ip address 192.168.106.1 ciscoasa(config-if)#object network net-192.168.106 ciscoasa(config-network-object)#subnet 192.168.106.0 255.255.255.0 ciscoasa(config)#nat (inside,outside) dynamic interface ciscoasa(config)#exit BIBLIOGRAFIA 1. Especificaciones del dispositivo cisco ASA https://www.cisco.com/web/ES/publicaciones/07-08-cisco-dispositivos-serieASA5500.pdf 2. Video de configuraciones básicas por CLI https://www.youtube.com/watch?v=VQ0YvL2F7yU 3. Video de configuración por ASDM https://www.youtube.com/watch?v=jIjOmwbScLs https://www.youtube.com/watch?v=gZxJxu7DElw

© Copyright 2026