Descargar - conaiisi 2015

Simplicidad en Ataques Man in the Middle IPv6 Sebastián Norberto Mussetta Norberto Gaspar Cena Ignacio Daniel Favro Dpto Ing. en Sistemas de Información Dpto Ing. en Sistemas de Información Dpto Ing. en Sistemas de Información UTN – Facultad Regional Villa María UTN – Facultad Regional Villa María UTN - Facultad Regional Villa María [email protected] [email protected] [email protected] Abstract Dado el importante avance en el ritmo de migración desde IPv4 hacia IPv6, se dispuso analizar en el siguiente trabajo, los diferentes ataques maliciosos posibles de realizar en una red con IPv6, la evolución de dichos ataques respecto a su contraparte en IPv4, las herramientas existentes en la actualidad para realizar dichos ataques, haciendo hincapié en el grado de complejidad de uso de las mismas y las posibles medidas y políticas a utilizar para su prevención. Se utilizó un entorno controlado para analizar el uso de dichas herramientas, estudiando las vulnerabilidades afectadas de IPv6 y la cantidad de conocimientos técnicos necesarios para su utilización. A su vez se determinaron los posibles resultados buscados con estas herramientas, el riesgo que estas significan en ambientes no controlados, analizando conjuntamente el avance en complejidad, efectividad y facilidad de uso de los ataques, con el avance de la seguridad, prevención y control antes estas situaciones. 1. Palabras claves IPv6, NDP, NA, NS, RS, RA, MITM, SLACC 1, DHCPv6, Wireshark, Evil Foca, Proxmox, Mikrotik, NDP Monitor, NAT64, DNS64. 2. Introducción Este trabajo realizará un análisis exhaustivo de las herramientas existentes a la hora de proceder a vulnerar una red local con IPv62, dicho análisis se llevará a cabo por un grupo de investigadores que alertados por la existencia de dichas herramientas, su bajo grado de complejidad de uso y el creciente auge de IPv6 hacen de este tema una prioridad entorno a la seguridad de una red. Es necesario centrar este trabajo en IPv6, en la importancia que tiene y tendrá más aun en los tiempos venideros la adopción de este protocolo. En la actualidad, casi todos los dispositivos conectados a Internet usan IPv4, sin embargo la cantidad de dispositivos a conectar está limitada diariamente por la cantidad de direcciones IPv4 existentes, que se están agotando rápidamente en todo el mundo 3. IPv6 es el protocolo que permite hoy y hará posible en el futuro que todos los dispositivos, fijos o móviles, puedan conectarse a Internet. Este nuevo protocolo permitirá a Internet seguir creciendo y recibir y enviar información a millones de dispositivos de todo tipo. Aunque IPv6 significa un avance en términos de protocolos y tecnología, este sigue acarreando ciertas vulnerabilidades de IPv4, mediante herramientas diseñadas específicamente, es posible vulnerar redes que hagan uso de este protocolo. Lo realmente destacable, es el grado de facilidad de uso de las herramientas a utilizar en este trabajo, la existencia de ataques automatizados y el escaso conocimiento necesario por parte del atacante. A su vez resaltar la gran evolución de dichas herramientas y las técnicas utilizadas en estas a lo largo del tiempo con un alto grado de eficiencia y una alta disponibilidad de cara a los atacantes. Los ataques a realizar con las herramientas disponibles incluyen el Neighbor Advertisement Spoofing siendo el principio de este ataque el mismo que el de ARP Spoofing en IPV44, la diferencia radica en que IPv6 no trabaja con el protocolo ARP, sino que toda la información se transmite a través de paquetes ICMPv6 5. Existen 5 tipos de paquetes ICMPv6 utilizados en el protocolo de descubrimiento, ellos son Router Solicitation, Router Advertisement, Neighbor Solicitation, Neighbor Advertisement y Redirect Message, el ataque se encarga de generar ese tipo de paquetes, colocándose entre el gateway y la víctima. Otro de ellos es el Ataque SLAAC cuyo objetivo es poder hacer un MITM cuando un usuario se conecta a Internet a un servidor que no tiene soporte para IPv6 y que por lo tanto es necesario conectarse usando IPv4, la herramienta se encarga de la resolución de nombres de dominio y una vez situada en el medio de la comunicación es capaz de transformar las direcciones IPv4 en direcciones IPv6. Finalmente otro de los ataques a analizar es el WPADv6 (Web Proxy Autodiscovery Protocol) que se basa en interceptar la petición del registro WPAD del navegador de la victima en busca de un proxy autoconfigurable, servirle vía web el fichero WPAD.PAC y hacer de servidor proxy HTTP falso. 3. Elementos de Trabajo y metodología Para la implementación del trabajo se utilizaron los siguientes dispositivos con sus respectivas configuraciones: Plataforma de Virtualización Proxmox Virtual Enviroment 3.46 Sistemas Operativos Debian Gnu/Linux 8.0 Jessie7 (IPv4-IPv6) Windows 7 Ultimate (IPv4-IPv6) Switch Mikrotik RouterBoard 951G 2HnD optó por elegir la aplicación que logre este ataque de la forma más automatizada. La aplicación que se eligió fue Evil Foca8, dado que para utilizarla no es necesario tener conocimientos técnicos previos de Redes de Información en términos específicos ni del entorno en donde se ejecuta el ataque, pudiendo de esta forma ser utilizado por cualquier malintencionado. Esta aplicación propone una manera interactiva para su manejo brindando la facilidad de uso a partir de una interfaz gráfica de usuario con un estilo particular para el atacante, en donde permite la selección de los ataques, el ingreso de los targets (Victimas) y por último el inicio del ataque. Para poder realizar un análisis detallado del tráfico se utilizó la siguiente aplicación: Wireshark V1.12.9 La elección de este conocido software fue por su simplicidad para utilizarlo y su robustez en cuanto análisis de paquetes, permitiendo filtrar los paquetes de los distintos protocolos y examinar a los mismos. Es un complemento a la hora de generar el ataque con Evil Foca ya que su simplicidad de uso hace que esto no se convierta en un impedimento para usuarios malintencionados. Topología de red La topología de red planteada es del tipo estrella donde todos los hosts activos se conectan a través del concentrador. (Switch proporcionado por el Mikrotik). Conexión a internet a través Wireless Elementos de Software Se trazó una búsqueda intensiva de distintos aplicativos que den un enfoque automatizado para realizar el ataque propuesto, como resultado se encontraron múltiples de estas cada una con diferentes características respecto a su implementación. Se generó una lista con las siguientes alternativas de implementación. Evil Foca Parasite6 Scapy Radvd & NAPTD SuddenSix The IPv6 Attack Toolkit RA storm Topera 2 Wireshark Luego de implementar las aplicaciones, evaluando el esfuerzo necesario para lograr un ataque, el entorno de ejecución y los recursos necesarios para llevarlo a cabo, se Figura 1. Topología Lógica de Red La figura 1 describe la topología lógica de red, es decir, como se estableció la conectividad entre los dispositivos que se utilizaron para realizar este trabajo manteniendo un esquema en estrella. En este contexto, el plano físico se define uniendo los dispositivos cwds01 (Cliente Windows) y slx01 (Servidor Debian) en la plataforma de virtualización Proxmox. Cada dispositivo sobre la topología tiene definido sus configuraciones, para cada uno de estas se definió nombre de host, dirección IPv6 y MAC. Se puede observar que el atacante mantiene una conexión a Internet convencional con soporte IPv4 proporcionada por un Access Point necesaria para la realización de uno de los ataques. Este ambiente controlado dio soporte a las experiencias realizadas en este trabajo. Como se mencionó anteriormente, luego de un análisis exhaustivo de las diferentes herramientas para explotación de vulnerabilidades en capa 2 de TCP/IP utilizando el protocolo Ipv6 en un ambiente de red de área local se decidió utilizar la herramienta Evil Foca debido a su simplicidad a la hora de realizar los ataques. Las pruebas realizadas se dividieron en tres etapas, en las cuales, se implementó un tipo de ataque diferente en cada una de ellas. Luego de haber realizado el despliegue de Hardware, Sistemas Operativos, máquinas virtuales, conexiones físicas de red, conexión a Internet a través Ipv4, entre otras, se comprobó la implementación de IPv6 en cada uno de los sistemas operativos involucrados. A continuación se realizaron pruebas de conectividad en ICMPv6 con el comando ping y ping6 a través de las direcciones de red link local (fe80) de los diferentes sistemas operativos involucrados en la topología propuesta. Etapa 1) Ataque MITM NDP (Man in the middle a través del protocolo Negihbor Discovery Protocol). Figura 2. utilizada para poder armar las tramas Ethernet para la comunicación en capa 2 de TCP/IP con los vecinos de la lan. El ataque consiste en que un equipo malintencionado envíe mensajes de tipo NA anunciado su mac como respuesta a una solicitud NS de otro equipo de la red. De esta manera, la víctima guardará en su tabla de vecinos NDP la mac del atacante asociada al destino solicitado, que luego será utilizada en capa 2 para armar las tramas Ethernet 10. A continuación, el atacante envía al destino mensajes del tipo NA anunciando que su mac es la asociada al ip de origen y comienza a redirigir las tramas tanto al origen como al destino para que el ataque sea transparente y las víctimas no se enteren. Una vez producido el ataque todos los mensajes transmitidos y recibos entre el origen y el destino atravesaron el atacante. De esta manera el atacante puede capturar e incluso alterar los mensajes entre el origen y el destino. Las pruebas de este ataque se realizaron entre el origen (víctima) Windows 7, destino Gnu/Linux Debian 8.1 y atacante Windows 7 (Evil Foca). Desde el origen se accedió a través del protocolo SMB, utilizado por el servicio Samba para compartir directorios y archivos en la red de área local, además se accedió a través del protocolo Http a un servidor web apache alojado también el destino Debian Gnu/Linux 8.1. El servicio, Apache11 (Http)12, fue configurado para solicitar autenticación plana para controlar el acceso a los servicios. Una vez realizado el ataque, todo el tráfico fue capturado por el atacante, incluso las credenciales utilizadas por ambos servicios de manera transparente para el origen y el destino. Etapa 2) Ataque MITM SLACC (Man in the middle a través del protocolo Sateless Address Configuration con utilización de NAT64/DNS6413) Figura 2. Man in the Middle El protocolo NDP posee un funcionamiento similar al protocolo ARP utilizado IPv4. Dicho protocolo utiliza un conjunto de mensajes ICMPv6. Cuando un equipo desea comunicarse con otro en el mismo segmento lan, envía un mensaje multicast (a diferencia del broadcast utilizado en Ipv4) del tipo NS (Neighbor Solicitation Código: 135) preguntando sobre la dirección MAC asociada con la Ipv6 de equipo destino. El equipo de destino que posea la dirección Ipv6 contesta con un mensaje del tipo NA (Neighbor advertiement Código: 136) anunciando su mac address. Una vez que el origen recibe el NA guarda en una tabla similar a la Arp en Ipv4, la dirección ipv6 conocida junto con la mac address asociada a dicha dirección. Esta asociación es Slacc es un mecanismo que se utiliza en Ipv6 para configurar de manera automática los parámetros TCP/IP de los host de una red de área local con el manejo del protocolo NDP. En este caso el Router envía de manera periódica, o como respuesta a una solicitud de un miembro de la red local, mensajes Icmpv6 de tipo RA (Router Adverstisement Código: 134) el cual indica cómo debe autoconfigurarse el equipo en cuestión. Las solicitudes de autoconfiguración enviadas por los miembros de la red de área local son mensajes IcmpV6 multicast de tipo RS (Router Solicitation Código: 133). Entre otros parámetros, además de la dirección Ipv6 y dns preferido, el RA (Router Adverstisement), posee el anuncio de la dirección de Ipv6 de puerta de enlace de la red local para ser utilizada por los miembros de la lan. El ataque consiste en ubicar en la Lan un equipo con conexión a Internet a través de Ipv4 y enviar RA (Routers Adverstisement) falsos a los miembros de la red local para que ellos lo utilicen como puerta de enlace predeterminada para el acceso a Internet. Para ello, la víctima no debe tener ipv4 configurado en sus parámetros de configuración TCP/IP de su Sistema Operativo, pero debe tener una dirección Ipv6 del tipo link local configurada. Para lograr que la víctima no cuente con una configuración Ipv4 válida en la red, se puede hacer una Dos (Denegación de Servicio) servicio DHCP 14 de la lan o responder falsas solicitudes DHCP con ofrecimientos de ip del tipo link local en Ipv4 169.254.x.x. Estas dos alternativas se pueden realizar muy fácilmente con herramientas de red IPv4. Los miembros de la lan que utilicen el router falso de la red se conectarán con IPv6 de manera trasparente a Internet por medio de la utilización de NAT64/DNS64 en el falso router. NAT64/DNS64 son uno de los mecanismos de transición a Ipv6 así como los túneles y la utilización de doble Stack IPv4/IPv6. Por defecto los clientes tienen configurado como direcciones de servidores DNS preferidos direcciones del tipo fec0:0:0ffff:115, fec0:0:0ffff:2, fec0:0:0ffff:3. Las solicitudes DNS Ipv6 originadas en los clientes son contestadas por el falso router. Dicho router, cuando recibe una solicitud de resolución DNS a través de IPv6, realiza una consulta ipv4 hacia internet consultando sobre el dominio solicitado por el cliente. Cuando consigue la respuesta, crea a partir de la dirección Ipv4 asociada al dominio, una dirección ipv6 y se la entrega al cliente. En este caso el cliente no reconoce que la dirección es falsa, para él, la consulta Dns se realizó a través de Ipv6 de manera transparente. Luego, el cliente envía la petición hacia un determinado servicio a Internet utilizando el router falso como Gateway, la ipv6 del dominio resuelto, el protocolo de aplicación, puerto, entre otros. Al recibir la petición el router, realiza Nat de Ipv6 a Ipv4 de manera que busca el recurso en Internet por medio de Ipv4 y una vez recibido dicho recurso se lo entrega al cliente por medio de Ipv6. Todo el tráfico generado entre el cliente y el servicio en Internet transita por el router, el mismo puede capturar toda la información sin que el cliente tome conocimiento. Además, el router puede responder consultas DNS falsas ex profeso y/o redigir los paquetes a otros destinos sin que el cliente se entere. Las pruebas en esta etapa se realizaron por medio de un cliente Windows con una dirección link local Ipv6 y configuración en ipv4 del tipo 169.254.x.x. Una vez producido el ataque, la víctima accedió a un servicio de webmail a través del falso Gateway donde se pudo capturar las credenciales del usuario de correo electrónico desde el atacante. Etapa 3) Ataque MITM WPAD16 y LLMNR (Man in the middle a través del protocolo Web Proxy Autodiscovery y Link-Local Multicast Name Resolution) Wpad (Web Proxy Autodiscover) es un mecanismo que se utiliza en la red de área local para que los navegadores detecten de manera automática las direcciones y puertos de los proxy de la red que le permitirán conectarse a través de ellos a Internet. Para que este mecanismo funcione, los navegadores deben tener configurada la detección automática del proxy de la red, opción que se encuentra configurada por defecto en la mayoría de los navegadores en diferentes sistemas operativos. A través del protocolo LLMNR17 el cliente intenta resolver un registro del tipo AAAA wpad. Una vez resuelto el dominio con la dirección IP asociada, el cliente se conecta a través de http para acceder a un archivo wpad.dat con la configuración de ubicación del proxy en la red. Una vez que consigue dicho archivo, para poder acceder fuera de la red con los protocolos http, https, ftp, entre otros, el equipo se conecta al proxy que se encuentra en la dirección que tiene configurado el archivo wpad.dat. El ataque consiste en ubicar un falso proxy en la red, colocar un archivo wpad.dat accesible para las víctimas y que posea la dirección del falso proxy. Además, se necesita anunciar la url de ubicación del archivo wpad.dat para que los clientes puedan localizarla. Cuando una víctima inicia un navegador, intenta de manera automática descubrir la url del archivo wpad.dat, luego accede a dicha url, interpreta la configuración del archivo e inmediatamente se conecta a la dirección del proxy falso para salir a Internet. Una vez más, todo el tráfico hacia Internet generado por la víctima es atravesado por el proxy. Por ende, el tráfico se puede capturar, modificar, etc. Teniendo en cuenta que si el tráfico generado es del tipo ssl ej. https, por mas que el tráfico sea capturado, el mismo no será legible. Existen herramientas como la utilizada en este ejemplo que cuentan con la siguiente funcionalidad: cuando el cliente genera una petición Https, inmediatamente la aplicación maliciosa realiza un strip de la url modificándola para que sea de tipo http y luego realiza la petición. En la mayoría de los casos el usuario no percibe esta modificación y la comunicación se realiza de manera insegura pudiendo interpretarse el tráfico capturado en el proxy. Con el paso del tiempo, los servicios webs, solo se publican bajo el protocolo https. Ej. www.facebook.com, google.com, entre otros. No obstante aún se encuentran muchos sitios que requieren autenticación publicados de manera insegura. Igual que en el caso anterior, se puede además en este tipo de ataque, redirigir las conexiones a sitios falsos propios, aún bajo el protocolo https y capturar información sensible. Para ello, se deberán generar certificados digitales, y luego el cliente deberá aceptarlos. Este tipo de ataque suele ser también transparente para el usuario ya que probablemente no perciba el engaño debido a que solamente puede aparecer una advertencia cuando el servidor envía el certificado en el caso que el cliente no confíe en dicho certificado. Figura 5. NDP Spoofing Resultados Las pruebas de las diferentes etapas fueron realizadas mediante la utilización de Evil Foca. Esta herramienta permitió realizar los distintos ataques, de manera muy simple, seleccionando la víctima en una lista de vecinos y el tipo de ataque. Figura 3 y 4. Se utilizaron diferentes aplicaciones clientes como navegadores, sistemas operativos y herramientas de análisis de tráfico, siempre en un ambiente controlado aislado de la red en producción de la Universidad. Figura 6. Captura Samba Figura 3. Lista de Vecinos Figura 4. Selección de Ataque 1 Figura 7. Credenciales en http Etapa 1 Ataque MITM NDP (Man in the middle a través del protocolo Neighbor Discovery Protocol) De manera instantánea al seleccionar la víctima (cliente) y el servidor (Apache y Samba) el atacante comenzó a enviar mensajes de tipo Neighbor Advertisement, informando al servidor que su mac (80:ee:73:e1:c7:6b) era la del cliente y a dicho cliente le anunció que su mac (80:ee:73:e1:c7:6b) era la del servidor. Figura 5. Desde el equipo atacante, se pudo capturar el tráfico SMB donde se observa claramente que el cliente accedió a carpetas compartidas en el servidor llamadas (Nueva Carpeta, Directorio, etc.) Figura 5. y que luego se autenticó en el servicio web donde quedaron registradas sus credenciales (usuario:clave). Figura 6. Etapa 2 Ataque MITM SLACC (Man in the middle a través del protocolo Sateless Address Configuration con utilización de NAT64/DNS64) En esta prueba el atacante envío RA falsos simulando ser el Gateway de la red y realizó el proceso de DNS64/NAT64 de manera transparente para la víctima. La víctima tenía configurado por defecto solo una interfaz de red con una dirección de link local y dns preferidos. Figura 8. Una vez producido el ataque, el atacante envió RA falsos, de esa manera la víctima configuró su puerta de enlace por defecto apuntando al falso Gateway. Luego, cuando la víctima comenzó a solicitar recursos web, realizó consultas dns a través de Ipv6 las cuales fueron respondidas por el atacante. Figura 9. Para poder responder consultas dns, el atacante resolvió en Internet por medio de Ipv4 dichas consultas generando como respuesta a la victima direcciones ipv6. A continuación el cliente realizó la petición http fuera de la red local a través de la Ipv6 asociada al dominio resuelta por el atacante, por ende, con la utilización del mecanismo de NAT64, pudo conseguir el recurso http fuera de la red por medio de Ipv4 y entregarlo a la víctima utilizando ipv6 de manera transparente. En este ataque se pudo capturar las credenciales de acceso ([email protected]/clave) de un webmail de un usuario. Figura 10. Figura 11. Archivo wpad.dat Figura 12. Proxy Server Figura 8. Configuración Ip defecto Figura 9. Resolución DNS Figura 10. Credenciales Webmail Etapa 3 Ataque MITM WPAD y LLMNR (Man in the middle a través del protocolo Web Proxy Autodiscovery y Link-Local Multicast Name Resolution) En este ataque se puede observar la víctima se conecta al puerto 80 del atacante donde se encuentra el archivo wpad.dat con la configuración del acceso al falso proxy de la red. Figura 11. A continuación el atacante ejecuta un proxy server en el puerto tcp (61638) y acepta conexiones de la víctima hacia Internet capturando todo el tráfico. Figura 12. 4. Discusión Los resultados obtenidos a través del presente trabajo nos permitieron debatir acerca de los mismos, observando que durante la transición de IPv4 a IPv6, las problemáticas a nivel de seguridad aún siguen existiendo. Para descubrir hosts de una red en IPv6 se utiliza el protocolo NDP (Neighbor Discovery Protocol). Este presenta un conjunto de paquetes ICMPv6 y cuenta con dos de estos que convierten la dirección IPv6 a una dirección de enlace local (Local-Link) que en las redes de datos de área local será la dirección MAC. En equivalencia al protocolo ARP en IPv4, el atacante envía un mensaje NA (Neighbor Advertisement) sin haber recibido el mensaje previo de NS (Neighbor Solicitation) y de esta manera permite que en la caché de la tabla de los distintos hosts en la red se almacene el registro. Un ataque de Neighbor Spoofing para hacer MITM (Man In The Middle) se logra por tanto al enviar un mensaje NA a los dos equipos a los que se quiere realizar el ataque, poniendo en ambos la dirección IPv6 del otro, y la dirección MAC del atacante. Como hemos demostrado anteriormente este ataque y los demás ataques se pueden explotar con las herramientas descriptas y a su vez el uso de estas herramientas es relativamente simple, no necesitando de una elevada cantidad de conocimientos para realizar los diferentes tipos de ataques realizados, si bien estas herramientas utilizan técnicas de alta complejidad, esto es transparente para el atacante haciendo que su uso en entornos no controlados permita de manera fácil la captura de todo tipo de tráfico existente en la red en cuestión. Se puede reconocer a través de este trabajo que al igual que en IPv4, se puede muy fácilmente vulnerar los protocolos de capa de acceso a la red en Ethernet (Arp en Ipv4 y Ndp en Ipv6). Por otro lado no existe una gran variedad de alternativas para protegerse de dichos ataques. Existen aplicaciones como NdpMonitor18 que controlan el comportamiento de la tabla de vecinos en capa 2 utilizando Ndp. Figura 13. Esta aplicación se comporta de manera similar a la alternativa para Ipv4 llamada arpwatch 19. Ambas aplicaciones son de tipo reactivas ya que no pueden anticiparse a un ataque, solo informan al usuario cuando el ataque se produce. Se pueden utilizar además sistemas de detección y prevención de intrusos para poder intentar mitigar esta problemática. Figura 13. NdpMonitor 1 5. Conclusión El agotamiento de direcciones IPv4 es una realidad y prontamente los administradores de red tienen que ocuparse de esta problemática. Si bien, la transición del protocolo se da paulatinamente, en un tiempo no muy lejano las redes, clientes y servicios deberán soportar el protocolo IPv6. Los mecanismos utilizados por IPv6 si bien mejores en temas de seguridad respecto a IPv4 para su funcionamiento presentan vulnerabilidades a la vista que pueden ser explotadas por atacantes, poniendo en riesgo de esta manera seguridad e integridad de la información. Hemos podido demostrar la importancia que adquiere esta problemática al quedar explicitado el bajo grado de complejidad de uso de las herramientas disponibles, siendo este un factor clave a la hora de medir el posible impacto de estas prácticas en entornos no controlados. Podemos así prever el impacto que esto tendrá en un futuro en que la migración hacia IPv6 provocará su adopción masiva, produciendo así dos procesos comparables a los experimentados con IPv4, por un lado un mayor avance en la cantidad y calidad de ataques, y por otro lado el avance en técnicas de prevención y la seguridad ante los mismos. Recorriendo rápidamente Internet es posible obtener información sobre diversas herramientas que como demostramos en mayor o menor manera permiten a un atacante lograr sus objetivos con un relativo bajo grado de conocimiento, es solo cuestión de correlación con lo sucedido en IPv4, para que en un futuro próximo surjan más herramientas que permitan un mayor control y una mayor intrusión en la red, ya en la actualidad ciertas herramientas permiten la realización de ataques DoS haciendo uso de IPv6. Correlativamente más herramientas de prevención y control como NDP Monitor, mejoraran y harán de su uso más común en entornos no controlados, a su vez es notable que el uso de políticas diseñadas al control del tráfico de datos en IPv6 verá una mayor adaptación. 6. Referencias [1]http://campus.lacnic.net/course/view.php?id=62, Agosto2015 [2]https://tools.ietf.org/html/rfc2460, Agosto 2015 [3]http://www.lacnic.net/web/lacnic/agotamiento-ipv4,Agosto 2015 [4]http://www.cisco.com/c/en/us/products/collateral/switches/cataly st-6500-series-switches/white_paper_c11_603839.html,Agosto 2015 [5]https://tools.ietf.org/html/rfc4443, Agosto 2015 [6]https://www.proxmox.com/en/, Agosto 2015 [7]www.debian.org, Agosto 2015 [8]https://www.elevenpaths.com/es/labstools/evil-ocasp/index.html, Agosto 2015 [9]https://www.wireshark.org/, Agosto 2015 [10]www.ieee802.org/3/, Agosto 2015 [11]www.apache.org, Agosto 2015 [12]http://tools.ietf.org/html/rfc2616, Agosto 2015 [13]http://www.labs.lacnic.net/site/sites/default/files/051-nat64dns64-lacnic-01_0.pdf, Agosto 2015 [14]https://www.isc.org/downloads/dhcp/, Agosto 2015 [15]https://technet.microsoft.com/enus/library/cc783049%28v=ws.10%29.aspx, Agosto 2015 [16]https://technet.microsoft.com/en-us/library/cc995261.aspx, Agosto 2015 [17]https://technet.microsoft.com/en-us/library/cc995261.aspx, Agosto 2015 [18]http://ndpmon.sourceforge.net/, Agosto 2015 [19]http://linux.die.net/man/8/arpwatch, agosto 2015

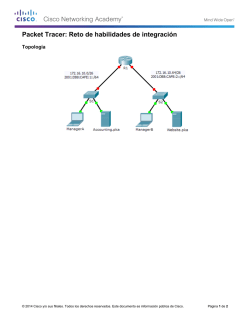

© Copyright 2026