Distribución de Claves - Ing. Aldo Jiménez Arteaga

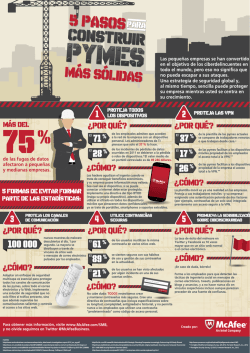

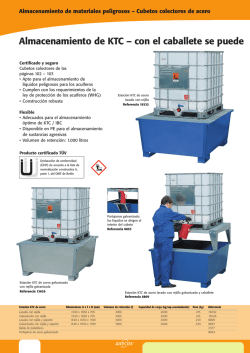

CRIP Distribución de Claves La IEEE establece tres formas de distribución de claves: manual, centralizada y certificada. Distribución manual de claves Utilizan procedimientos de entrega fuera de línea para establecer contraseñas compartidas en parejas o en grupos. Se apoya en métodos tradicionales y la distribución puede ser efectuada una sola vez. 3. A envía el paquete a B, quien lo descifra y encontrará la clave de sesión junto con la identidad de A. En este momento A y B pueden comenzar la comunicación a través de un canal inseguro. CENTRO TRADUCTOR DE (KTC – TRANSLATION CENTRE) KEY CLAVES Distribución centralizada de claves Este tipo de distribución se aplica cuando el intercambio es llevado a cabo sobre la red de comunicación que transmite la información protegida. La entrega se hace mediante una entidad de confianza la cual puede ser un centro de distribución, apoyándose en un centro traductor de claves. CENTRO DE DISTRIBUCIÓN DE CLAVES (KDC, KEY DISTRIBUTION CENTRE) Se basa en el uso de claves jerárquicas, a fin de que la comunicación entre un par de interlocutores se dé a través de una clave de sesión. Dichas claves de sesión deben ser acordadas a través del KDC y protegidas con una clave de jerarquía superior que es compartida por el KDC y el sistema o entidad interlocutora. Los tres pasos que intervienen en la distribución son: 1. 2. Una entidad A desea comunicarse con una entidad B. A envía una solicitud de clave de sesión al KDC. La solicitud incluye la identidad de A, la identidad de B y un número de sesión. El KDC responde a la entidad A con un mensaje cifrado con la clave maestra de A (que solo A y el KDC conocen). El mensaje consta de: 1) la clave de sesión, 2) la solicitud inicial de A, y 3) un paquete cifrado con la clave maestra de B. 1 Ing. Aldo Jiménez Arteaga 2015 Un KTC es un módulo al cual desean acceder los usuarios, ya sea para descargar información o solicitar algún servicio. Considerando que los usuarios deben ser personal autorizado para acceder a cierta información o recursos, requieren solicitar al KDC una clave de sesión que les permita autenticarse con el servidor en cuestión y acceder a los recursos deseados; este tipo de clave se conoce como ticket. El KTC recibe dicha clave de sesión (con la que autentica al usuario y verifica la conexión) para modificarla y producir la clave de cifrado que se utilizará durante la sesión y llevar a cabo un intercambio seguro de información. El protocolo de autenticación Kerberos utiliza la infraestructura de KDC y KTC. Distribución certificada de claves La distribución basada en certificados se emplea para realizar comunicaciones seguras entre parejas de interlocutores. En este contexto se identifican principalmente dos clases de técnicas de distribución: las cuales se conocen típicamente como transferencia de claves y acuerdo o intercambio de claves. Este tipo de distribución permite el establecimiento de la PKI (Public Key Infraestructure), la cual se basa en la creación de certificados digitales e intercambio de claves a través de algoritmos de criptografía asimétrica. TRANSFERENCIA DE CLAVES La entrega o distribución se realiza a través de un sistema criptográfico público. La clave generada es cifrada localmente en la entidad u organismo encargado de esta tarea, y ésta viajará protegida hasta la entidad remota de gestión de claves para su uso. CRIP ACUERDO O INTERCAMBIO DE CLAVES La clave a utilizar para la comunicación se genera con la participación de las entidades involucradas; esto es, la entidad que requiere dicha clave y la encargada de la generación de claves (la entidad local y la entidad remota). Aplicación de Claves Para proteger las claves, los servicios, recursos e información se deben tomar diversas acciones, que deben establecerse dentro de las políticas de seguridad: Todas las cuentas deben tener contraseña. Todos los accesos a los servicios deben ser mediante claves. Prevenir el uso de cuentas o contraseñas predeterminadas. No compartir las claves. No escribir contraseña alguna. Jamás enviar cuentas o claves por correo electrónico. Actualizar periódicamente las claves. Impedir que se alterne el uso de cuentas y claves. Ya que se han establecido políticas para generar y proteger las claves, es necesario complementar la seguridad estableciendo reglas para proteger los recursos o la información que se accede mediante las claves. Limitar el número de intentos fallidos mediante el bloqueo temporal de acceso al servicio solicitado. Impedir cualquier acción hasta que los datos de usuario se proporcionen correctamente. Notificaciones de un registro especial para su observación. Restringir el formato de la clave; además, el sistema debe validar dicho formato e invalidar las claves con información personal o laboral. Limitar la vigencia de contraseñas. Validar que la clave no sea reutilizada varios períodos atrás. Anular las contraseñas asignadas a usuarios cancelados. 2 Ing. Aldo Jiménez Arteaga 2015 Bloquear el acceso a sistemas, servicios o la red si así se considera, para usuarios que por un cierto período se ausenten. Ataque preventivo. Utilizar sistemas para romper y buscar claves débiles, lo cual no es requisito, si el sistema de gestión de claves valida todas y cada una de las reglas establecidas para su generación. Jerarquía de claves MAESTRA. La mayor jerarquía, cuyo poseedor es un usuario de nivel superior. Se utiliza para resguardar claves primarias o secundarias. PRIMARIA Y SECUNDARIA. Se utilizan para acceder a algún servicio o recurso en particular. DE SESIÓN. Permiten cifrar la comunicación establecida entre un origen y un destino. Al terminar la sesión son destruidas. Almacenamiento de Claves El almacenamiento requiere la naturaleza de las claves (privilegios del propietario, del servicio, etc.). Establecida esta característica, es necesario considerar el lugar donde se almacenará: base datos, tarjetas con bandas magnéticas, dispositivos ROM extraíbles. Aún así, el mejor medio para mantener a salvo una clave es memorizarla. Tiempo de Vida y Destrucción de las Claves Es necesaria la definición del tiempo que una clave estará vigente, ya que esta se expone a ser comprometida. Es necesario considerar que dependiendo de su uso y su naturaleza las claves pueden ser válidas por una sesión, una semana, un mes o un lapso que no exceda los tres meses. En el caso de los servicios de infraestructura de clave pública (firma y certificados digitales) la validez de dichas entidades lógicas puede ser mayor sin exceder los dos años. Al término de la vigencia toda clave debe ser completamente destruida. Los registros lógicos deben borrarse inmediatamente después del momento de caducidad, en tanto que los dispositivos físicos externos deben ser desintegrados.

© Copyright 2026